Comprehensive security solution for all business sizes

Extended detection & response

Get a complete prevention, detection and remediation solution

Extended endpoint visibility, threat hunting and incident response designed to mitigate any security issue in your network immediately.

Advanced Threat Defense

Prevent zero-day threats

Protection against ransomware and new, never-before-seen threat types that uses adaptive scanning, machine learning, cloud sandboxing and in-depth behavioral analysis.

Robust encryption

Protect business data

Helps comply with data regulations thanks to full disk encryption capabilities on Windows and macOS.

Lead-edge protection

Shield company in real time

Unique behavior and reputation-based detection that is fully transparent to security teams and gives them real-time feedback gathered from over 110 million endpoints in ESET LiveGrid®.

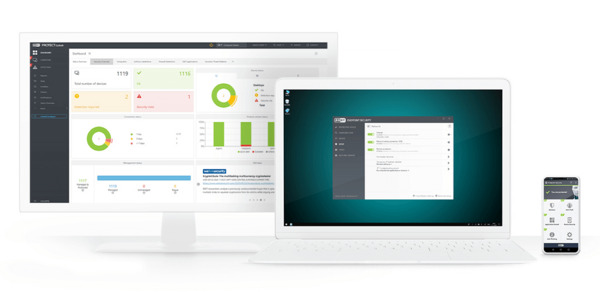

Console Unified cybersecurity platform interface providing superior network visibility and control. Available as cloud or on-prem deployment.

Learn more

Modern Endpoint Protection Advanced multilayered protection for computers and smartphones powered by unique ESET LiveSense technology.

Learn more

Server Security Real-time protection for your company’s data passing through all general servers.

Learn more

Full Disk

Encryption Robust encryption solution for system disks, partitions or entire devices to achieve legal compliance.

Learn more

Advanced Threat

Defense Proactive cloud-based defense against zero-day and never-before-seen threat types utilizing machine learning and cloud sandbox analysis.

Learn more

Detection & Response (XDR) The XDR-enabling component of the ESET PROTECT platform, delivering breach prevention, enhanced visibility and remediation.

Learn more

This capability is available from ESET PROTECT Complete.

This capability is available from ESET PROTECT Complete.

This capability is available from ESET PROTECT Complete.

This capability is available from ESET PROTECT Elite.

This capability is available in ESET PROTECT MDR.

This capability is available in ESET PROTECT MDR.

This capability is available in ESET PROTECT MDR.

Full visibility of your network and endpoints, wherever you are

Experience the console's full potential right now.

No need to install or set up anything.

Advanced reports

ESET PROTECT platform provides over 170 built-in reports and allows you to create custom reports from over 1000 data points.

Custom notifications

Use predefined notifications or create your own. The notification system features a full “what you see is what you get” editor.

Single-click management

Actions such as create an exclusion, submit files for further analysis or initiate a scan are available within a single click.

What IT pros are saying

Angela S

"It is very much customizable tool. In my opinion it is the most functional, robust and manageable tool than any other."

Read full review

Jason D

"The interface is easy to use and lightweight on the system. When used on a 4+ core device with an SSD, the system impact is negligible for most office tasks."

Read full review

Jaliya S

"It is easy to use, simple and understandable. Therefore, we can easily manage the features of it. Also, it is easy to install, configure and update. "

Read full review

Jen D

"I love the way it helps us in detecting unnecessary things that are continuously running our systems behind. In this way it enhances the security of our system."

Read full review

Based on customer reviews, through G2 Crowd surveys that asked ESET business customers to rate their experiences using ESET Endpoint Security.

Get started

Protected by ESET since 2017

more than 9,000 endpoints

Protected by ESET since 2016

more than 4,000 mailboxes

Protected by ESET since 2016

more than 32,000 endpoints

ISP security partner since 2008

2 milion customer base

System requirements and license information

ESET PROTECT Enterprise

Supported operating systems

For computers

- Microsoft Windows 11, 10, 8.1, 8, 7

- ARM64: Please note that on Microsoft® Windows® on ARM, some features and functionalities are not supported. Read more

- macOS 10.12 and later. ESET Endpoint Antivirus for macOS version 7 onwards provides native support for ARM-based Apple chips.

- Ubuntu Desktop 18.04 LTS 64-bit and RedHat Enterprise Linux (RHEL) Desktop 7 64-bit

For smartphones and tablets

- Android 5 (Lollipop) and later

- iOS 9 and later

For file servers

- Microsoft Windows Server 2022, 2019, 2016, 2012, 2008, R2 SP1

- Microsoft Windows Server Core 2012, 2008R2

- Microsoft Windows Small Business Server 2011

- RedHat Enterprise Linux (RHEL) 7, 8, 9

- CentOS 7

- Ubuntu Server 18.04 LTS, 20.04 LTS, 22.04 LTS

- Debian 10, 11

- SUSE Linux Enterprise Server (SLES) 12, 15

- Oracle Linux 8

- Amazon Linux 2

License information

Cloud and on-premises management included

Remote management platform is available as cloud-based or on-premises deployment. No need to buy or maintain additional hardware, reducing the total cost of ownership.

Flexible licensing

Mix and match your licenses as needed

ESET Unilicense covers all the bases, allowing you to mix and match endpoint protection without wasting a single license.

Add additional devices at any time

You can purchase licenses for additional computers, laptops, mobile devices and servers any time.

Transfer a license to another computer

You can transfer a valid ESET license to a completely new computer from the original one. In addition, you can switch from one OS to another.

Switch to a different platform at any time

It's easy to switch your protection from one platform to another at any point during the license term without having to purchase additional licenses.

Related resources and documents

Use Cases

Phishing attacks and fake websites trying to steal login credentials are on the rise. See how ESET can help.

IDC

ESET named a ‘Major Player’ by IDC MarketScape: Worldwide Modern Endpoint Security for Enterprises 2021 Vendor Assessment

Analysts and testing

Find out what industry analysts are saying about ESET, and how we perform in independent tests.

Looking for more security options?

Best-in-class endpoint protection against ransomware & zero-day threats, backed by powerful data security

Complete, multilayered protection for endpoints, cloud applications and email, the number one threat vector

All-in-one prevention, detection & response combining enterprise-grade XDR with complete multilayered protection

Console Unified cybersecurity platform interface providing superior network visibility and control. Available as cloud or on-prem deployment.

Modern Endpoint Protection Advanced multilayered protection for computers and smartphones powered by unique ESET LiveSense technology.

Full Disk Encryption Robust encryption solution for system disks, partitions or entire devices to achieve legal compliance.

Advanced Threat Defense Proactive cloud-based defense against zero-day and never-before-seen threat types utilizing machine learning and cloud sandbox analysis.

Cloud App Protection Advanced protection for Microsoft 365 and Google Workspace apps, with additional proactive threat defense.

Mail Security Blocks all malware, spam or phishing attacks at server level, before they reach users´ mailboxes.

Vulnerability & Patch Management Actively track & fix vulnerabilities in operating systems and applications across all endpoints.

Detection and Response The XDR-enabling component of the ESET PROTECT platform, delivering breach prevention, enhanced visibility and remediation.

Multi-Factor Authentication Single-tap, mobile-based multi-factor authentication that protects organizations from weak passwords and unauthorized access.

Deployment and Upgrade Ensures the effective installation and configuration of ESET business products. Service provided by experienced and certified ESET professionals.

Available as on demand upgrade providing additional protection layer. Click on the plus sign and contact sales for more details. No commitment.

Available as on demand upgrade providing additional protection layer. Click on the plus sign and contact sales for more details. No commitment.

Available as on demand upgrade providing additional protection layer. Click on the plus sign and contact sales for more details. No commitment.

Premium Support Advanced Help from ESET experts, whenever you need it. Get the maximum return on investment from your ESET products.

Available as on demand upgrade providing additional protection layer. Click on the plus sign and contact sales for more details. No commitment.

Available as on demand upgrade providing additional protection layer. Click on the plus sign and contact sales for more details. No commitment.

Available as on demand upgrade providing additional protection layer. Click on the plus sign and contact sales for more details. No commitment.

Threat Intelligence Get in-depth, up-to-date global knowledge about specific threats and attack sources.

Available as on demand upgrade providing additional protection layer. Click on the plus sign and contact sales for more details. No commitment.

Available as on demand upgrade providing additional protection layer. Click on the plus sign and contact sales for more details. No commitment.

Available as on demand upgrade providing additional protection layer. Click on the plus sign and contact sales for more details. No commitment.

Not sure what solution is best for your business?

Are you an existing customer?

Renew today

Renew, upgrade or add devices to your existing ESET license.

Manage licenses

ESET Business Account is a license management platform for business customers.

Installation

Install your purchased protection on additional devices.

Need assistance?

All ESET products include free technical support in your language.