ESET tyrėjai mano, kad TA410 sudaro trys skirtingos komandos - FlowingFrog, LookingFrog ir JollyFrog - naudojančios labai panašią taktiką, metodus ir procedūras, tačiau skirtingus įrankių rinkinius ir taikinius.

ESET tyrimai atskleidžia išsamų TA410 - kibernetinio šnipinėjimo skėtinės grupės, glaudžiai susijusios su APT10 (kitaip žinoma, kaip Red Apollo), kuri dažniausiai taikosi į JAV įsikūrusias komunalinių paslaugų sektoriaus organizacijas bei diplomatines organizacijas Artimuosiuose Rytuose ir Afrikoje - profilį. ESET tyrėjai mano, kad šią grupę sudaro trys skirtingos komandos, naudojančios skirtingus įrankių rinkinius, įskaitant ESET aptiktą naują FlowCloud versiją. Tai labai sudėtingas kenkėjiškas programinis kodas kitaip dar vadinamas atgalinių durų virusu (angl. Backdoor), turintis įdomių šnipinėjimo galimybių.

FlowingFrog, LookingFrog ir JollyFrog komandų taktika, metodai, procedūros, viktimologija ir tinklo infrastruktūra sutampa. ESET tyrėjai taip pat daro prielaidą, kad šie pogrupiai veikia iš dalies nepriklausomai, tačiau jie gali dalintis analitinių duomenų reikalavimais, prieigos komanda, kuri vykdo jų tikslines duomenų vagysčių elektroninėmis ryšio priemonėmis (angl. spearphishing) kampanijas, taip pat komanda, kuri diegia tinklo infrastruktūrą.

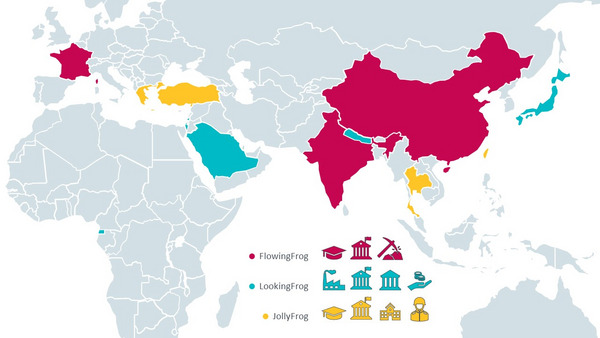

Dauguma TA410 taikinių yra aukšto lygio organizacijos diplomatijos ir švietimo sektoriuose, tačiau ESET taip pat nustatė aukų kariniame sektoriuje, gamybos įmonėje Japonijoje, kasybos įmonėje Indijoje ir labdaros organizacijoje Izraelyje. Verta paminėti, jog TA410 taikosi į užsienio asmenis Kinijoje. Remiantis ESET telemetrijos duomenimis, taip nutiko bent du kartus. Pavyzdžiui, viena auka yra Prancūzijos akademikas, o kita - Pietų Azijos šalies diplomatinės misijos Kinijoje narys.

Nuo 2018 m. ESET pastebėjo įvairių TA410 taikinių - jie atvaizduoti žemėlapyje.

Šalių ir vertikaliųjų sektorių, į kuriuos buvo nusitaikiusi pažangi kibernetinių grėsmių grupė TA410, žemėlapis

Pradinė prieiga prie taikinių gaunama pasinaudojus pažeidžiamomis interneto programomis, pavyzdžiui, „Microsoft Exchange“, arba siunčiant tikslinius duomenų vagystės (angl. spearphishing) el. laiškus su kenkėjiškais dokumentais. „Tai mums rodo, kad jų aukos neatsitiktinės, ir užpuolikai pasirenka, kuris būdas turi geriausią galimybę infiltruotis į taikinį“, - aiškina ESET kenkėjiškų programų tyrėjas Alexandre Côté Cyr. Nors ESET tyrėjai mano, kad ši FlowingFrog komandos naudojama FlowCloud versija vis dar tobulinama ir testuojama, šios versijos kibernetinio šnipinėjimo galimybės apima galimybę rinkti pelės judesius, klaviatūros veiklą ir iškarpinės turinį, taip pat informaciją apie dabartinį pirmame plane esantį langą. Ši informacija gali padėti įsilaužėliams suprasti pavogtus duomenis, juos kontekstualizuojant.

FlowCloud taip pat gali rinkti informaciją apie tai, kas vyksta aplink aukos kompiuterį, darydama nuotraukas prijungtomis periferinėmis kameromis ir įrašinėdama garsą kompiuterio mikrofonu. „Pastaroji funkcija automatiškai įsijungia, kai bet koks garsas viršija 65 decibelų ribą, t. y. viršutinę įprasto pokalbio garsumo ribą. Tipinės garso įrašymo funkcijos kibernetinio šnipinėjimo kenkėjiškose programinėse įrangose suveikia, kai paveiktame kompiuteryje atliekamas veiksmas, pavyzdžiui, paleidžiama vaizdo konferencijų programa, arba kai kenkėjiškos programos operatoriai siunčia kenkėjiškai programinei įrangai konkrečią komandą“, - aiškina Côté Cyr.

TA410 aktyviai veikia bent jau nuo 2018 m., o pirmą kartą viešai buvo atskleista 2019 m. rugpjūtį „Proofpoint“ tinklaraščio „LookBack“ įraše. Po metų tuomet nauja ir labai sudėtinga kenkėjiškų programų šeima, pavadinta FlowCloud, taip pat buvo priskirta TA410.