ESET tyrėjai neseniai aptiko tikslines atakas, vykdytas prieš įvairias visuomenei žymias įmones ir vietines valdžios institucijas, daugiausiai Azijoje, taip pat Artimuosiuose Rytuose ir Afrikoje, kurių metu buvo naudojami niekada anksčiau neaptikti įrankiai. Šias atakas vykdė nežinoma kibernetinio šnipinėjimo grupė, kurią ESET pavadino Worok.

Remiantis ESET telemetrijos duomenimis, Worok veikia jau nuo 2020 m. ir tebėra aktyvūs iki šių dienų. Tarp taikinių buvo telekomunikacijų, bankininkystės, laivybos, energetikos, karinio, valstybinio ir viešojo sektorių įmonės. Kartais Worok pirminės prieigos gavimui naudojo ProxyShell sistemos pažeidžiamumus.

„Kadangi kenkėjiškų programų valdytojai koncentruojasi į svarbius Azijos ir Afrikos subjektus: tiek į privatų, tiek į viešąjį sektorius, o ypatingą dėmesį skiria vyriausybinėms institucijoms, manome, jog jų tikslas yra išgauti tam tikrą informaciją iš savo aukų“, - teigia Worok aptikęs ESET tyrėjas Thibaut Passilly.

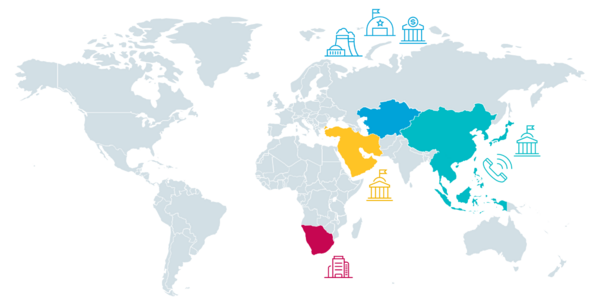

Dar 2020 m. pabaigoje Worok taikėsi į kelių šalių vyriausybes ir bendroves, pavyzdžiui:

- telekomunikacijų bendrovę Rytų Azijoje;

- Centrinės Azijos banką;

- Pietryčių Azijos jūrų pramonės įmonę;

- Artimųjų Rytų vyriausybinę instituciją;

- privačią įmonę Pietų Afrikoje.

Nuo 2021 m. gegužės iki 2022 m. sausio mėn. nusikaltėliai veikė pasyviai, tačiau 2022 m. vasarį Worok atakos vėl sugrįžo: Worok yra kibernetinio šnipinėjimo grupė, kuri savo sukurtais ir jau esamais įrankiais kompromituoja savo taikinius. Grupės užsakomųjų įrankių rinkinį sudaro du aktyvatoriai (angl - loaders) - CLRLoad ir PNGLoad - ir atgalinių durų virusas (angl. backdoor) PowHeartBeat.

CLRLoad yra pirmojo lygio aktyvatorius, kuris buvo naudotas 2021 metais, tačiau 2022 m. daugeliu atvejų buvo keičiamas į PowHeartBeat. PNGLoad yra antrojo lygio aktyvatorius, kuris naudoja steganografiją*, kad galėtų PNG paveikslėliuose paslėpti kenkėjiškų skriptų paleidėjus.

PowHeartBeat - tai PowerShell kalba parašytas atgalinių durų virusas, užmaskuotas naudojant įvairius metodus, tokius kaip glaudinimas, kodavimas ir šifravimas. Šis atgalinių durų virusas turi įvairių funkcionalumų, įskaitant komandų ir (arba) procesų vykdymą ir manipuliavimą failais. Pavyzdžiui, jis gali nuotoliniu būdu įkelti failus į pažeistus kompiuterius ir atsisiųsti iš jų pasirinktus duomenis; grąžinti į komandų ir valdymo serverį informaciją apie failo talpinimo vietą kompiuterio diske, jo dydį, sukūrimo ar prisijungimo laiką ir turinį; ištrinti, pervadinti ir perkelti failus.

„Nors šiuo metu mūsų turima informacija ir grupės veiklos matomumas yra ribotas, tikimės, kad dėmesys šiai kibernetinių nusikaltėlių grupuotei paskatins kitus tyrėjus dalytis informacija apie juos“, - priduria Passilly.

Vaizdinis tikslinių regionų ir krypčių žemėlapis:

Daugiau techninės informacijos apie „Worok“ rasite WeLiveSecurity tinklaraščio įraše: „Worok: the big picture“.

* Steganografija - tai duomenų perdavimo metodas, skirtas informacijos kituose duomenyse slėpimui.