Buenos Aires, Argentina – ESET, compañía líder en detección proactiva de amenazas, identificó sitios web que distribuyen aplicaciones maliciosas para la compra y venta de criptomonedas dirigidas a usuarios de Mac. El malware utilizado tiene como objetivo robar información, como son cookies del navegador, billeteras de criptomonedas y realizar capturas de pantalla.

Al analizar las muestras de malware, ESET descubrió que se trataba de una nueva campaña de GMERA, vista por primera vez en septiembre de 2019. Esta vez, los autores del malware no solo envolvieron la amenaza en una aplicación original y legítima, sino que también modificaron el nombre de la aplicación de trading Kattana y realizaron copias de su sitio web original. En este sentido, se identificaron las siguientes marcas ficticias siendo utilizadas en diferentes campañas: Cointrazer, Cupatrade, Licatrade y Trezarus. Además del análisis del código de malware, los investigadores de ESET también establecieron honeypots para tratar de revelar las motivaciones del grupo de ciberdelincuentes detrás de este código malicioso.

Al momento, no se identificó dónde se promueven estas aplicaciones troyanizadas. Sin embargo, en marzo de 2020, Kattana publicó una advertencia que sugiere que las víctimas fueron abordadas de forma individual con la intención de engañarlas para que descarguen una App troyanizada. Si bien no está confirmado que esté vinculado a esta campaña en particular, podría ser el caso.

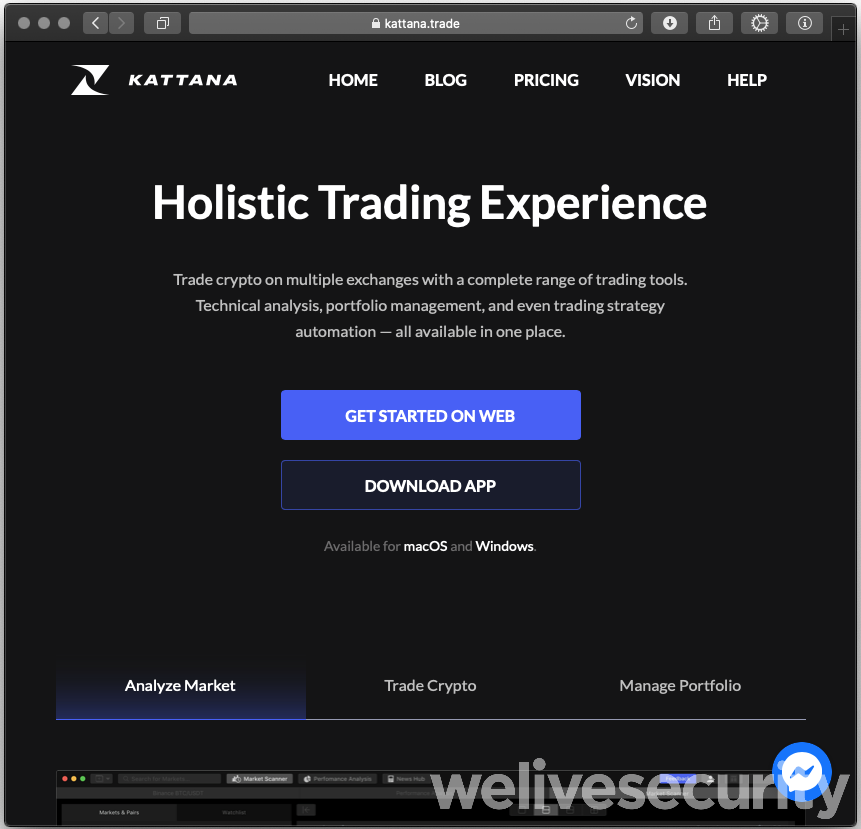

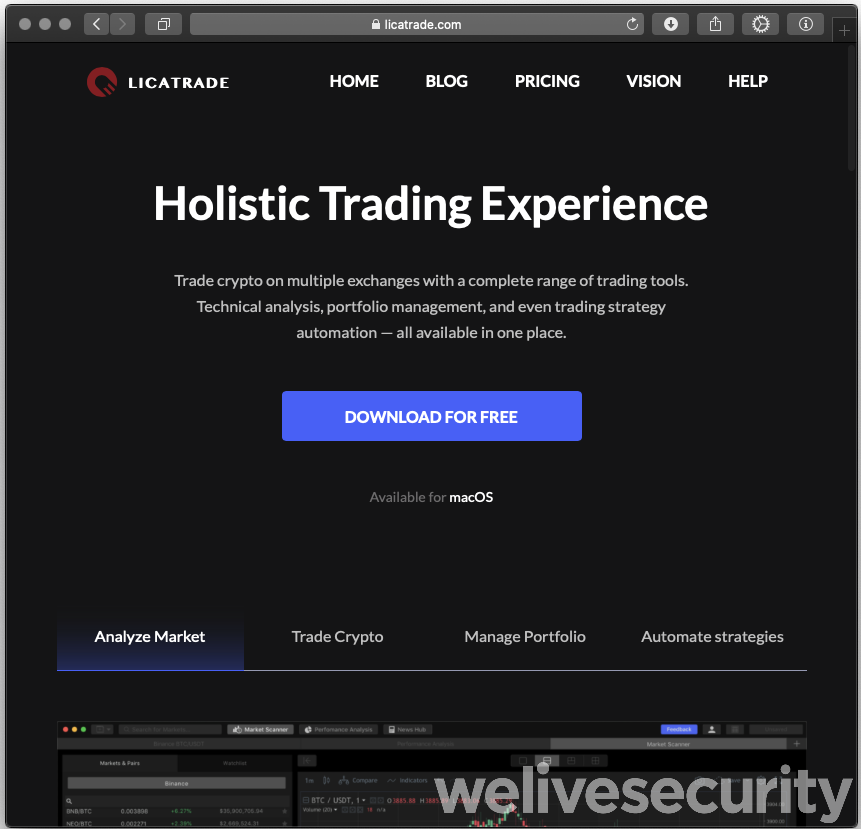

Los sitios web copiados están configurados para que la descarga de la falsa aplicación parezca legítima. En este sentido, para un usuario que no conoce Kattana, los sitios web tienen apariencia legítima.

Figura 1. Sitio web original (legítimo) de Kattana

Figura 2. Sitio web malicioso bajo el nombre de Licatrade que contiene un enlace para la descarga del malware

El botón de descarga en los sitios falsos es un enlace a un archivo ZIP que contiene el paquete de aplicaciones troyanizadas. Cuando se descarga el archivo, tanto las modificaciones en las marcas de tiempo de los archivos que contiene el ZIP, así como la fecha en la que se firmó la aplicación y la última modificación (Last-Modified) del encabezado HTTP, indican como fecha el 15 de abril de 2020. Por lo que todo parece indicar que esta campaña se inició en esa fecha.

Para cada una de las otras campañas analizadas se utilizó un certificado diferente. Ambos ya fueron revocados por Apple al momento en que comenzó el análisis. En el caso de Cointrazer, solo hubo una diferencia de 15 minutos entre el momento en que Apple emitió el certificado y que los actores maliciosos lo utilizaron para firmar su aplicación troyanizada. Esto, y el hecho de que no se encontró nada más firmado con la misma clave, sugiere que obtuvieron el certificado explícitamente para ese propósito.

Para obtener más información sobre las intenciones de este grupo se monitorearon todas las interacciones entre las shell inversas de los backdoors de GMERA y los operadores de este malware. Cuando se conectó por primera vez, el servidor de C&C envió un pequeño script para recopilar el nombre de usuario, la versión de macOS y la ubicación (basada en la dirección IP externa) del dispositivo comprometido.

En los casos analizados por ESET, después de un tiempo, los operadores inspeccionaron manualmente la máquina. En varios de los honeypots, los comandos utilizados para realizar esa inspección variaron. Parte de esto era solo listar archivos en todo el sistema de archivos. Otras veces, copiaron y pegaron un script codificado en base64 diseñado para enumerar información para revelar si se trata de un honeypot o de un blanco interesante. El script es decodificado y luego canalizado a bash.

Si un sistema comprometido es considerado interesante, comienza la fase de exfiltración. Los archivos interesantes se comprimen en un archivo ZIP y se cargan a través de HTTP a otro servidor, también bajo el control de los atacantes.

Según la actividad presenciada ESET concluye que algunos de los intereses de los operadores de este malware son:

Información del navegador (cookies, historial)

Billeteras de criptomonedas

Capturas de pantalla

“Las numerosas campañas llevadas a cabo por este grupo muestran cuánto esfuerzo han realizado durante el último año para comprometer a los usuarios de Mac realizando trading en línea. Todavía no estamos seguros de cómo alguien se convierte en una víctima y llega a descargar una de las aplicaciones troyanizadas, pero la hipótesis de que los operadores contacten directamente a sus objetivos y los persuadan mediante ingeniería social para que finalmente instalen la aplicación maliciosa parece ser lo más probable.”, comentó Camilo Gutierrez Amaya, Jefe del Laboratorio de Investigación de ESET Latinoamérica.

Por otro lado, en el contexto de aislamiento por el COVID-19, ESET comparte #MejorQuedateEnTuCasa, donde acerca protección para los dispositivos y contenidos que ayudan a aprovechar los días en casa y garantizar la seguridad de los más chicos mientras se divierten online. El mismo incluye: 90 días gratis de ESET INTERNET SECURITY para asegurar todos los dispositivos del hogar, una Guía de Teletrabajo, con buenas prácticas para trabajar desde el hogar sin riesgos, Academia ESET, para acceder a cursos online que ayudan a sacar el mayor provecho de la tecnología y Digipadres, para leer consejos sobre cómo acompañar y proteger a los niños en la Web.

Para conocer más sobre los productos para dispositivos Mac ingrese a: https://www.eset.com/latam/hogar/cyber-security-pro/

De manera de conocer más sobre seguridad informática ingrese al portal de noticias de ESET: https://www.welivesecurity.com/la-es/2020/07/20/app-trading-criptomonedas-para-mac-utilizada-distribuir-malware/