Buenos Aires, Argentina – La pandemia de COVID-19 obligó a realizar gran parte del trabajo de forma remota. Conscientes del cambio de escenario, los ciberdelincuentes -sobre todo los operadores de ransomware- intentan explotar las nuevas condiciones para aumentar sus ganancias. Los datos que aporta la telemetría de ESET, compañía líder en detección proactiva de amenazas, confirman el aumento del número de usuarios que sufrieron intentos de ataque de fuerza bruta, mismos que fueron detectados y bloqueados mediante la tecnología para la identificación de ataques de red de ESET.

Hoy en día, un porcentaje importante del trabajo se realiza a través de dispositivos hogareños para acceder a sistemas confidenciales de las empresas, por ejemplo, a través del Protocolo de Escritorio Remoto (RDP, por sus siglas en inglés) de Windows, que permite la conexión a la red corporativa desde computadoras remotas. Pese a la creciente importancia de los servicios de acceso remoto, las organizaciones suelen descuidar su correcta configuración y protección, los colaboradores usan contraseñas fáciles de adivinar y no hacen uso de capas adicionales de autenticación o protección.

Los cibercriminales suelen llevar a cabo ataques de fuerza bruta dirigidos a redes con protección deficiente, elevar sus permisos a nivel de administrador, y luego deshabilitar o desinstalar soluciones de seguridad para finalmente ejecutar programas maliciosos, tal es el caso del ransomware, que cifra y secuestra datos son cruciales para las víctimas.

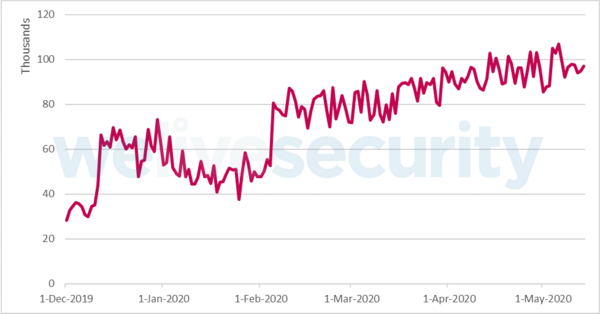

Según datos de la telemetría de ESET, hay un notorio incremento en el número de intentos de ataques vía RDP.

Figura 1. Tendencia de los intentos de ataque vía RDP únicos (por día), detectados por las tecnologías ESET.

Para tratar los riesgos asociados al aumento en el uso de RDP, los investigadores de ESET idearon una nueva capa de detección, llamada ESET Brute-Force Attack Protection, que está oculta dentro del motor de ESET Network Attack Protection y detecta grupos de intentos fallidos de inicio de sesión desde entornos externos, que sugieren un ataque de fuerza bruta entrante, y luego bloquea más intentos. Posteriormente, las direcciones IP correspondientes a los intentos de ataque se agregan a una lista que protege a millones de otros dispositivos de futuros ataques.

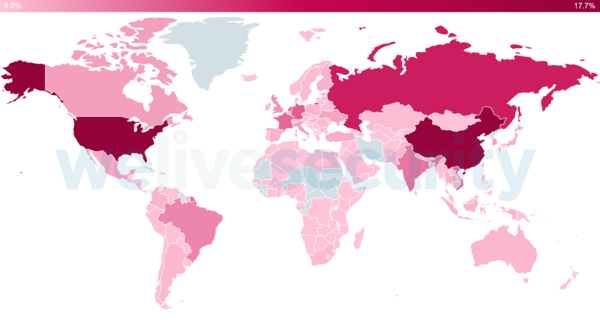

Con base en la telemetría de ESET, la mayoría de las IP bloqueadas entre enero y mayo de 2020 se detectaron en Estados Unidos, China, Rusia, Alemania y Francia.

Figura 2. Países con el mayor número de direcciones IP bloqueadas (entre el 1 de enero y el 31 de mayo de 2020).

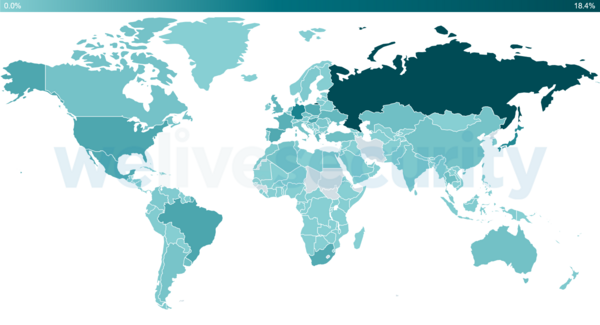

Los países que tenían el porcentaje más grande de direcciones IP como objetivo fueron Rusia, Alemania, Japón, Brasil y Hungría.

Figura 3. Países en los que se registraron la mayoría de los ataques de fuerza bruta según los datos de la telemetría de ESET (entre el 1 de enero y el 31 de mayo de 2020).

Incluso con medidas de protección como ESET Brute-Force Attack Protection, las organizaciones deben mantener su acceso remoto configurado correctamente. Para ello, los especialistas de ESET comparten las siguientes recomendaciones:

● Deshabilitar los servicios RDP expuestos a Internet; si esto no es posible, minimizar la cantidad de usuarios que pueden conectarse directamente a los servidores de la organización a través de Internet.

● Establecer como requisito contraseñas complejas y extensas para todas las cuentas que pueden iniciar sesión a través de RDP.

● Usar una capa adicional de autenticación (MFA/2FA).

● Instalar una puerta de enlace de red privada virtual (VPN) como intermediaria para todas las conexiones RDP desde fuera de la red local.

● En el firewall perimetral, deshabilitar conexiones externas a máquinas locales en el puerto 3389 (TCP/UDP) o cualquier otro puerto utilizado por el protocolo RDP.

● Proteger mediante contraseñas el software de seguridad contra posibles alteraciones en su configuración o desinstalación.

● Aislar cualquier computadora insegura u obsoleta a la que se deba acceder desde Internet utilizando RDP y reemplazarla en caso de que sea innecesario su uso de forma remota.

Desde ESET aclaran que el cifrado de datos y la posterior extorsión no es el único escenario que podría seguir a un ataque vía RDP. Los cibercriminales pueden utilizar otros tipos de malware, como los que se encargan de minar criptomonedas o instalar backdoors desde las cuales los atacantes podrían mantener el acceso a los sistemas y redes corporativas en caso de que la víctima haya identificado y cerrado el acceso RDP no autorizado.

Otros escenarios que se pueden presentar después del compromiso del protocolo RDP son:

● borrar archivos de registro, de forma que se elimina la evidencia de actividad maliciosa previa,

● descargar y ejecutar en el sistema comprometido herramientas y malware según la elección del atacante,

● deshabilitar o borrar por completo las copias de seguridad programadas y las shadow copies, también conocidas como copias instantáneas,

● exfiltrar datos del servidor.

“Esto demuestra la importancia de la seguridad de los accesos remotos, dado que además del daño a la reputación de una organización, hay pérdidas financieras, operaciones estancadas y costosos esfuerzos de recuperación que deben tenerse en cuenta, así como las posibles sanciones que pueden emitir las autoridades de acuerdo con la legislación de protección de datos que aplique, como pueden ser GDPR (UE), CCPA (California) o NDB (Australia). Desde ESET recomendamos a las empresas gestionar los riesgos que plantea el uso generalizado del RDP u otros servicios similares, reforzando sus contraseñas y agregando otras capas de seguridad adicionales, incluida la autenticación multifactor y una solución de seguridad que proteja contra este tipo de ataques.”, comenta Camilo Gutierrez, Jefe de Laboratorio de Investigación de ESET Latinoamérica.

En el contexto de aislamiento por el COVID-19, los expertos de ESET acercan materiales educativos y herramientas útiles para aumentar la seguridad de las empresas. A través de guías y artículos, explican cómo la situación actual impulsa hacia nuevos desafíos y cuáles son los beneficios que se podrá obtener de ello. Además, desde ESET, apuestan al Teletrabajo Seguro ofreciendo a los usuarios la posibilidad de descargar sin cargo infografías, guías y checklist para administradores de TI, como así también solicitar licencias gratuitas para probar sus soluciones de doble autenticación, protección para endpoints y administración remota.

De manera de conocer más sobre seguridad informática ingrese al portal de noticias de ESET: https://www.welivesecurity.com/la-es/2020/06/29/crecieron-ataques-fuerza-bruta-dirigidos-rdp-durante-pandemia/