Buenos Aires – ESET, compañía líder en detección proactiva de amenazas, descubrió un nuevo grupo de APT BackdoorDiplomacy que se dirige principalmente a los Ministerios de Relaciones Exteriores de Oriente Medio y África, y, con menor frecuencia, a empresas de telecomunicaciones. Sus ataques generalmente comienzan explotando aplicaciones vulnerables expuestas a Internet en servidores web. BackdoorDiplomacy puede detectar medios extraíbles, probablemente unidades flash USB, y copiar su contenido en la papelera de reciclaje de la unidad principal.

“BackdoorDiplomacy comparte tácticas, técnicas y procedimientos con otros grupos con sede en Asia. Turian probablemente representa una próxima etapa de evolución de Quarian, backdoor que se observó por última vez en uso en 2013 contra objetivos diplomáticos en Siria y Estados Unidos”, dice Jean-Ian Boutin, Jefe de Investigación de Amenazas en ESET. El protocolo de cifrado de red de Turian es casi idéntico al utilizado por Whitebird, backdoor operada por Calypso, otro grupo con sede en Asia, que se desplegó en organizaciones diplomáticas en Kazajstán y Kirguistán durante el mismo período de tiempo que BackdoorDiplomacy (2017-2020).

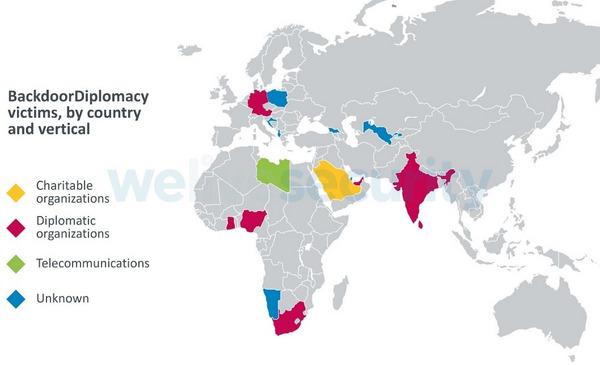

Se han descubierto víctimas de la diplomacia clandestina en los Ministerios de Relaciones Exteriores de varios países africanos, así como en Europa, Oriente Medio y Asia. Los objetivos adicionales incluyen compañías de telecomunicaciones en África y al menos una organización benéfica del Medio Oriente. En cada caso, los operadores emplearon tácticas, técnicas y procedimientos (TTP) similares, pero modificaron las herramientas utilizadas, incluso dentro de regiones geográficas cercanas, lo que dificulta el seguimiento del grupo.

Pie de imagen: Víctimas por país

BackdoorDiplomacy es también un grupo multiplataforma dirigido a sistemas Windows y Linux. El grupo apunta a servidores con puertos expuestos a Internet, probablemente explotando la seguridad de carga de archivos mal ejecutada o vulnerabilidades sin parchear.

Un subconjunto de víctimas fue atacado con ejecutables de recopilación de datos que fueron diseñados para buscar medios extraíbles (probablemente unidades flash USB). El implante busca de forma rutinaria dichas unidades y, al detectar la inserción de un medio extraíble, intenta copiar todos los archivos que contienen en un archivo protegido con contraseña. BackdoorDiplomacy es capaz de robar la información del sistema de la víctima, tomar capturas de pantalla y escribir, mover o eliminar archivos.

Para obtener más detalles técnicos sobre BackdoorDiplomacy, ingrese al portal de noticias de ESET: