Miten kiristysohjelmat toimivat?

Kiristysohjelmia käyttävät verkkorikolliset hyödyntävät useita tekniikoita, joita ovat muun muassa:

- Näyttölukitus-kiristysohjelma estää pääsyn laitteen näytölle muuhun kuin haittaohjelman käyttäjän käyttöliittymään.

- PIN-lukitus-kiristysohjelma muuttaa laitteen PIN-koodin, mikä tekee sen sisällöstä ja toiminnoista mahdottomat käyttää.

- Levyn koodaus -kiristysohjelma salaa MBR- (Master Boot Record) ja/tai kriittiset tiedostojärjestelmärakenteet estäen siten käyttäjän pääsyn käyttöjärjestelmään.

- Krypto-kiristysohjelma salaa käyttäjän levylle tallentamat tiedostot.

Varoitus

Tämäntyyppiset kiristysohjelmat vaativat yleensä maksua useimmiten Bitcoineissa, Monerossa tai jossain muussa vaikeasti jäljitettävässä kryptovaluutassa. Vastineeksi verkkorikolliset väittävät purkavansa tiedot ja/tai palauttavansa pääsyn haavoittuneelle laitteelle. On korostettava, ettei ole mitään takeita, että rikolliset pitävät lupauksensa (eivätkä aina edes pysty tekemään niin, joko tahallaan tai epäpätevän koodauksen johdosta). Siksi ESET suosittelee, että vaadittua summaa ei makseta - ainakaan ennen kuin on otettu yhteyttä ESETin tekniseen tukeen salauksenpurkumahdollisuuksien selvittämiseksi.

Miksi PK-yritykset välittäisivät kiristysohjelmista?

Ponemon tietoverkkoturvallisuus pienissä ja keskisuurissa yrityksissä -tutkimuksen mukaan joka toinen kyselyyn vastanneista yrityksistä oli kokenut kiristysohjelmahyökkäyksen edellisten 12 kuukauden aikana, jotkut useaan otteeseen. Useimmissa tapauksissa (79 %) järjestelmiin tunkeuduttiin sosiaalisen manipuloinnin seurauksena.

Nämä tilastot dokumentoivat kahta asiaa:

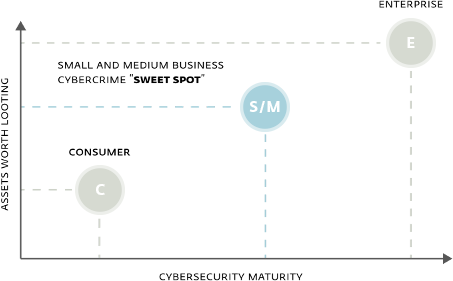

1. Vastoin niiden omia uskomuksia PK-yrityksistä on tulossa yhä mielenkiintoisempi kohde verkkorikollisille.

2. PK-yritykset ovat kiinnostavampia kohteita verkkorikollisille kuin kuluttajat ja haavoittuvaisempia kuin isot yritykset, koska pienillä ja keskisuurilla yrityksillä ei ole yleensä samanlaisia taloudellisia resursseja ja tietoturvaresursseja kuin isoilla yrityksillä. Tämä yhdistelmä avaa hyökkääjille hyvän mahdollisuuden.

Lue lisää

Samassa raportissa todetaan myös, että pöytäkoneet olivat suosituimpia laitteita (78 %), niiden jälkeen matkapuhelimet ja tabletit (37 %) sekä yrityksen palvelimet (34 %). Jos kiristysohjelmahyökkäys onnistui, useimmat (60 %) uhrit maksoivat vaaditut lunnaat. Heidän maksamansa summa oli keskimäärin yli 2150 dollaria. Mutta on olemassa parempia tapoja käsitellä kiristysohjelmauhkia, keskittymällä ennaltaehkäisyyn ja palautumiseen.

Miten voit pitää organisaatiosi suojattuna?

Perusmallinen ennaltaehkäisy ja korjaustoimenpiteet:

- Varmuuskopioi tiedot säännöllisesti ja pidä ainakin yhtä täydellistä varmuuskopiota useimmista arvokkaista tiedoista offline-tilassa

- Pidä kaikki ohjelmistot ja sovellukset – myös käyttöjärjestelmät – ajan tasalla

- Käytä luotettavaa monikerroksista turvallisuusratkaisua ja varmista, että se on ajan tasalla

Muut suojatoimenpiteet

- Vähennä hyökkäyspintaa poistamalla käytöstä tai poistamalla tarpeettomat palvelut ja ohjelmistot

- Skannaa verkot riskialttiiden tilien varalta käyttämällä heikkoja salasanoja ja varmistamalla, että ne ovat parantuneet

- Rajoita tai kielläRDP-etätyöpöytäyhteyksien käyttö verkon ulkopuolelta tai ota käyttöön verkon tason todennus.

- Käytä VPN-verkkoa työntekijöille, jotka käyttävät yrityksen järjestelmiä etäyhteyden kautta

- Tarkista palomuuriasetukset ja sulje kaikki muut kuin välttämättömät portit, jotka saattavat vaarantaa turvallisuuden

- Tutustu sääntöihin ja käytäntöihin koskien liikennettä sisäisten yritysjärjestelmien ja ulkoisten verkkojen välillä

- Suojaa turvallisuusratkaisujesi konfiguraatiot salasanalla estääksesi niitä joutumasta hyökkäysten kohteiksi

- Jaa yrityksen LAN alaverkkoihin ja yhdistä ne palomuureihin rajoittaaksesi sivuttaista liikkumista ja mahdollista kiristysohjelman vaikutusta tai muita hyökkäyksiä verkon sisällä

- Suojaa varmuuskopioitasi kaksi- tai monivaiheisella tunnistautumisella

- Kouluta henkilökuntaasi säännöllisesti tunnistamaan verkkouhat ja käsittelemään sosiaaliseen manipulointiin perustuvia hyökkäyksiä

- Rajoita pääsyä jaettuihin tiedostoihin ja kansioihin vain niille jotka sitä tarvitsevat, tee sisällöstä vain luettavaa ja muuta näitä asetuksia vain niiden työntekijöiden osalta, joiden tulee voida muokata tiedostoja

- Ota käyttöön mahdollisesti vaarallisten/ei-toivottujen sovellusten (PUSA/PUA) havaitseminen tunnistaaksesi ja estääksesi työkalut, joita hyökkääjät voivat käyttää poistaakseen turvallisuusratkaisun käytöstä

Yksikään yritys ei ole täysin suojassa kiristysohjelmilta

Jos yrityksesi ei ole kärsinyt kiristysohjelmista, saatat haluta olettaa, että tämä uhka koskee enemmän isoja organisaatioita. Tilastot osoittavat, että olisit väärässä. Kohdistettu hyökkäys saattaa riistäytyä hallinnasta ja aiheuttaa mielivaltaista vahinkoa jopa maailmanlaajuisesti. Kesäkuussa 2017 ESETin tunnistama Diskcoder.C (eli Petya tai NotPetya)-haittaohjelmahyökkäys lähti liikkeelle Ukrainasta ja levisi nopeasti maan rajojen ulkopuolelle. Myöhemmin kävi ilmi, että kyse oli hyvin organisoidusta toimitusketjusta, joka soluttautui suosittuihin kirjanpito-ohjelmiin hyökätäkseen ja vahingoittaakseen ukrainalaisia organisaatioita. Tilanne riistäytyi hallinnasta vaikuttaen moniin maailmanlaajuisesti toimiviin ja pienempiin yrityksiin ja aiheuttaen satojen miljoonien Yhdysvaltain dollarien arvoisia vahinkoja.

Toinen ESETin tunnistama kiristysohjelma-mato WannaCryptor.D (tai WannaCry) levisi nopeasti käyttämällä vuotanutta NSA:n EternalBlue-työkalua, joka hyödynsi SMB:n (Server Message Block) verkkoprotokollan haavoittuvuutta. Sitä käytettiin pääasiassa mahdollistamaan tiedostojen ja tulostimien jaetun käytön. Vaikka Microsoft tarjosi haavoittuvaisten Windows-käyttöjärjestelmien paikkaustiedostoja melkein kaksi kuukautta ennen hyökkäystä, WannaCryptor.D tunkeutui tuhansien organisaatioiden verkkoihin ympäri maailman. Tästä verkkohyökkäyksestä aiheutuvien vahinkojen kustannusten on arvioitu olevan miljardeja Yhdysvaltain dollareita.

ESET security suojaa kiristysohjelmilta

ESET PROTECT

Advanced

Suojaa yrityksesi tietokoneet, kannettavat ja mobiililaitteet tietoturvatuotteilla, joita kaikki hallitaan pilvipohjaisessa hallintakonsolissa. Ratkaisuun sisältyy Cloud Sandboxing -eristystekniikka, nollapäiväuhkien ja kiristysohjelmien suojaus sekä koko kiintolevyn salaus tietosuojan parantamiseksi.