Valószínűleg Ön is hallott már a social engineering technikáról, azaz a pszichológiai manipuláció azon formájáról, melynek célja, hogy az emberek önkéntelenül érzékeny információkat áruljanak el. Most vizsgáljuk meg közelebbről a számítógépes bűnözők egy másik támadási technikáját, a megszemélyesítést, melynek során magukat egy megbízható személynek kiadva próbálnak meg manipulálni másokat (pl. tisztességtelen tranzakciók megrendelésének és jóváhagyásának céljával).

Hogyan ismerhetjük fel, ha egy kollégánk nevében valójában egy számítógépes bűnöző veszi fel velünk a kapcsolatot?

Megszemélyesítésről akkor beszélünk, ha egy bűnöző valaki másnak adja ki magát - ebben az esetben annak érdekében, hogy információt szerezzen vagy hozzáférhessen egy személyhez, céghez vagy számítógépes rendszerhez. Céljuk elérése érdekében a kiberbűnözők többek között telefonhívásokon, e-maileken vagy üzenetküldő alkalmazásokon keresztül lépnek kapcsolatba áldozataikkal. Sok esetben a támadók a kiszemelt vállalat felsővezetőinek nevével beállítanak egy e-mail címet, így olyan levelet tudnak küldeni, mely teljesen úgy néz ki, mintha azt az adott vezető írta volna.

Szinte hihetetlen, hogy manapság mennyi vállalati információ érhető el az olyan platformokon, mint a LinkedIn. A vállalatok teljes felépítése és az alkalmazottak névsora egyaránt összegyűjthető róla. A kiberbűnözők az így megszerzett információkat felhasználhatják arra, hogy az egyik kolléga nevében megkérjék a vállalat egy másik alkalmazottját arra, hogy indítson el egy átutalást, fizessen ki egy számlát vagy küldjön el pár fontos adatot. Egy ilyen támadás rendkívül veszélyes lehet a vállalatok számára, mivel adatsértéseket és pénzügyi veszteséget is okozhat.

A TEISS adatai szerint a megszemélyesítéssel kapcsolatos online támadások világszerte elterjedtek és mérettől függetlenül bármekkora vállalkozásra fenyegetést jelenthetnek. Az esetek száma 2019-ben csaknem 70% -kal emelkedett az előző évhez képest.

Egy valódi példa: Megszemélyesítéses támadás az ESET ellen

Bármely szervezetet érhet kibertámadás - 2020-ban például az ESET-et is megpróbálták a megszemélyesítés módszerével megkárosítani. Egy kiberbűnöző ugyanis a vezérigazgató nevében, WhatsApp-üzenetekben egy adott összeg átutalását kérte egy nem létező ajánlatra hivatkozva.

Nézzünk meg egy részletet a kapott üzenetekből!

A biztonsági megoldások megvédenek a technikai támadásoktól, de a megszemélyesítés módszerei inkább a pszichológiára támaszkodnak, és az emberek bizalmát használják ki. Ezért kiemelten fontos az alkalmazottjaink biztonsághigiéniai képzése is.

Íme, néhány jó tanács szakértőinktől, melyek segítségével csökkenthetjük a pszichológiai befolyásolás csapdájába esésének kockázatát, és kiszűrhetjük a rosszindulatú próbálkozásokat:

1. Tanuljuk meg felismerni a megszemélyesítés technikáját használó üzeneteket

Ne feledjük, a tudatosság kulcsfontosságú. Minél többet tudunk a megszemélyesítés eszközeiről, annál könnyebben elkerülhetjük őket.

Nézzük meg, hogyan működnek a megszemélyesítő e-mailek!

Sok bűnöző a sürgősség és a félelem érzését próbálja kiváltani célpontjában, ami arra készteti az áldozatot, hogy gondolkodás nélkül elvégezze a kívánt feladatot. A bűnözők kérése sokszor tartalmaz valami szokatlant és gyanúsat. Hivatkozhatnak például olyan szerződésekre vagy tranzakciókra, amelyekről még nem hallottunk, vagy olyan ügyfelekről, akiket nem ismerünk. A kiberbűnözők általában rövid határidőt adnak a szükséges feladat elvégzésére.

Az üzenetek gyakran tartalmaznak nyelvtani hibákat és sokszor hibásan alkalmazzák a vállalat arculatát is. Bár ezek csak a legkönnyebben észrevehető jelek. A megszemélyesítésekben igazán jártas támadók nagyon valóságosnak tűnő e-maileket is készíthetnek, amelyek végén szerepel a levelet küldő alkalmazott hivatalos fényképe vagy aláírása is. Tehát ha az üzenetben szereplő kérést furcsának találjuk, akkor legyünk gyanakvóak, még akkor is, ha az e-mail sablon valódinak tűnik.

2. Gondoljuk át az összefüggéseket

Néha túl elfoglaltak vagyunk és szinte gondolkodás nélkül hozunk döntéseket. Ám inkább szánjunk rá néhány extra másodpercet, és mérlegeljük, hogy az adott üzenetnek van-e értelme. Miért éppen ez a kolléga kéri az összeg átutalását vagy épp ezeket az érzékeny adatokat? Minden olyan szokatlan dolgot, amely eltér a vállalat hagyományos folyamataitól, tekintsünk figyelmeztető jelnek! Még akkor is lehetünk csalás áldozatai, ha az e-mail egy olyan nyilvánvalóan megbízható egyéntől származik, mint a vezérigazgatónk. Legyünk éberek, és ellenőrizzük az esetleges kéréseket más kollégákkal is.

Előfordulhat, hogy az internetes bűnözők azt is tudják, hogy valaki épp szabadságon van, és úgy viselkednek, mintha helyettesítenék őt. Ilyen esetben ellenőrizzük a kérdéses információkat a felettesükkel vagy munkatársainkkal.

3. Ellenőrizzük az e-mail címet

Üzleti e-mailt kaptunk egy személyes fiókból? Még akkor is, ha az e-mail cím látszólag valaki olyanhoz tartozik, akit ismerünk, inkább az illető hivatalos e-mail címére válaszoljunk.

Ne feledjük, a hackerek olyan e-mail címet is használhatnak, amely első látásra hivatalos vállalati e-mail címnek tűnhet, de a domain neve tartalmaz kisebb eltéréseket. Melyek a leggyakoribb ilyen eltérések az e-mail címekben? Gyakran kicserélnek egy betűt egy rá hasonlítóval; például az „m” helyett „rn”-t használnak.

4. Ellenőrizzük az illetőt egy másik kommunikációs csatornán keresztül

Gyanítjuk, hogy csaló üzenetet kaptunk? Hívjuk fel a feladót, vagy vegyük fel vele a kapcsolatot egy másik kommunikációs csatornán keresztül és kérdezzünk rá az üzenetre. Ne felejtsük el, hogy nem az e-mail az egyetlen kommunikációs csatorna, melyet a hackerek a megszemélyesítéshez használhatnak. Olyan népszerű üzenetkezelő alkalmazásokon keresztül is kapcsolatba léphetnek velünk, mint a WhatsApp. Tehát ha gyanús WhatsApp üzenetet kapunk, akkor is írjunk a feladó vállalati e-mail címére egy üzenetet, vagy hívjuk fel.

Alternatív megoldásként természetesen személyesen is megkérdezhetjük az illetőt. Ne féljünk attól, hogy valakit megzavarunk a munkában, még akkor se, ha épp nagyon elfoglalt. Érthető, hogy például a vezérigazgatót nem szívesen zavarjuk. Ez természetes, hiszen minél magasabb pozícióban van egy kolléga, mi annál tétovábbak vagyunk, ha hozzá fordulunk, különösen, ha éppen szabadságon van. Ha szemtől szembe nem is léphetünk kapcsolatba a vezetőnkkel, beszélhetünk a helyettesével vagy másokkal, akik várhatóan tájékozottak lesznek az adott üggyel kapcsolatban. Például egy nagy összegű, sürgős határidejű számlafizetésről biztosan tud a pénzügyi igazgató vagy az ügyvezető igazgató is, így nyugodtan rákérdezhetünk náluk is.

A fent említett ajánlások ugyan extra időt igényelnek, de biztosak lehetünk benne, hogy a befektetett időnk megtérül, hiszen lehet, hogy ezáltal megóvjuk munkahelyünket egy kibertámadástól.

A támadók azzal is próbálkozhatnak, hogy egy rosszindulatú mellékletre vagy linkre való kattintásra ösztönözzenek minket, ezért ne felejtsünk el egy olyan átfogó biztonsági megoldást találni, amely észleli és blokkolja ezt a fajta veszélyt is.

Hatékony megoldásaink adatainak védelméhez

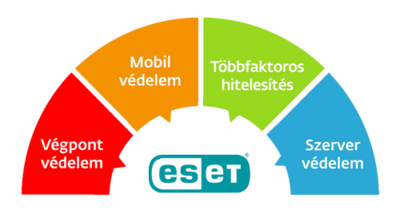

Az ESET az alábbi megoldásokat kínálja, amelyekkel nagyobb biztonságban tudhatja bizalmas adatait:

Végpontvédelem

Proaktív technológiákon alapuló végpontvédelmi megoldásaink többrétegű védelmet biztosítanak a mai dinamikus kártevők ellen, és könnyen kezelhetők az ingyenes központi menedzsment megoldásnak köszönhetően.

Szervervédelem

Megbízható vírusvédelmi megoldások fájlszerverek, levelezőszerverek és átjárószerverek védelmére.

Többfaktoros hitelesítés

Egyszerű és hatékony megoldás különböző méretű szervezetek számára a többfaktoros hitelesítés megvalósításához. Támogatja a mobil alkalmazássokkal, illetve a push értesítésekkel történő hitelesítést, a hardver tokeneket, a FIDO biztonsági kulcsokat, valamint a teljesen egyedi megoldásokat is.

Mobilvédelem

Alacsony erőforrásigényű végpontvédelem kártevők és adathalászat elleni, valamint lopásvédelmi funkciókkal.

Tudjon meg többet az ESET Endpoint Security for Androidról

Kérdezzen szakértőinktől díjmentesen!

Bizonytalan abban, hogy vállalkozásának milyen szintű védelemre lenne szüksége? Szeretné kötelezettségek nélkül kipróbálni megoldásainkat? Szeretne többet megtudni a fenyegetésekről és kivédésükről? Magyar szakértői csapatunk díjmentesen segít Önnek már a legelső lépések során is - forduljon hozzánk bizalommal! Kérjük, pontosan adja meg elérhetőségeit, hogy kollégáink fel tudják venni Önnel a kapcsolatot.

Szeretné kipróbálni megoldásainkat? Találja meg az Önhöz legközelebb eső viszonteladó partnereinket!

Ismeretlen kifejezést talált a szövegben?

Összegyűjtöttük Önnek a legfontosabb IT biztonsági kifejezéseket, amelyekkel könnyebben értelmezheti adatvédelmi és informatikai témájú cikkeinket. Kattintson ide, és keresse meg az Ön által még nem ismert kifejezést!