Pasaulį apėmus pandemijai prie naujos realybės prisitaikė ne tik visuomenė bei verslai, bet ir kibernetiniai nusikaltėliai. Įmonėms pradėjus dirbti per nuotolį ir pakitus ne tik darbo aplinkai bei priemonėms, bet ir komunikacijai tarp darbuotojų, tai lėmė spartesnį tam tikrų kenkėjiškų programų išplitimą Lietuvoje. IT ekspertai aptaria dažniausius šiemet Lietuvoje plitusius virusus ir galimybes užkirsti jiems kelią.

Pasikeitus darbo aplinkai – spartesnis virusų plitimas

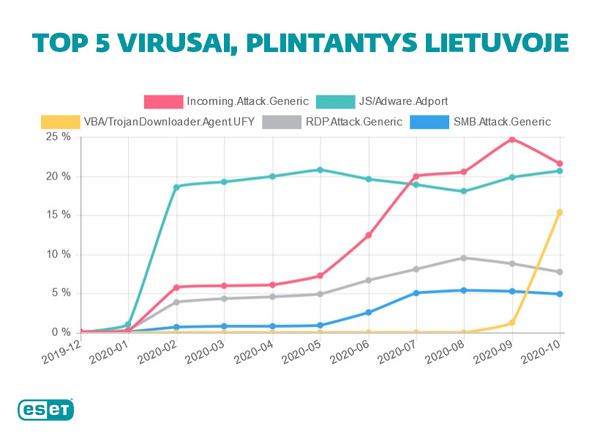

Remiantis ESET telemetrijos duomenimis, kovo mėnesį, prasidėjus karantinui ir daugumai verslų perėjus į nuotolinį darbą, atitinkamai keitėsi ir Lietuvoje plintančių virusų specifika. „ESET Lietuva“ IT inžinieriaus Ramūno Liuberto pastebėjimais, šiemet platinami virusai buvo pritaikyti prie skaitmenizacijos procesų ir plito sparčiau.

Tomas Stamulis, „Atea“ Informacijos saugos valdymo grupės vadovas, priduria, kad kibernetinės atakos ir virusai kinta nuolat, nes IT sistemos ir darbuotojai pakartotinai į tos pačios kenkėjiškos veiklos pinkles patenka rečiau arba apskritai nepatenka. Vis dėlto, pradėjus dirbti per nuotolį pasikeitė ne tik darbo aplinka, bet ir komunikacijos greitis, o tai lėmė didesnį įvairių virusų išplit-imą. „Dirbant biure kenkėjišką laišką gavęs ir identifikavęs darbuotojas skubiai perspėja kolegas, tačiau dirbant nuotoliniu būdu greitai visų neapskambinsi, o, jei parašysi el. laišką, tai jis atsidurs eilėje po kenkėjiško laiško, kuris tikriausiai bus atidarytas anksčiau“, – sako T. Stamulis.

Kita problema, pasak šio eksperto, kad dirbant per nuotolį skiriasi darbo sąlygos: vieni dirba su darbdavio suteiktomis priemonėmis, kiti turi naudoti asmenines, tačiau pastarosioms turėtų būti naudojamos atitinkamos kibernetinio saugumo priemonės, ši įranga turėtų būti reguliariai prižiūrima kvalifikuotų specialistų.

Šiuo metu Lietuvoje plintantys virusai

Nagrinėjant populiariausius šių metų virusus galima matyti keletą tendencijų. Štai praėjusią sa-vaitę Lietuvoje pradėjo plisti „Trojan“ tipo kenkėjiška programinė įranga „Incoming.Attack.Generic“, geriau žinoma kaip „Trickbot“ Trojos arklys, kuris nuo 2016 metų yra užkrėtęs daugiau nei milijoną kompiuterių įvairiose pasaulio šalyse, taip pat – ir Lietuvoje. Nuo to labiausiai nukentėjo vartotojai, kurie suvedė duomenis į suklastotas finansinių institucijų interneto svetaines, į kurias vietoj tikrųjų nukreipė kenkėjiška programinė įranga.

Šio kenkėjo šeimai priklauso ir į pašto serverius nukreiptas užkratas „GenScript.KLH trojan“, kuris Lietuvoje plinta jau dvi savaites. „Tai – puikus pavyzdys, kaip programišiai bando išnaudoti pa-dažnėjusios skaitmeninės komunikacijos tendencijas, nusitaikydami į neapsaugotus įmonių pašto serverius. Šios kenkėjiškos programos platinimo metodas yra „Spam“ tipo kampanija, plintanti per pašto serverius. Atidarius užkrėstą *.doc failą, aktyvuojama užkoduota „Powershell“ komanda ir atsiunčiamas vykdomasis *.exe failas“, – pasakoja ESET IT inžinierius Ramūnas Liubertas.

Jo teigimu, darbuotojas tebėra silpniausia IT saugumo grandis, kuri dažnai nulemia kenkėjo paplitimą įmonės tinkle. Tokių atakų plitimas galėtų būti stabdomas efektyviau, jei įmonėje būtų nuolat vykdomi kibernetinio saugumo mokymai. Nuo tokių atakų labiausiai kenčia elektroninio pašto, jo serverių ar kompiuterių apsaugai investicijų neskyrusios įmonės. Kenkėjiška programa plinta per įvairius el. pašto serverius, nepriklausomai nuo to, ar tai „Microsoft Exchange Server“, ar „Linux“ operacinės sistemos platformos el. pašto serveris.

Gali perimti išmaniojo įrenginio kontrolę

Analizuodamas Lietuvoje paplitusių kenkėjų statistiką R. Liubertas pastebi, kad šiemet aktyvumu kitus gerokai lenkia „JS/Adware.Adport“ kenkėjas, kuris internete paprastai plinta per reklaminius pranešimus. Šio kenkėjo aktyvumą galima sieti su tuo, jog internete praleidžiame vis daugiau laiko.

„Per reklamjuostes dažniausiai plintantys kenkėjai gali sutrikdyti naudojamos naršyklės – „Google Chrome“, „Mozilla Firefox“, „Microsoft Edge“ ar „Internet Explorer“ veikimą. Paspaudus ant tokios reklamos greičiausiai būsite nukreipti į suklastotą svetainę, reklamuojančią fiktyvias prekes. Blogiausiu atveju iš tokios svetainės, jums to nežinant, į išmanųjį įrenginį bus parsiųstas kenkėjiškas virusas, gebantis perimti įrenginio kontrolę. Todėl niekuomet nespauskite ant įtartinai atrodančių prekių pasiūlymų, kuriuos gali išduoti pernelyg patrauklios kainos, gramatinės klaidos arba keistos apklausos“, – pataria „ESET Lietuva“ IT inžinierius.

Nukreipta ir į operacinę sistemą

Šiemet taip pat pastebėta, kad padaugėjo į „Microsoft“ operacinę sistemą nukreiptų kenkėjų. Pavyzdžiui, „SMB.Attack. Generic“, geriau žinomų kaip kenkėjiška programa, kurios pagrindu išplito „WannaCry“, „Emotet“ ir „Trickbot“ virusai. R. Liuberto teigimu, prieš trejus metus pasaulį sudrebinusi masinė kibernetinė ataka „WannaCryptor“, pakenkusi per 200 000 kompiuterių visame pasaulyje, gali vėl pasikartoti, jei įmonės neatsinaujins ar neapsaugos naudojamų pasenusių „Windows“ sistemų. „WannaCry“ remiasi vadinamuoju „EternalBlue“ išnaudojimu, kuomet, pasinaudojus „Server Message Block“ protokolo kritine saugumo spraga, yra platinamas išpirkos reikalaujantis kenkėjas „WannaCryptor.D“.

Išbandykite ESET pašto serverių apsaugą 30 dienų nemokamai

Dar viena atakos priežastimi gali tapti ir karantino laikotarpiu naudojama nuotolinio darbalaukio paslauga (angl. Remote Desktop Protocol arba RDP). Daugumai verslų kasdien jungiantis prie įmonės tinklo per nuotolį, padažnėjo šio protokolo naudojimas, o tai lėmė ir spartesnį bandymų įsilaužti į įmonės tinklą paplitimą, identifikuojamą kaip „RDP. Attack. Generic“. Įmonėms, kurios vis dėlto naudoja RDP, R. Liubertas pataria tinkamai sukonfigūruoti šį protokolą: jis neturi būti viešai prieinamas internete, nuotolinę prieigą derėtų leisti tik įrenginiams vidiniame tinkle ar naudojant virtualų privatųjį tinklą (VPN). Taip pat galima filtruoti RDP prieigą su ugniasiene, specifinius IP adresus priskiriant patikimam sąrašui. Kompanija „Microsoft“ pataria išjungti nuotolinio darbalaukio protokolą, jei jis nėra naudojamas ar reikalingas.

Patarimai, kaip apsisaugoti nuo kenkėjų

„Siekiantiems apsisaugoti nuo kenkėjiškų programų pirmiausia reikėtų laikytis kibernetinio saugumo higienos – užtikrinti, kad kompiuteris yra tinkamai prižiūrimas, atnaujinta ne tik operacinė sistema, bet ir kita programinė įranga, atskirta asmeninė ir darbo aplinka. Apsaugai nuo elementarios kenkėjiškos programinės įrangos užtektų paprastos antivirusinės programos, tačiau, jei norite apsisaugoti nuo išpirkos virusų, reikėtų aukštesnės kartos antivirusinės programos, blokuoti neleistinas, nežinomas programas ar leidžiamuosius failus. Taip pat reikėtų užtikrinti saugų namų interneto ir kitos tinklo įrangos naudojimą“, – pataria T. Stamulis.

Informacijos saugos valdymo grupės vadovo pastebėjimais, sąmoningos šalies įmonės, norinčios apsaugoti savo, darbuotojų bei klientų duomenis, be jau minėtų priemonių šiuo metu renkasi papildomus apsaugos sprendimus, tokius kaip: dvigubos autentifikacijos priemonių naudojimas, jungiantis prie VPN, internetu pasiekiamų informacinių sistemų; griežtesnė administratorių kontrolė su privilegijuotų vartotojų kontrolės sistema; duomenų nutekėjimo prevencija; mobiliųjų įrenginių centralizuotas valdymas.

R. Liubertas priduria, kad didesnių kompetencijų turėtų būti reikalaujama ir iš įmonės IT dar-buotojų: „Šiuolaikinis IT sistemų administravimo specialistas privalo išmanyti informacijos saugą ir kibernetinių grėsmių šaltinius, turėti prižiūrimos IT infrastruktūros aprašą, reguliariai atlikti sis-temos auditus, nuolat domėtis kibernetinėmis grėsmėmis ir laiku informuoti darbuotojus tokiai grėsmei iškilus. Pernelyg retai atliekama pašto serverių priežiūra, netinkamai konfigūruojami fil-trai nuo šlamšto tipo (angl. spam) laiškų ir neparinkta įmonės tinklo perimetro apsauga – tai tik keli pagrindiniai IT saugumo aspektai, į kuriuos derėtų atsižvelgti įmonių atstovams“.

Pateikiame dažniausiai užduodamus klausimus apie šio kenkėjo plitimą: www.eset.com/lt/eset-pasto-apsauga-nuo-botnet-ataku/