• ESET- onderzoekers hebben een Lazarus-aanval ontdekt tegen een luchtvaartbedrijf in Spanje. Lazarus is een aan Noord-Korea gelinkte APT-groep (advanced persistent threat).

• Werknemers van het beoogde bedrijf werden benaderd door een valse recruiter via LinkedIn en werden misleid om een kwaadaardig uitvoerbaar bestand te openen dat zich voordeed als een coderingsuitdaging of quiz.

• De meest opvallende lading is de LightlessCan backdoor, die technieken implementeert om detectie door realtime beveiligingsmonitoringsoftware en analyse door cybersecurity professionals te belemmeren.

• Het uiteindelijke doel van de aanval was cyberspionage.

Sliedrecht, 29 september 2023 –ESET -onderzoekers hebben een Lazarus-aanval tegen een luchtvaartbedrijf in Spanje ontdekt, waarbij de groep verschillende hulpmiddelen inzette, met name de nieuw ontdekte backdoor met de naam LightlessCan van ESET. Operators van de aan Noord-Korea gelinkte Lazarus-groep kregen vorig jaar voor het eerst toegang tot het netwerk van het bedrijf na een succesvolle spearphishingcampagne, waarbij ze zich voordeden als een recruiter voor Meta - het bedrijf achter Facebook, Instagram en WhatsApp. Het uiteindelijke doel van de aanval was cyberspionage.

"Het meest verontrustende aspect van de aanval is het nieuwe type payload, LightlessCan, een complexe en mogelijk evoluerende toepassing die een hoog niveau van verfijning vertoont in zijn ontwerp en werking, en een aanzienlijke vooruitgang betekent in kwaadaardige capaciteiten in vergelijking met zijn voorganger, BlindingCan," legt ESET-onderzoeker Peter Kálnai uit, die de ontdekking deed.

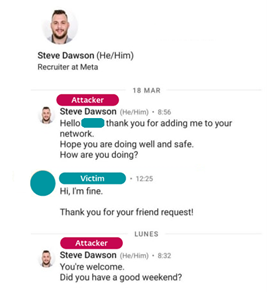

De valse recruiter nam contact op met het slachtoffer via LinkedIn Messaging, een functie binnen het professionele sociale netwerkplatform LinkedIn, en stuurde twee coderingsuitdagingen die zogenaamd nodig waren als onderdeel van een aannameproces, die het slachtoffer downloadde en uitvoerde op een apparaat van het bedrijf. ESET Research was in staat om de initiële toegangsstappen te reconstrueren en de door Lazarus gebruikte toolset te analyseren dankzij de samenwerking met het getroffen luchtvaartbedrijf. De groep richtte zich op meerdere werknemers van het bedrijf.

Lazarus leverde verschillende payloads aan de systemen van de slachtoffers; de meest opvallende is een voorheen publiekelijk ongedocumenteerde en geavanceerde remote access trojan (RAT) die we LightlessCan hebben genoemd. De trojan bootst de functionaliteiten van een groot aantal native Windows-commando's, die gewoonlijk door aanvallers worden misbruikt waardoor discrete uitvoering binnen de RAT zelf mogelijk is in plaats van luidruchtige console-uitvoer. Deze strategische verschuiving verbetert de verborgenheid, waardoor het moeilijker wordt om de activiteiten van de aanvaller te detecteren en analyseren.

Een ander mechanisme dat wordt gebruikt om blootstelling te minimaliseren, is het gebruik van afschermingen voor de uitvoering: Lazarus zorgde ervoor dat de payload alleen kon worden gedecodeerd op de machine van het beoogde slachtoffer. Execution guardrails zijn een verzameling beschermende protocollen en mechanismen die zijn geïmplementeerd om de betrouwbaarheid van de payload te waarborgen tijdens de implementatie en uitvoering, waardoor ontcijfering op onbedoelde machines, zoals die van beveiligingsonderzoekers, effectief wordt voorkomen.

LightlessCan ondersteunt tot 68 verschillende commando's, maar in de huidige versie 1.0 zijn slechts 43 van deze commando's met enige functionaliteit geïmplementeerd. ESET Research heeft vier verschillende uitvoeringsketens geïdentificeerd, die drie soorten payloads leveren.

De Lazarus-groep (ook bekend als HIDDEN COBRA) is een cyberspionagegroep die banden heeft met Noord-Korea en actief is sinds 2009. De diversiteit, het aantal en de excentriciteit in de uitvoering van Lazarus-campagnes zijn kenmerkend voor deze groep, die alle drie de pijlers van cybercriminele activiteiten uitvoert: cyberspionage, cybersabotage en het nastreven van financieel voordeel. Lucht- en ruimtevaartbedrijven zijn geen ongewoon doelwit voor Noord-Koreaanse APT-groepen. Het land heeft meerdere geavanceerde rakettesten uitgevoerd die in strijd zijn met de resoluties van de Veiligheidsraad van de Verenigde Naties.

Bekijk voor meer technische informatie over Lazarus, de nieuwste aanval en de LightlessCan backdoor, de blogpost "Lazarus lokt werknemers met codeeruitdagingen met trojans: The case of a Spanish aerospace company" op WeLiveSecurity. ESET Research zal de bevindingen over deze aanval presenteren op de Virus Bulletin conferentie op 4 oktober 2023. Zorg ervoor dat je ESET Research volgt op Twitter (tegenwoordig bekend als X) voor het laatste nieuws van ESET Research.

Het eerste contact door de aanvaller die zich voordeed als een recruiter van Meta

Over ESET

Al meer dan 3 decennia ontwikkelt ESET® toonaangevende IT-beveiligingssoftware en -diensten om bedrijven, kritieke infrastructuur en consumenten wereldwijd te beschermen tegen steeds complexere digitale dreigingen. Inmiddels is ESET uitgegroeid tot het grootste IT-security bedrijf uit de Europese Unie met oplossingen variërend van endpoint en mobile security, tot encryptie en tweefactorauthenticatie. ESET beschermt en monitort 24/7 op de achtergrond en werkt beveiliging in real-time bij om gebruikers veilig te houden en bedrijven zonder onderbreking te laten werken. Evoluerende dreigingen vereisen een evoluerend IT-beveiligingsbedrijf dat veilig gebruik van technologie mogelijk maakt. Dit wordt ondersteund door ESETs R&D centra wereldwijd, die zich inzetten voor onze gezamenlijke toekomst. Ga voor meer informatie naar www.eset.com/nl of volg ons op LinkedIn, Facebook,Instagram en Twitter.