• ESET Research heeft Trojanized Signal en Telegram apps voor Android ontdekt, genaamd Signal Plus Messenger en FlyGram, op Google Play en Samsung Galaxy Store; beide apps zijn later verwijderd van Google Play.

• Signal Plus Messenger is het eerste gedocumenteerde incident waarbij de Signal-communicatie van een slachtoffer wordt bespioneerd door het gecompromitteerde apparaat in het geheim automatisch te koppelen aan het Signal-apparaat van de aanvaller.

• De schadelijke code in deze apps worden toegeschreven aan de BadBazaar-malwarefamilie, die in het verleden is gebruikt door een aan China gelieerde APT-groep genaamd GREF.

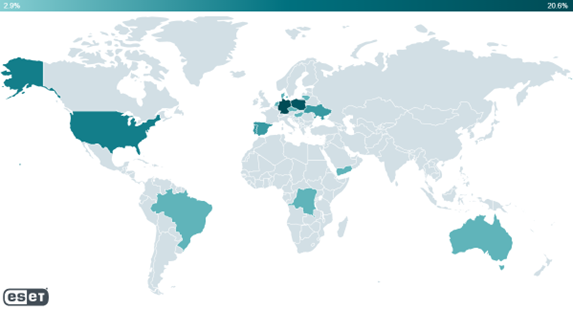

• Duizenden gebruikers hebben de spionage-apps gedownload. ESET telemetrie meldde detecties op Android-apparaten in verschillende EU-landen, de Verenigde Staten, Oekraïne en andere plaatsen wereldwijd.

• BadBazaar-malware is eerder gebruikt om Turkse etnische minderheden, waaronder Oeigoeren, aan te vallen. FlyGram-malware werd ook gedeeld in een Oeigoerse Telegram-groep, wat overeenkomt met eerdere doelwitten van de BadBazaar-malwarefamilie.

Sliedrecht, 30 augustus 2023 – ESET -onderzoekers hebben twee actieve campagnes gericht op Android-gebruikers geïdentificeerd, waarbij de dreigingsactoren achter de tools voor Telegram en Signal worden toegeschreven aan de aan China gelieerde APT-groep GREF. Waarschijnlijk actief sinds juli 2020 en juli 2022, respectievelijk voor elke schadelijke app, hebben de campagnes de Android BadBazaar-spionagecode verspreid via de Google Play store, Samsung Galaxy Store en speciale websites die zich voordoen als legitieme versleutelde chatapplicaties - de schadelijke apps zijn FlyGram en Signal Plus Messenger. De dreigingsactoren bereikten de functionaliteiten in de valse Signal en Telegram apps door de open-source Signal en Telegram apps voor Android te patchen met een kwaadaardige code. Signal Plus Messenger is het eerste gedocumenteerde incident van het bespioneren van de Signal-communicatie van een slachtoffer; duizenden gebruikers hebben de spionage-apps gedownload. ESET- telemetrie meldde detecties op Android-apparaten in verschillende EU-landen, de Verenigde Staten, Oekraïne en andere plaatsen wereldwijd. Beide apps werden later verwijderd van Google Play.

"Kwaadaardige codes van de BadBazaar-familie waren verborgen in getrojaniseerde Signal- en Telegram-apps, die slachtoffers een werkende app-ervaring boden, maar met spionage die op de achtergrond plaatsvond," zegt ESET-onderzoeker Lukáš Štefanko, die de ontdekking deed. "Het hoofddoel van BadBazaar is het exfiltreren van apparaat informatie, de lijst met contactpersonen, gesprekslogs en de lijst met geïnstalleerde apps te exfiltreren en spionage uit te voeren op Signal-berichten door de Signal Plus Messenger-app van het slachtoffer stiekem te koppelen aan het apparaat van de aanvaller", voegt hij eraan toe. ESET- telemetrie meldt detecties uit Australië, Brazilië, Denemarken, de Democratische Republiek Congo, Duitsland, Hong Kong, Hongarije, Litouwen, Nederland, Polen, Portugal, Singapore, Spanje, Oekraïne, de Verenigde Staten en Jemen. Bovendien werd er een link naar FlyGram in de Google Play store ook gedeeld in een Oeigoerse Telegram-groep. Apps van de BadBazaar malwarefamilie zijn eerder gebruikt tegen Turkse etnische minderheden, waaronder Oeigoeren, buiten China.

Als Google App Defense Alliance partner heeft ESET de meest recente versie van de Signal Plus Messenger als kwaadaardig geïdentificeerd en onmiddellijk haar bevindingen met Google gedeeld. Na onze waarschuwing werd de app uit de Store verwijderd. Beide apps zijn gemaakt door dezelfde ontwikkelaar en hebben dezelfde schadelijke functies. De beschrijvingen van de apps in beide stores verwijzen naar dezelfde website van de ontwikkelaar.

Na het opstarten van de app moet de gebruiker inloggen bij Signal Plus Messenger via de legitieme Signal-functionaliteit, net als bij de officiële Signal-app voor Android. Eenmaal ingelogd begint Signal Plus Messenger te communiceren met zijn command and control (C&C) server. Signal Plus Messenger kan Signal-berichten bespioneren door misbruik te maken van de functie "apparaat koppelen". Het doet dit door automatisch het gecompromitteerde apparaat te verbinden met het Signal-apparaat van de aanvaller. Deze spionagemethode is uniek: ESET-onderzoekers hebben nog niet eerder gezien dat deze functionaliteit werd misbruikt door andere malware en dit is de enige methode waarmee de aanvaller de inhoud van Signal-berichten kan verkrijgen. ESET Research heeft de ontwikkelaars van Signal ingelicht over deze zwakke plek.

Met betrekking tot de valse Telegram-app, FlyGram, moet het slachtoffer inloggen via hun legitieme Telegram-functionaliteit, zoals vereist door de officiële Telegram-app. Voordat het inloggen is voltooid, begint FlyGram te communiceren met de C&C-server en krijgt BadBazaar de mogelijkheid om gevoelige informatie van het apparaat te exfiltreren. FlyGram heeft toegang tot Telegram-back-ups als de gebruiker een specifieke functie heeft ingeschakeld die is toegevoegd door de aanvallers; de functie werd geactiveerd door minstens 13.953 gebruikersaccounts. De proxyserver van de aanvaller kan sommige metadata loggen, maar kan de daadwerkelijke gegevens en berichten die binnen Telegram zelf worden uitgewisseld niet ontsleutelen. In tegenstelling tot de Signal Plus Messenger, heeft FlyGram niet de mogelijkheid om een Telegram account te koppelen aan de aanvaller of om de versleutelde communicatie van zijn slachtoffers te onderscheppen.

ESET- telemetrie voor de getrojaniseerde apps

Over ESET

Al meer dan 3 decennia ontwikkelt ESET® toonaangevende IT-beveiligingssoftware en -diensten om bedrijven, kritieke infrastructuur en consumenten wereldwijd te beschermen tegen steeds complexere digitale bedreigingen. Inmiddels is ESET uitgegroeid tot het grootste IT-security bedrijf uit de Europese Unie met oplossingen variërend van endpoint en mobile security, tot encryptie en tweefactorauthenticatie. ESET beschermt en monitort 24/7 op de achtergrond en werkt beveiliging in real-time bij om gebruikers veilig te houden en bedrijven zonder onderbreking te laten werken. Evoluerende bedreigingen vereisen een evoluerend IT-beveiligingsbedrijf dat veilig gebruik van technologie mogelijk maakt. Dit wordt ondersteund door ESETs R&D centra wereldwijd, die zich inzetten voor onze gezamenlijke toekomst. Ga voor meer informatie naar www.eset.com/nl of volg ons op LinkedIn, Facebook,Instagram en Twitter.