Wie funktioniert Ransomware?

Generell gibt es drei Arten von Ransomware:

- Screenlocker: Alles, was der Nutzer noch von seinem Gerät sehen kann, ist die Ransomware-Oberfläche mit eventueller Lösegeldforderung.

- PIN-Locker: Die Malware ändert die PIN des Geräts, sodass der Nutzer nicht mehr darauf zugreifen kann.

- Diskcoder: Verschlüsseln den MBR (Master Boot Record) und/oder wichtige Systemstrukturen, sodass nicht mehr auf das Betriebssystem zugegriffen werden kann.

- Krypto-Ransomware: Verschlüsselt auf dem Gerät gespeicherte Daten.

Achtung

Üblicherweise verlangt Ransomware Lösegeld in Form von Bitcoin, Monero oder ähnlicher, kaum nachverfolgbarer Kryptowährung. Dabei ist jedoch keineswegs sicher, dass die Drahtzieher die Daten nach Zahlung entschlüsseln werden bzw. dazu überhaupt in der Lage sind. Wir raten deshalb dringend davon ab, auf die Forderungen einzugehen. Suchen Sie sich Unterstützung, z.B. durch den ESET Support, um zu sehen, ob sich die Daten nicht doch wiederherstellen lassen oder der Schaden anderweitig begrenzt werden kann.

Warum ist Ransomware gerade für KMU ein Problem?

Einer vom Ponemon Institut durchgeführten Studie unter KMU zufolge verzeichnete eine Vielzahl von Unternehmen mindestens einen Ransomware-Angriff in den vergangenen 12 Monaten. In den meisten Fällen (79%) hatten die Angreifer dabei durch Social Engineering-Methoden Zugriff auf das System bekommen.

Dies zeigt vor allem zwei Dinge:

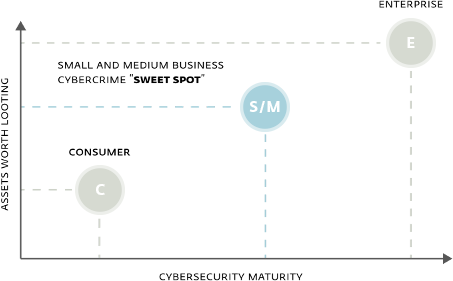

1. KMU gehen oftmals davon aus, keine stehlenswerten Daten zu besitzen. Das ist natürlich ein Trugschluss.

2. Tatsächlich sind KMU noch stärker als große Unternehmen gefährdet, sobald sie ins Visier von Kriminellen geraten – fehlen ihnen doch meist die finanziellen und personellen Ressourcen, um eine ähnlich starke Abwehr wie ihre großen Kollegen aufzubauen.

Weiterlesen

Die Studie ergab auch, dass weltweit die meisten Angriffe (78 %) Desktop-PCs betreffen. Tablets und Server machen jeweils etwa ein Drittel der angegriffenen Geräte aus (37 bzw. 34 %). War der Angriff erfolgreich, zahlten 60% der Opfer das verlangte Lösegeld. Durchschnittlich wurden mehr als 2150 Dollar Lösegeld pro Angriff gezahlt. Wie bereits erwähnt, sollte es aber natürlich keineswegs die Lösung sein, einfach das Lösegeld zu zahlen. Stattdessen sollten Unternehmen eine nachhaltige Strategie aus Prävention und Wiederherstellung entwickeln.

Wie können sich Unternehmen schützen?

Grundlegende Maßnahmen:

- Planen Sie regelmäßige Backups ein und sorgen Sie dafür, dass mindestens ein Backup mit Ihren wertvollsten Daten offline gespeichert wird.

- Stellen Sie sicher, dass jegliche Software und Anwendung im Unternehmen (inklusive der Betriebssysteme) stets auf dem neuesten Stand ist (Patches & Updates).

- Implementieren Sie eine leistungsfähige Sicherheitslösung und sorgen Sie auch hier dafür, dass sie stets die neuesten Patches und Updates erhält.

Zusätzliche Maßnahmen:

- Deinstallieren oder deaktivieren Sie jegliche nicht benötigte Software oder Anwendungen, um die Angriffsfläche zu verringern.

- Überprüfen Sie, ob Accounts in Ihrem Netzwerk unsichere Passwörter verwenden und sorgen Sie dafür, dass diese geändert werden.

- Beschränken oder verbieten Sie die Nutzung von RDP, um von außen auf das Netzwerk zuzugreifen oder aktivieren Sie die Authentifizierung auf Netzwerkebene (NLA).

- Verwenden Sie VPN, um Mitarbeiter von außen auf das Netzwerk zugreifen zu lassen.

- Überprüfen Sie die Firewalleinstellungen und schließen Sie alle Ports, die nicht unbedingt offen sein müssen.

- Prüfen Sie Regeln und Vorgaben für die Kommunikation zwischen internen Systemen und außen.

- Schützen Sie die Einstellungen Ihrer Security-Lösungen per Passwort, um sie vor der Deaktivierung durch Angreifer zu schützen.

- Unterteilen Sie Ihr LAN in Subnetze und schützen Sie die einzelnen Netze durch Firewalls, um die Verbreitung von Ransomware oder anderer Schadsoftware zu begrenzen.

- Schützen Sie Ihre Backups durch Zwei-Faktor- oder Multi-Faktor-Authentifizierung.

- Sorgen Sie durch Schulungen dafür, dass Ihre Mitarbeiter Angriffe, insbesondere Social Engineering-Attacken, als solche erkennen.

- Beschränken Sie den Zugriff auf Dateien und Ordner und legen Sie beispielsweise fest, dass diese standardmäßig nur gelesen werden können. Nur diejenigen Mitarbeiter, die Änderungen vornehmen müssen, erhalten Schreibrechte auf die Inhalte.

- Aktivieren Sie die Erkennung von potenziell unsicheren/unerwünschten Anwendungen (PUSA/PUA). So stellen Sie sicher, dass Angreifer diese nicht nutzen können, um Ihre Sicherheitslösungen zu deaktivieren.

Jedes Unternehmen ist potentielles Ziel

Auch wenn Sie bisher noch nicht von einer Ransomware-Attacke betroffen waren: Letztlich kann es jedes Unternehmen treffen, völlig unabhängig von der Größe. Dabei müssen Sie nicht einmal selbst das eigentliche Ziel des Angriffs sein. Im Juni 2017 beispielsweise geriet der durch ESET entdeckte Diskcoder.C (aka Petya bzw. NotPetya), der eigentlich auf ukrainische Infrastruktur abgezielt hatte, außer Kontrolle und infizierte Unternehmen weltweit. Schäden von mehreren hundert Millionen Dollar waren die Folge.

Eine weitere durch ESET erkannte Ransomware, WannaCryptor.D (aka WannaCry), verbreitete sich ebenso rasant. Hierzu bediente es sich EternalBlue, einem geleakten NSA-Tool, das wiederum eine Schwachstelle im SMB (Server Message Block) Netzwerkprotokoll von Windows ausnutzte. Dieses ermöglicht unter anderem den Zugriff auf geteilte Dateien und Drucker. Zwar hatte Windows die Lücke zwei Monate vor dem Angriff für die wichtigsten Windows-Versionen gepatcht. Der Angriff war dennoch höchst erfolgreich: WannaCryptor.D konnte in tausende Unternehmen weltweit eindringen und Schäden in Milliardenhöhe verursachen.

ESET security protects against ransomware

ESET PROTECT

Advanced

Protect your company computers, laptops and mobile devices with security products all managed via a cloud-based management console. The solution includes cloud sandboxing technology, preventing zero-day threats and ransomware, and full disk encryption capability for enhanced data protection.