Omschrijving

Op 8 augustus maakte Microsoft een kwetsbaarheid bekend in het Netlogon Remote Protocol (CVE-2020-1472), ook wel bekend als Zerologon. Om hiervan misbruik te maken, heeft een aanvaller geen gebruikersnaam en wachtwoord van een reguliere gebruiker nodig. Wel moet deze verbinding kunnen maken met de domain controller. De kwetsbaarheid stelt een aanvaller in staat om gebruikersnamen en wachtwoorden van gebruikers met "Domain Admin"-rechten in handen te krijgen.

Mitigatie

ESET Nederland adviseert direct de domain controller te patchen en de door Microsoft aanbevolen instellingen door te voeren. Daarnaast wordt aanbevolen om gebeurtenissen op de domain controller goed te blijven monitoren. Secura heeft ook een tool gepubliceerd die controleert of een domain controller kwetsbaar is voor dergelijke aanvallen.

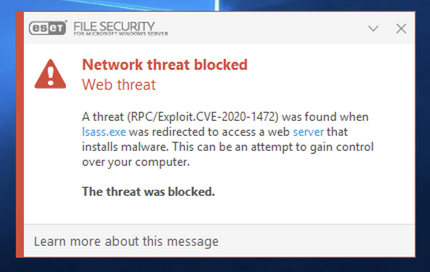

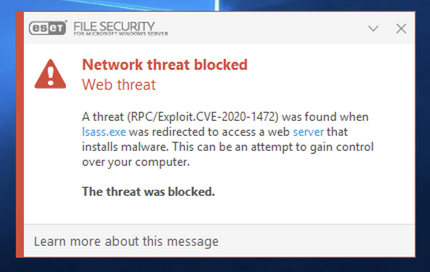

Biedt ESET bescherming tegen deze exploit?

Ja, naast het dringende advies om te patchen, is ESET in staat om misbruik van deze kwetsbaarheid te voorkomen. Dankzij onze geavanceerde detectietechnieken worden aanvalsmethodes waarbij gebruik wordt gemaakt van encryptie ook geblokkeerd. De exploit heeft de volgende detectienamen, normaal: RPC/Exploit.CVE-2020-1472 of encrypted: RPC/Exploit.CVE-2020-1472.B

Overview

On August, 8th, Microsoft published a security advisory regarding the Microsoft Netlogon Remote Protocol (CVE-2020-1472), also known as Zerologon. An attacker does not need to possess a valid username/password combination to exploit this vulnerability. The ability to connect to the domain controller, however, is prerequisite. Exploiting this vulnerability, an attacker could obtain usernames and passwords, including users with Domain Admin access rights.

Mitigation

ESET Netherlands urges to perform patches to the domain controller and apply the recommended settings provided by Microsoft to avoid compromise. In addition, organizations should keep monitoring any activities on the domain controller. Secura has released a tool which allows businesses to test whether their domain controller is vulnerable.

Does ESET offer protection against this exploit?

Yes, in addition to the urgent advice to patch, ESET is able to prevent abuse of this vulnerability. Thanks to our advanced detection techniques, attack methods using encryption will also be blocked. The exploit has the following detection names, normal: RPC/Exploit.CVE-2020-1472 or encrypted: RPC/Exploit.CVE-2020-1472.B