Het gebruik van een detectie- en responsconsole vereist dat IT-beheerders een actieve rol spelen in het reageren op bedreigingen.

Het gebruik van een endpoint detection and response (EDR) tool zoals ESET Inspect, onderdeel van ESET’s nieuwe beveiligingsniveau ESET PROTECT ELITE, is een belangrijke stap voorwaarts in het bevorderen van de beveiligingspositie van een organisatie. Als de verwachte output van de security-oplossingen die je tot nu toe hebt gebruikt alleen bestaat uit de mededeling dat er detecties zijn gedaan, bedreigingen zijn geblokkeerd en schadelijke bestanden zijn verwijderd, dan is je beveiligingshouding grotendeels nog passief te noemen. Deze aanpak is wellicht niet ideaal, afhankelijk van de wensen van de organisatie en de compliance-eisen waaraan jouw organisatie moet voldoen (bijv. NIS2). Maar het is wel begrijpelijk wanneer het IT-personeel van een organisatie niet de tijd of de geavanceerde technische vaardigheden heeft om een actievere rol te spelen in hun beveiliging.

Investeren in een detectie- en responsoplossing, zoals ESET’s XDR enabling-tool oplossing ESET Inspect, duidt echter op een gezonde nieuwsgierigheid naar wat er achter het gordijn gebeurt. Een detectie- en responsoplossing geeft IT-beheerders inzicht in de gebeurtenissen op een computer, zoals scripts die zijn uitgevoerd, uitgevoerde commando's, HTTP(S)-verzoeken, TCP/IP-verbindingen, DNS-verzoeken, registerwijzigingen, bestandsbewerkingen, proceswijzigingen, enzovoort. Het helpt IT-beheerders om een actievere rol aan te nemen als verdediger.

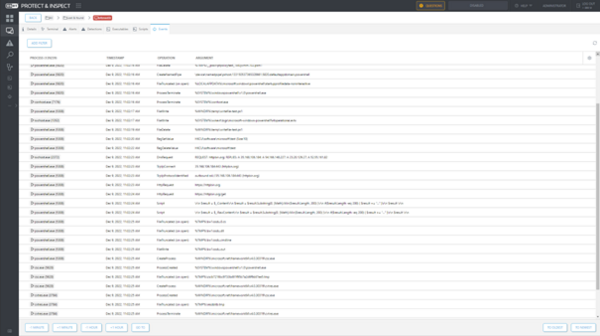

Figuur 1 toont een deel van een uitgebreide lijst van gebeurtenissen die ESET Inspect kan weergeven.

Figuur 1. ESET Inspect houdt een uitgebreide lijst met gebeurtenissen bij.

Om al deze gegevens te helpen begrijpen, komt een detectie- en responsoplossing met regels om specifieke gebeurtenissen, of reeksen van gebeurtenissen, aan te duiden die verdacht zijn of die het waard zijn om in de gaten gehouden te worden. Aangezien onze EDR-oplossing verbinding kan maken met het ESET LiveGrid-systeem, hebben de beveiligingsengineers van ESET de regels van ESET Inspect verfijnd om rekening te houden met de reputatie en populariteit van uitvoerbare bestanden.

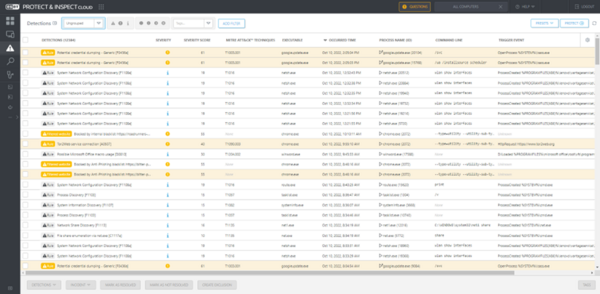

Figuur 2 laat zien hoe de regels prioriteit geven aan de gebeurtenissen die op de ESET Inspect console worden weergegeven.

Figuur 2. De regels in ESET Inspect triggeren detecties voor gebeurtenissen die van belang zouden moeten zijn voor verdedigers

Optimaliseren van detectie en respons voor jouw specifieke omgeving

Elke organisatie heeft zijn eigen baseline van goedaardige gebeurtenissen geproduceerd door de computers in zijn netwerken. De eerste taak van de IT-beheerder die een actieve verdediger wordt is om door de detecties heen te kijken en te begrijpen hoe deze er in de "normale" situatie uitzien. De beheerder wordt hierin uiteraard bijgestaan door de toonaangevende machine learning technologie van ESET’s oplossingen.

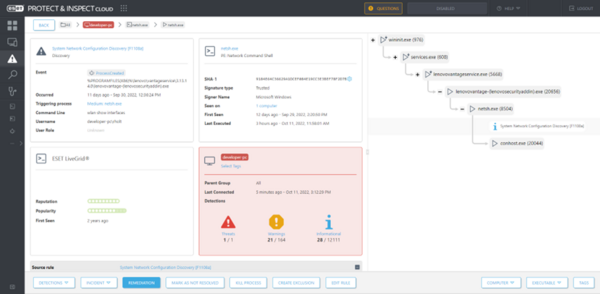

Figuur 3 toont bijvoorbeeld detecties van een regel die is ontworpen om sondes over de netwerkconfiguratie van een systeem te rapporteren - een techniek die vaak wordt gebruikt door cyberspionagemalware en ransomware, en in dit geval door de Lenovo Vantage Service.

Figuur 3. De Lenovo Vantage Service activeert een regel in ESET Inspect

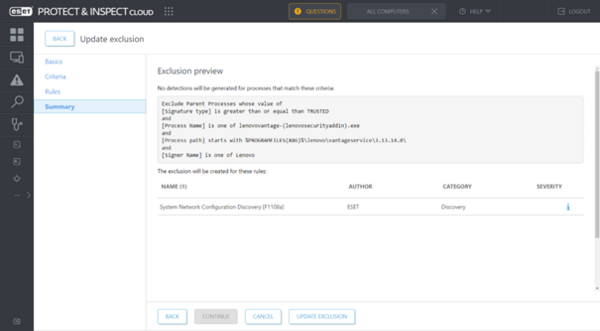

Als de organisatie het gebruik van Lenovo Vantage toestaat, dan kan de IT-beheerder een uitzondering maken voor deze activiteit, zoals weergegeven in figuur 4. En als de organisatie geen Lenovo-apparaten in haar 'digitale wagenpark' heeft, of als deze activiteit plaatsvond op een niet-Lenovo-apparaat, is dit waarschijnlijk een uiterst verdachte gebeurtenis!

Figuur 4. Een uitzondering maken in ESET Inspect voor de Lenovo Vantage Service

ESET Inspect biedt een geavanceerde leermodus die het creëren van uitzonderingen automatiseert. De oplossing beschikt zelfs over vooraf geschreven uitzonderingen die kunnen worden ingeschakeld.

Maximale meerwaarde met op maat gemaakte regels

ESET Inspect wordt voortdurend voorzien van nieuwe regels. Deze regels worden mede ontwikkeld door ESET’s malware researchers met jarenlange ervaring en voorzien van de corresponderende MITRE ATT&CK technieken. Daarnaast zijn de regels onder te verdelen in detectie-regels en incident-regels. De actieve verdedigers hoeven daardoor in veel gevallen niet zelf nieuwe regels te schrijven en zijn daardoor volledig op de hoogte van de situatie van hun netwerkomgeving. ESET Inspect geeft cybersecurity-medewerkers meer macht door hen zowel een diep inzicht in events te geven als de beslissingsbevoegdheid over wat gemonitord wordt via aangepaste of eigen regels. Admins kunnen zelfs de standaard en op maat gemaakte regels koppelen aan geautomatiseerde respons acties, zoals het stoppen van processen, het blokkeren van processen op basis van hashes en het volledig isoleren van endpoints (en eventueel servers) in het netwerk.

Dit is waar organisaties de meeste waarde halen uit hun ESET Inspect investering: door het schrijven van regels die de door hen geprioriteerde risicogebieden aanpakken. Laten we dit illustreren met nieuwe regels van ESET's security engineers op basis van ESET’s malware research.

Nieuwe ESET Inspect regels voor LNK-bestanden in gemonteerde ISO's

In april 2022 ontdekte ESET dat Emotet experimenteerde met een techniek om de Mark of the Web te omzeilen door snelkoppelingsbestanden (LNK) in e-mailbijlagen te versturen. Andere malwarestammen, zoals BumbleBee, Qbot en BazarLoader, hebben ook geëxperimenteerd met LNK-bestanden, maar dan in ISO-schijfimages.

Omdat ESET Inspect LNK-bestanden kan monitoren en gemounte ISO's kan detecteren (onder de %CDROM% en %RemovableDrive% omgevingsvariabelen), is dit een uitstekende gelegenheid om nieuwe regels te schrijven die deze techniek kunnen monitoren. Laten we vier nieuwe regels doorlopen.

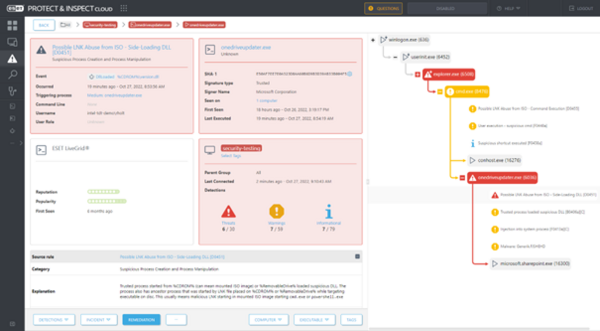

1. Mogelijk LNK misbruik van ISO Side-Loading DLL [D0451]

Deze regel controleert of een verdachte DLL wordt geladen door een vertrouwd proces gestart vanaf een verwijderbaar of CD-ROM station (inclusief een gemount ISO image) en met een voorouder proces gestart door een LNK bestand op een verwijderbaar of CD-ROM station.

Figuur 5 toont hoe deze regel wordt getest tegen een afleveringsmechanisme voor een Brute Ratel C4 payload. Een detectie wordt gedaan na een keten van gebeurtenissen die in gang worden gezet door dubbelklikken op een LNK-bestand op een gemounte ISO die drie interessante componenten bevat:

- LNK-bestand - Roshan-Bandara_CV_Dialog.lnk

- Uitvoerbaar bestand - onedriveupdater.exe

- DLL - version.dll

Hier wordt de regel geactiveerd omdat de verdachte version.dll wordt geladen door een vertrouwd proces dat onedriveupdater.exe uitvoert. Dit werd gestart door een proces met cmd.exe, dat werd gestart doordat het slachtoffer dubbelklikte op Roshan-Bandara_CV_Dialog.lnk.

Figuur 5. ESET Inspect detecteert een dubbelklik van een LNK-bestand op een gemount ISO-image dat leidt tot Brute Ratel C4-malware (gedetecteerd als Generik.FJSHEHD)

In feite detecteert deze regel DLL side-loading, waarbij een aanvaller een legitiem uitvoerbaar programma start en misbruik maakt van de vereiste van dat programma voor een specifiek DLL-bestand door een kwaadaardige DLL met de vereiste bestandsnaam eerder in de voorgeschreven laadvolgorde te plaatsen dan de legitieme DLL. In dit geval werd de kwaadaardige DLL in dezelfde directory geplaatst als het uitvoerbare programma.

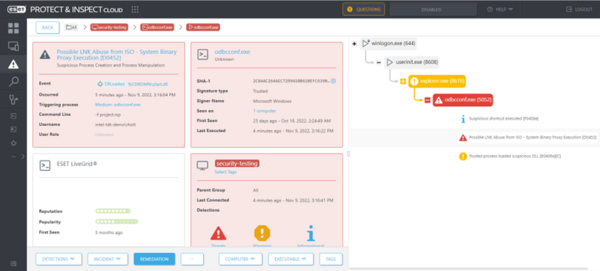

2. Mogelijk LNK-misbruik van ISO - System Binary Proxy Execution [D0452]

Deze regel controleert of een verdachte DLL wordt uitgevoerd door rundll32.exe, regsvr32.exe, of odbcconf.exe, waarbij zowel de DLL als het LNK-bestand dat het proces startte dat een van deze systeembinaries uitvoert, zich op een verwijderbaar of CD-ROM-station bevindt.

Figuur 6 toont hoe deze regel wordt getest tegen een afleveringsmechanisme voor een payload van BumbleBee. Een detectie wordt gedaan na een keten van gebeurtenissen die worden geactiveerd door te dubbelklikken op een LNK-bestand op een gemounte ISO die twee interessante componenten bevat:

- 1. LNK-bestand - project requirements.lnk

- DLL - start.dll

Hier wordt de regel geactiveerd omdat de verdachte start.dll wordt uitgevoerd door het proces odbcconf.exe, dat werd gestart door het slachtoffer dat dubbelklikte op project requirements.lnk. Zowel het LNK-bestand als de DLL bevinden zich op een gemounte ISO-image.

Figuur 6. ESET Inspect detecteert een dubbelklik van een LNK-bestand op een gemounte ISO-image die leidt naar BumbleBee-malware (gedetecteerd als Win64/Kryptik.DFD)

In feite detecteert deze regel het misbruik van vertrouwde systeembinaire bestanden als proxies om kwaadaardige DLL's uit te voeren.

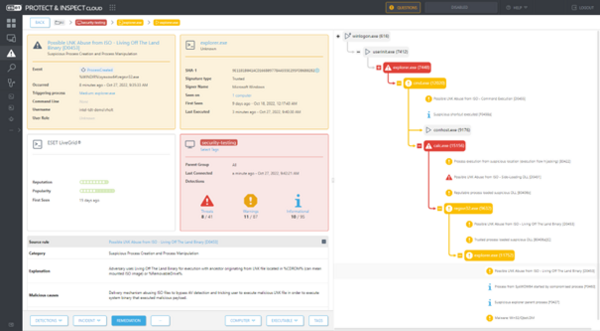

3. Mogelijk LNK misbruik van ISO - Living Off The Land Binary [D0453]

Deze regel controleert op een proces dat een living off the land binary (LOLBin) draait die een voorouderproces heeft dat gestart is vanuit een LNK-bestand op een verwijderbaar of CD-ROM-station.

Figuur 7 toont hoe deze regel wordt getest tegen een leveringsmechanisme voor een payload van Qbot. Een detectie vindt plaats na een reeks gebeurtenissen die worden veroorzaakt door dubbelklikken op een LNK-bestand op een gemounte ISO die een commandoshell start en leidt tot misbruik van twee "living off the land"-binaries: regsvr32.exe en explorer.exe.

Figuur 7. ESET Inspect detecteert een dubbelklik op een LNK-bestand op een gemounte ISO-image die leidt naar Qbot-malware (gedetecteerd als Win32/Qbot.DM)

In feite detecteert deze regel het misbruik van LOLBins, dat zijn de ingebouwde hulpprogramma's of binaire bestanden die met een besturingssysteem worden meegeleverd, waardoor aanvallers onder de radar blijven.

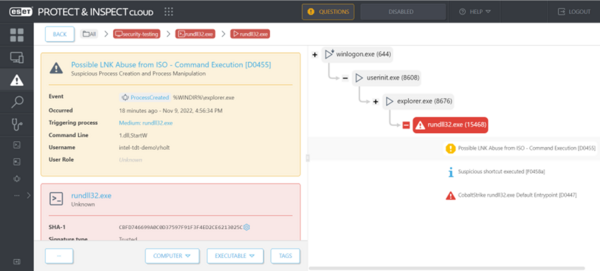

4. Mogelijk LNK misbruik van ISO - Uitvoering van commando's [D0455]

Deze regel controleert op een proces dat een van de 10 binaries uitvoert, zoals cmd.exe, powershell.exe, en rundll32.exe, dat werd gestart vanuit een LNK-bestand op een verwijderbaar of CD-ROM-station.

In figuur 8 wordt deze regel getest tegen een afleveringsmechanisme voor een BazarLoader payload. Een detectie wordt gedaan nadat een proces met rundll32.exe is gestart door te dubbelklikken op een LNK-bestand op een gemounte ISO.

Figuur 8. ESET Inspect detecteert een dubbelklik van een LNK-bestand op een gemounte ISO-image die leidt naar BazarLoader-malware (gedetecteerd als Win64/Kryptik.CRF)

In feite detecteert deze regel het misbruik van een LNK bestand in een gemounte ISO om de Mark of the Web te omzeilen en opdrachtuitvoering te bereiken via vertrouwde binaries.

IT-beheerders kunnen deze vier regels nu krachtiger maken door een actie op te nemen om het gecompromitteerde proces te stoppen. Deze vorm van actieve verdediging met EDR kan extra bescherming bieden tegen nieuwe of onbekende dreigingen die nog niet standaard door een endpointsecurity-oplossing worden gedetecteerd.

In conclusie

De stap naar EDR is voor sommige organisaties meer dan logisch en geeft meer inzicht in de nieuwste dreigingen en geavanceerde aanvallen. Mits, een organisatie zich opstelt als actieve verdediger kan een organisatie zich met EDR vele malen beter beschermen tegen standvastige aanvallers.

ESET Inspect is op zijn sterkst in de handen van actieve en leergierige verdedigers die toegewijd zijn om meer te leren over de netwerken die ze moeten beschermen en die onverschrokken genoeg zijn om de nieuwste bedreigingen frontaal aan te pakken.

Als het een organisatie ontbreekt aan personeel met voldoende vaardigheden of tijd om dieper in ESET Inspect te duiken en dus een actieve verdediger te worden, is het altijd mogelijk om te informeren naar de beschikbaarheid van managed detection and response (MDR) bij een lokale ESET partner. Zo kan het gebrek aan resources aangepakt worden door het beheer van ESET Inspect uit te besteden aan lokale ESET-experts.

Bekijk de testimonial hoe ESET bierbrouwer Royal Swinkels Family Brewers beschermt met MDR.