Vorige week heeft Progress Software opnieuw een patch uitgebracht voor de MOVEit-software voor bestandsoverdracht om de derde kwetsbaarheid in een reeks aan recent ontdekte kwetsbaarheden te verhelpen.

Als deze kwetsbaarheden worden misbruikt, kan een niet-geautoriseerde aanvaller ongeautoriseerde toegang krijgen tot een MOVEit Transfer-database. Gebruikers van MOVEit worden dan ook dringend verzocht de nieuwste patch toe te passen. Totdat zij dit hebben gedaan, moeten softwaregebruikers de mitigatiestappen van het MOVEit-team volgen en zich voorbereiden op een zo spoedig mogelijke update.

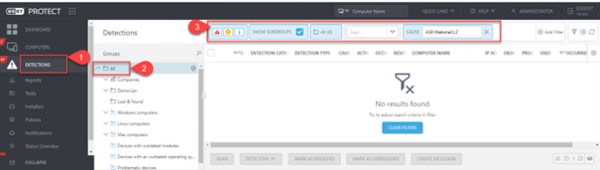

Organisaties moeten ook de door CISA en Progress Software gepubliceerde indicators of compromise controleren om te bepalen of hun netwerken mogelijk gecompromitteerd zijn geraakt. ESET's beveiligingsoplossingen detecteren de webshell payloads die in de aanvallen op de MOVEit kwetsbaarheid zijn gezien als ASP/Webshell.LZ. Zodoende kunnen gebruikers van ESET PROTECT zoeken op deze detectienaam om te controleren of ze zijn aangevallen. In onderstaand screenshot staan de stappen weergegeven om dit te doen:

Een zoekresultaat waarbij er geen resultaten zijn gevonden betekent dat je organisatie hoogstwaarschijnlijk niet is aangevallen. Echter, alle gevonden zoekresultaten op de zoekopdracht moeten een herziening van de detecties door het IT-securityteam teweegbrengen op de specifieke computers/servers waar de detecties zich hebben voorgedaan. Gebruikers van ESET Inspect kunnen meer details zien over de acties die plaatsvonden voorafgaand aan de detectie van de webshells.

Als je gebruikmaakt van ESET dienstverlening, zoals ESET Detection and Response Advanced, zorg er dan voor dat je een threat hunt aanvraagt door één van onze securityexperts. Als je ESET Detection and Response Ultimate hebt, dan hebben onze securityexperts waarschijnlijk al een hunt uitgevoerd in jouw omgeving en zijn ze actief aan het monitoren op dreigingsactiviteiten die gerelateerd zijn aan deze aanval.

Als de geïnstalleerde ESET-oplossing ASP/Webshell.LZ detecteert in de netwerkomgeving, zal een gebruiker het volgende moeten doen:

- Controleren of ze patches hebben toegepast volgens het advies van Progress MOVEit

- De IIS-logboeken van MOVEit controleren op bekende indicators of compromise die het gebruik van bekende kwaadaardige human2.aspx laten zien. Dit levert data op van de eerste pogingen om de kwaadaardige webshell te gebruiken en IP-adressen die door aanvallers zijn gebruikt om de webshell te gebruiken.

- GET /human2.aspx - human2.aspx = schadelijk en bestaat niet op een standaardinstallatie van MOVEit

- human.aspx = veilig en bestaat op een standaardinstallatie van MOVEit

- Review de AUDIT-logboeken van MOVEit om te zoeken naar exfiltratie van gegevens met behulp van de ingebouwde rapportage van MOVEit

Review de AUDIT-logboeken van MOVEit om te zoeken naar exfiltratie van gegevens met behulp van de ingebouwde rapportage van MOVEit - Genereer een aangepast rapport in MOVEit om een rapport te maken van alle gedownloade bestanden van mei/juni 2023.

- Fields: *

- Tables: log

- Criteria: Action = 'file_download' AND (LogTime LIKE '2023-05%' OR LogTime LIKE '2023-06%') - Vergelijk dit rapport met de datums/tijdstempels voor het gebruik van de webshell die in de IIS-logboeken zijn geïdentificeerd om waarschijnlijke exfiltratiebestanden te vinden.