- ESET Research heeft een cyberspionagecampagne ontdekt die refereert naar het Monlam Festival - een religieuze bijeenkomst - om Tibetanen in verschillende landen te targetten.

- ESET schrijft de campagne met groot vertrouwen toe aan de aan China gelieerde Evasive Panda Advanced Persistent Threat (APT) groep.

- De aanvallers brachten de website van de organisator van het jaarlijkse festival, dat plaatsvindt in India, in gevaar en voegden kwaadaardige code toe om een watering-hole aanval te creëren die gericht was op gebruikers die verbinding maakten vanaf specifieke netwerken.

- ESET ontdekte eveneens dat de supply chain van een softwareontwikkelaar gecompromitteerd was en dat installatieprogramma's voorzien van Trojans voor zowel Windows als macOS werden aangeboden aan gebruikers.

- De aanvallers gebruikten een aantal schadelijke downloads en full-featured backdoors voor de operatie, inclusief een publiekelijk ongedocumenteerde backdoor voor Windows genaamd "Nightdoor".

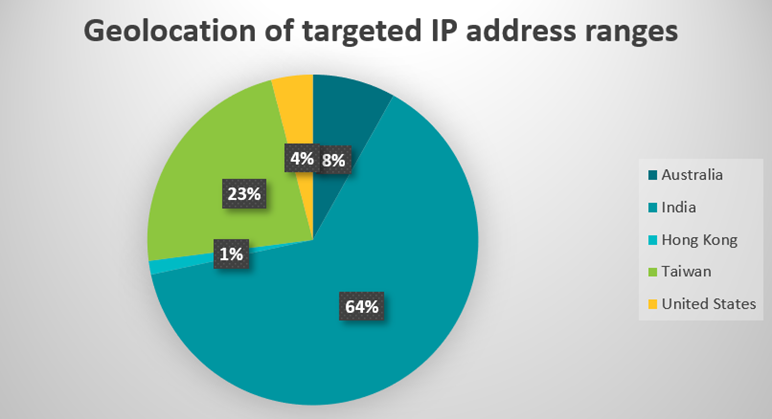

- De campagne richtte zich op gebruikers in India, Taiwan, Hong Kong, Australië en de Verenigde Staten (waaronder Georgia Tech).

Sliedrecht, 7 maart 2024 – ESET-onderzoekers hebben hebben een cyberspionagecampagne ontdekt die sinds tenminste september 2023 Tibetanen dupeert via een gerichte watering hole (ook wel een strategische webcompromittering) en een supply-chain compromittering om getrojaniseerde installers van Tibetaanse vertaalsoftware te leveren. De aanvallers wilden deze kwaadaardige downloads voor zowel Windows als macOS inzetten om websitebezoekers te compromitteren met MgBot en een backdoor die nog niet publiekelijk is gedocumenteerd; ESET heeft het Nightdoor genoemd. De campagne van de aan China gelieerde Evasive Panda APT-groep benutte het Monlam Festival - een religieuze bijeenkomst - om zich te richten op Tibetanen in verschillende landen. De getroffen netwerken bevonden zich in India, Taiwan, Hong Kong, Australië en de Verenigde Staten.

ESET ontdekte de cyberspionage-operatie in januari 2024. De gecompromitteerde website die werd misbruikt als watering hole (de aanvaller besmet een website die het slachtoffer waarschijnlijk of regelmatig gebruikt) behoort tot Kagyu International Monlam Trust, een organisatie in India die het Tibetaans boeddhisme internationaal promoot. De aanval was mogelijk bedoeld om te profiteren van de internationale belangstelling voor het Kagyu Monlam Festival dat jaarlijks in januari wordt gehouden in de stad Bodhgaya in India. Eén van de geïdentificeerde entiteiten in de IP-adresreeksen is het netwerk van het Georgia Institute of Technology (ook bekend als Georgia Tech) in de Verenigde Staten. In het verleden werd de universiteit genoemd in verband met de invloed van de Chinese Communistische Partij op onderwijsinstellingen in de VS.

Omstreeks september 2023 brachten de aanvallers de website van een softwarebedrijf in India, dat vertaalprogramma's voor de Tibetaanse taal maakt, in gevaar. De aanvallers plaatsten diverse getrojaniseerde applicaties die een kwaadaardige downloader voor Windows of macOS implementeren.

Daarnaast misbruikten de aanvallers dezelfde website en een Tibetaanse nieuwswebsite genaamd Tibetpost voor het hosten van de payloads die werden verkregen door de kwaadaardige downloads, waaronder twee volledige backdoors voor Windows en een onbekend aantal payloads voor macOS.

"De aanvallers gebruikten verschillende downloaders, droppers en backdoors, waaronder MgBot - die exclusief wordt gebruikt door Evasive Panda - en Nightdoor. Dat is de laatste grote toevoeging aan de toolkit van de groep en is gebruikt om verschillende netwerken in Oost-Azië aan te vallen", zegt ESET-onderzoeker Anh Ho, die de aanval ontdekte. "De Nightdoor backdoor, gebruikt in de supply-chain aanval, is een recente toevoeging aan de toolset van Evasive Panda. De vroegste versie van Nightdoor die we hebben kunnen vinden is van 2020, toen Evasive Panda het inzette op de machine van een high-profile doelwit in Vietnam. We hebben gevraagd om het Google-account dat is gekoppeld aan het autorisatietoken te verwijderen," voegt Ho toe.

ESET schrijft deze campagne met veel vertrouwen toe aan de Evasive Panda APT-groep, op basis van de gebruikte malware: MgBot en Nightdoor. In de afgelopen twee jaar hebben we gezien dat beide backdoors samen werden ingezet in een niet-gerelateerde aanval tegen een religieuze organisatie in Taiwan, waarbij ze ook dezelfde Command & Control server deelden.

Evasive Panda (ook bekend als BRONZE HIGHLAND en Daggerfly) is een Chinees sprekende en aan China gelieerde APT-groep die actief is sinds ten minste 2012. ESET Research heeft vastgesteld dat de groep cyber spionage uitvoert tegen individuen op het Chinese vasteland, in Hongkong, Macau en Nigeria. Overheidsinstellingen waren eerder het doelwit in China, Macau en Zuidoost- en Oost-Aziatische landen, in het bijzonder Myanmar, de Filippijnen, Taiwan en Vietnam. Andere organisaties in China en Hong Kong waren ook het doelwit. Volgens openbare rapporten heeft de groep zich ook gericht op onbekende entiteiten in Hongkong, India en Maleisië.

De groep gebruikt zijn eigen malwareframework met een modulaire architectuur waardoor zijn backdoor, bekend als MgBot, modules kan ontvangen om zijn slachtoffers te bespioneren en zijn mogelijkheden te vergroten. Sinds 2020 heeft ESET ook waargenomen dat Evasive Panda in staat is om zijn backdoors af te leveren via adversary-in-the-middle-aanvallen waarbij updates van legitieme software worden gekaapt.

Voor meer technische informatie over de laatste kwaadaardige campagne van de Evasive Panda-groep, lees de blogpost "Evasive Panda leverages Monlam Festival to target Tibetans" op WeLiveSecurity.com. En blijf ESET Research volgen op Twitter (tegenwoordig bekend als X) voor het laatste nieuws.

Over ESET

Al meer dan 3 decennia ontwikkelt ESET® toonaangevende IT-beveiligingssoftware en -diensten om bedrijven, kritieke infrastructuur en consumenten wereldwijd te beschermen tegen steeds complexere digitale bedreigingen. Inmiddels is ESET uitgegroeid tot het grootste IT-security bedrijf uit de Europese Unie met oplossingen variërend van endpoint en mobile security, tot encryptie en tweefactorauthenticatie. ESET beschermt en monitort 24/7 op de achtergrond en werkt beveiliging in real-time bij om gebruikers veilig te houden en bedrijven zonder onderbreking te laten werken. Evoluerende bedreigingen vereisen een evoluerend IT-beveiligingsbedrijf dat veilig gebruik van technologie mogelijk maakt. Dit wordt ondersteund door ESETs R&D centra wereldwijd, die zich inzetten voor onze gezamenlijke toekomst. Ga voor meer informatie naar www.eset.com/nl of volg ons op LinkedIn, Facebook, Instagram en X (voorheen Twitter).