WannaCryptor Ransomware - FAQ & Facts

Wat maakt de WannaCryptor Ransomware uitbraak bijzonder?

Ransomware wordt normaal gesproken vooral verspreid als bijlages in e-mail. Dat houdt in dat slachtoffers zelf een actie moeten uitvoeren om geïnfecteerd te worden (de bijlage openen, een linkje klikken, etc.). WannaCryptor Ransomware gebruikt een kwetsbaarheid in een onderdeel van Windows om zichzelf te verspreiden en kan een systeem infecteren zonder interactie van een gebruiker. De laatste keer dat dit gebeurde was ongeveer 10 jaar geleden, toen Conficker hetzelfde deed.

Welke kwetsbaarheid gebruikt WannaCryptor Ransomware?

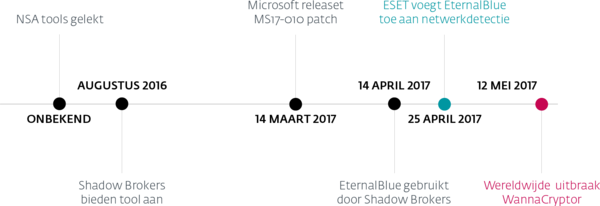

WannaCryptor Ransomware maakt gebruik van een kwetsbaarheid in de Windows "SMB" service. In de volksmond beter bekend als het onderdeel van Windows dat verantwoordelijk is voor het delen van bestanden via het netwerk. Deze kwetsbaarheid is ontdekt na het Vault7 lek, waarbij de hacktools van de CIA op straat kwamen te liggen. Microsoft kent deze kwetsbaarheid als MS17-010. De exploit voor deze kwetsbaarheid wordt "ETERNALBLUE" genoemd.

Welke versie van Windows is kwetsbaar voor WannaCryptor Ransomware?

Alle versies vanaf Windows XP tot en met Windows 8.1, en server 2003 tot en met server 2012 R2 zijn kwetsbaar mits ze niet voorzien zijn van de laatste patches van Microsoft. Hoewel Windows XP en Windows Server 2003 niet langer ondersteund worden door Microsoft, is toch besloten voor deze kwetsbaarheid alsnog een patch uit te brengen, namelijk KB4012598.

Check EternalBlue: Is uw PC gepatched tegen de kwetsbaarheid gebruikt door WannaCryptor?

Afgezien van deze ransomware variant, is het goed om te weten of uw PC is gepatched tegen EternalBlue – houd namelijk in gedachten dat andere aanvallen in de toekomst gebruik kunnen maken van de EternalBlue kwetsbaarheid. Hiervoor kunt u een simpel script uitvoeren dat op zoek gaat naar de geïnstalleerde KB’s van het systeem en controleert of hier de betreffende patch tussen zit.

Het script is hier beschikbaar en eenvoudig in gebruik: voer het script uit en wacht tot het script de lijst met geïnstalleerde patches heeft doorlopen om aan te geven of u up-to-date bent.

NOS op 3 Tech Podcast: Alles wat je moet weten over Wannacry en andere ransomware

"Ben je getroffen door ransomware, betaal nooit om je gegevens terug te krijgen."

Klanten met versie 6.x en hoger, draaiend op de laatste virus updates, zijn volledig beschermd.

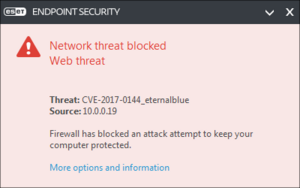

Klanten die gebruikmaken van ESET Endpoint Security zijn ook beschermd tegen het misbruiken van de kwetsbaarheid in het SMB protocol dat het verspreiden van de malware mogelijk maakt.

ESET beveelt aan om alle systemen te updaten met de patches zoals genoemd in security bulletin MS17-010. Wanneer deze patch nog niet is uitgerold binnen uw netwerk raadt ESET aan dit zo spoedig mogelijk te doen. Mocht het door u gebruikte systeem niet langer ondersteund worden (denk hierbij bijvoorbeeld aan Windows Server 2003), dan raadt ESET aan de SMB service onbereikbaar te maken via het internet en om toegang tot de SMB service via het interne netwerk zoveel mogelijk te beperken.

Tips:

- Isoleer eventuele besmette machines zo spoedig mogelijk

- Update uw Windows systemen en overige software

- Controleer en update uw Endpoint Security op werkstation- en serverniveau

- Schakel waar mogelijk SMB signing in

- Herevalueer de noodzaak van het publiek beschikbaar maken van SMB

- Neem preventieve maatregelen tegen ransomware met de gratis Ransomware Impact Analyzer

WannaCryptor Ransomware - FAQ & Facts

Zijn ESET klanten beschermd?

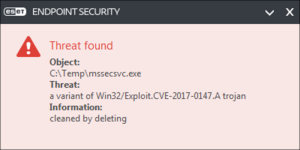

Ja, alle ESET versies detecteren de ransomware als Win32/Filecoder.WannaCryptor. Deze detectie is al aanwezig in onze software sinds 06-04-2017.

Klanten die gebruik maken van ESET Endpoint Security, ESET Internet Security of ESET Smart Security (Premium) zijn daarnaast ook nog beschermd tegen de kwetsbaarheid die deze malware misbruikt, omdat Network Attack Protection al sinds 25-04-2017 in staat is misbruik van deze kwetsbaarheid te detecteren.

Wat heeft "Jaff" ransomware hiermee te maken?

Technisch gezien, erg weinig. De "Jaff" ransomware is een variant die op de "traditionele" manier slachtoffers maakt, namelijk via e-mail met een bijlage (tot nu toe een Word-document met macro's). ESET pakt deze ransomware als Win32/Filecoder.NLI. Omdat de uitbraken van deze twee varianten zo dicht tegen elkaar lagen zijn ze door de meeste media aan elkaar gelinkt.

Wat kunnen ESET klanten nog meer doen?

Voor deze specifieke ransomware kan je een paar belangrijke aanbevelingen doen:

- Zorg dat de Windows SMB service (TCP port 445) niet bereikbaar is via het internet.

- Installeer alle beschikbare updates voor Windows.

- Voer de Ransomware Impact Analyzer om de eventuele impact van een ransomware infectie in kaart te brengen en passende maatregelen te nemen.

Globalere aanbevelingen zijn:

- Maak gebruik van een up-to-date versie van ESET Security.

- Maak gebruik van ESET LiveGrid.

- Pas waar mogelijk de ESET Anti-Ransomware Setup toe.