Extended Detection and Response

Die Extended Detection and Response (XDR) Lösung von ESET ermöglicht Ihnen, Anomalien und Sicherheitsvorfälle umgehend zu identifizieren. Zudem haben Sie umfangreiche Möglichkeiten zur Risikobewertung, Vorfallsreaktion sowie Untersuchung und Behebung von Bedrohungen.

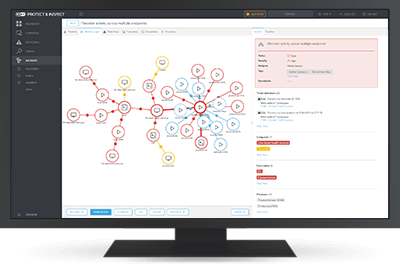

ESET Inspect

Mit ESET Inspect wird die ESET PROTECT Plattform zu einer XDR-Lösung angehoben, die umfangreiche Möglichkeiten zur Vermeidung, Erkennung und Behebung von Vorfällen bereitstellt.