ESET Endpoint Security for Windows

A többrétegű védelmi megközelítés, valamint a hatékony vírusfelismerés, alacsony téves riasztásszám és a megfelelő teljesítmény egyensúlyának köszönhetően:

Hálózata védetté válhat a zsaroló-programokkal szemben

Elháríthatja a célzott támadásokat

Megelőzheti az adatszivárgásokat

Megállíthatja a fájl-nélküli támadásokat

Észlelheti a fejlett

célzott támadásokat

(APT-ket)

Távadminisztráció

Minden ESET végponti termék - beleértve a klienseket, szervereket és mobileszközüket is - az ESET PROTECT menedzsment felületéről telepíthető és kezelhető. A helyszíni megoldás alternatívájaként elérhető a felhőalapú távmenedzsment, az ESET PROTECT Cloud is.

Gépi tanulás

A gépi tanulást az ESET végpontvédelmi megoldásai - sok más védelmi technológia mellett - 1997 óta használják. A hálózat mindenre kiterjedő vizsgálata érdekében a rendszergazdák bekapcsolhatnak egy speciális gépi tanulási módot, amely internetkapcsolat nélkül is működőképes.

Többrétegű védelem

Napjainkban - a folyamatosan fejlődő fertőzések világában - nem elegendő egyetlen védelmi réteg alkalmazása. Végpontvédelmi termékeink képesek a fertőzések futtatás előtti, alatti és utáni észlelésére is. Azzal, hogy termékeink a fertőzések életciklusának teljes egészére fókuszálnak, biztosítják a lehető legmagasabb szintű védelmet.

Esettanulmány

PROBLÉMA

A szervezeteknek extra védelmi vonalra van szükségük a zsarolóvírusok elleni védelemhez.

MEGOLDÁS

- A Hálózati Támadások Elleni Védelem megakadályozza a sérülékenységek hálózati szintű kihasználását, így biztosítja a zsarolóvírusok elleni védelmet.

- Többrétegű védelmi megoldásunk saját sandbox-szal rendelkezik, amely képes olyan fertőzéseket is felismerni, amelyek saját forráskódjukat értelmezhetetlenné téve próbálják meg megakadályozni észlelésüket.

- Használja ki az ESET felhő-alapú LiveGrid® védelmi rendszer előnyeit, így hálózata már a következő adatbázis frissítés előtt is automatikusan védetté válik az új fertőzésekkel szemben.

- Valamennyi termékünk tartalmazza a zsarolóprogramok elleni modult, amely védelmet nyújt a fájltitkosítást használó fertőzésekkel szemben.

Az ESET 2017 óta védi

több, mint 9000 végpontját.

A Canon 2016 óta több mint 14000 végponton használja az ESET védelmi megoldását.

Az ESET technológia

Viselkedés-alapú észlelés és blokkolás – HIPS

Az ESET host-alapú behatolásmegelőző rendszere (Host-based Intrusion Detection System - HIPS) figyeli a rendszer aktivitását és előre meghatározott szabályok segítségével azonosítja a rendszer szokatlan viselkedését.

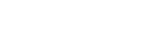

Hálózati támadások elleni védelem

A hálózati támadások elleni védelem a tűzfal technológiánk egy kiterjesztése, amely hálózati szinten javítja az ismert sérülékenységeket célzó támadások felismerését. Ezen felül rendelkezik olyan réteggel is, amely védelmet nyújt a kártevők terjedésével és a hálózati támadásokkal szemben, illetve az olyan sérülékenységek kiaknázása ellen is, amelyekre a gyártó által kiadott javítás még nem létezik, vagy nincs telepítve.

Botnet elleni védelem

Az ESET botnet elleni védelme észleli a botnetek kártékony kommunikációját, és azonosítja is a káros folyamatot. A program blokkol minden ilyen észlelt kommunikációt, valamint jelenti a felhasználónak az eseményt.

Továbbfejlesztett memóriaellenőrzés

Az ESET egyedülálló technológiája, amely hatékonyan kezeli a bonyolult összezavarást és/vagy erős titkosítást alkalmazó modern kártevők problémáját. Figyeli a gyanús folyamatokat, és ellenőrzi azokat, amint felfedik magukat a rendszer memóriájában.

Beépített sandbox technológia

Az ESET beépített sandbox technológiájának segítségével felfedhető egy értelmezhetetlenné tett forráskódú program elrejtett, valódi működése. Ezzel a megoldással számos olyan különböző hardver- és szoftverkomponens emulálása lehetséges, amelyek egy gyanús állomány virtualizált környezetben való futtatásához szükségesek.

Exploit blokkoló

Az exploit blokkoló azokat a programokat figyeli, amelyeknek gyakran kihasználják a sebezhetőségeit (pl. böngészők, PDF-olvasók, levelezőprogramok, Flash Player stb.). Nem csupán a sebezhetőségek azonosítóit (CVE) figyeli, hanem észleli az azok kihasználására irányuló technikákat is. Működése során, ha az adott folyamatot gyanúsnak találja, akkor azt a fenyegetést azon nyomban blokkolja a számítógépen.

Kétirányú tűzfal

Megakadályozza a belső hálózathoz való illetéktelen hozzáférést. Betörés és adatszivárgás elleni védelmet biztosít, valamint megbízható hálózatok definiálását teszi lehetővé, letiltva más olyan kapcsolatok elérését, mint a nyilvános Wi-Fi hálózatok.

Az ESET Endpoint Security kiemelkedő eredményeket ért el a legutóbbi „Real-World Protection” teszten

2020. első negyedévében az ESET érte el a legmagasabb pontszámot az SE Labs tesztjén

Az AV Test éves teszteredményeiben az ESET elismerést kapott a csúcsteljesítményéért a használhatóságot vizsgáló kategóriában

Az ESET érte el a legmagasabb pontszámot a VBSpam legújabb tesztjén

ESET ENDPOINT SECURITYFOR WINDOWS

Árajánlatkérés

Kérjen árajánlatot, és ismerje

meg személyre szabott

ajánlatainkat.

Próbálja ki vásárlás előtt!

Töltse le és tesztelje az ingyenes

próbaváltozatot minden további

kötöttség nélkül.

Kérdése merült fel?

Lépjen kapcsolatba értékesítési munkatársunkkal!

Rendszerkövetelmények

- Operációs rendszer: Microsoft Windows® 11, 10, 8.1, 8, 7, Vista

- Felhívjuk figyelmét, hogy a Microsoft® Windows® operációs rendszert használó ARM rendszereken bizonyos funkciók nem támogatottak. Bővebben

- Kompatibilis az ESET PROTECT, PROTECT CLOUD, ESET Security Management Center megoldásokkal, valamint az ESET Remote Administrator 6-os verziójával. Megjegyzés: Az ESET Remote Administrator korábbi verzióival nem kompatibilis. További információk az ESET Remote Administrator kompatibilitását illetően.

- Office 365 ProPlus támogatás

- Windows védelmi termékek összehasonlítása

Kapcsolódó megoldások és szolgáltatások

ESET PROTECT

Valós idejű hálózatbiztonsági naplózó és menedzsment felület.ESET LiveGuard Advanced

Felhőalapú sandboxing technológia az eddig még azonosítatlan nulladik napi fenyegetések felismerésére.ESET Mail Security

Kártevők elleni hatékony szervervédelem, spamszűréssel, e-mail ellenőrzéssel minden ismertebb levelezési rendszerhez.Prémium terméktámogatás

A gyártó több éves IT biztonsági tapasztalattal rendelkező szakértői 365/24/7-es rendelkezésre állással.

Bővítse meglévő csomagját teljes merevlemez titkosítás funkcióval!

Már rendelkezik ESET előfizetéssel?

Megújítás

Újítsa meg, módosítsa vagy bővítse ki meglévő ESET előfizetését.

Előfizetések kezelése

Az ESET Business Account egy előfizetés kezelő portál vállalati ügyfeleink számára.

Telepítés

Telepítse a megvásárolt védelmét további eszközökre.

Segíthetünk?

Minden termékünkhöz ingyenes, magyar nyelvű terméktámogatást biztosítunk.

Kérjen árajánlatot

Az alábbi árajánlatkérő lap kitöltésével személyre szabott árajánlatot kérhet négy számítógépnél nagyobb hálózatának, illetve szervereinek átfogó védelmére. 1-5 eszköz védelme esetén - amennyiben nincs szüksége központi menedzsmentre - otthoni termékeinket ajánljuk. Ezekről bővebb információkat, illetve árakat itt talál.

5-50 eszközre szóló vállalati termékeinkről és azok új vásárlási árairól itt tájékozódhat.

Árajánlatunkhoz ingyenes próbaverziót is küldünk, mellyel egy hónapig tesztelhetik a vállalati megoldásokat, kötelezettségek nélkül.

A*-gal megjelölt adatok megadása kötelező.