- ESET Research heeft ontdekt dat het NSPX30-implant wordt ingezet via de updatemechanismen van legitieme software, zoals Tencent QQ, WPS Office en Sogou Pinyin, en schrijft deze activiteit toe aan een nieuwe, aan China gelieerde APT-groep, die ESET Blackwood genoemd heeft.

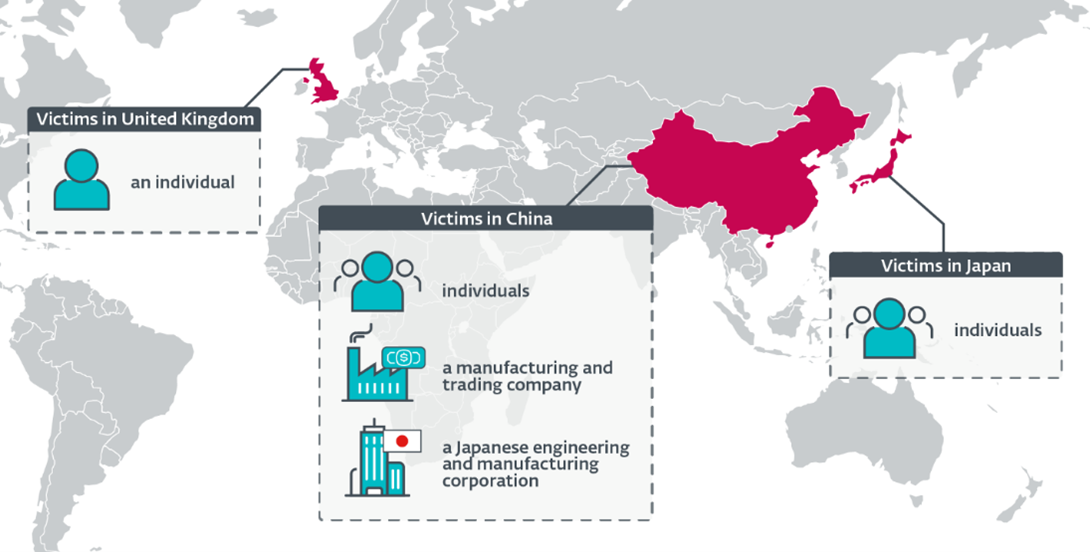

- ESET heeft het implant ontdekt in gerichte aanvallen tegen zowel Chinese als Japanse bedrijven en tegen individuen in China, Japan en het Verenigd Koninkrijk. Het doel van de aanval is cyberspionage.

- Het implant is ontworpen rond de mogelijkheid van de aanvallers om packet interception uit te voeren, waardoor NSPX30-operators hun infrastructuur kunnen verbergen.

Sliedrecht, 24 januari 2024 – ESET-onderzoekers hebben NSPX30 ontdekt, een geraffineerd implant dat wordt gebruikt door een nieuwe APT-groep, die ESET Blackwoord genoemd heeft. Blackwood maakt gebruik van adversary-in-the-middle-technieken om updateverzoeken van legitieme software te kapen om het implant te plaatsen. De groep heeft cyberspionage-operaties uitgevoerd tegen individuen en bedrijven uit China, Japan en het Verenigd Koninkrijk. ESET heeft de evolutie van NSPX30 teruggebracht naar een eerdere voorloper - een eenvoudige backdoor die we Project Wood hebben genoemd. Het oudste gevonden sample werd samengesteld in 2005.

ESET Research noemde Blackwood en de backdoor Project Wood gebaseerd op een terugkerend thema in een mutex-naam. Een mutex, of mutual exclusion, is een synchronisatietool die wordt gebruikt om de toegang tot een gedeelde bron te controleren. Het Project Wood-implant uit 2005 lijkt het werk te zijn van ontwikkelaars met ervaring in de ontwikkeling van malware, gezien de geïmplementeerde technieken. ESET is van mening dat de Chinese threat actor die we Blackwood hebben genoemd ten minste sinds 2018 actief is. In 2020 ontdekte ESET een golf van schadelijke activiteit op een gericht systeem in China. De machine werd wat gewoonlijk een "threat magnet" wordt genoemd, omdat ESET Research pogingen van aanvallers ontdekte om malwaretoolkits te gebruiken die geassocieerd worden met meerdere APT-groepen.

Volgens telemetrie van ESET werd het NSPX30-implant onlangs ontdekt op een klein aantal systemen. De slachtoffers zijn onder andere niet-geïdentificeerde individuen in China en Japan, een niet-geïdentificeerd Chinees sprekend individu die verbonden is met het netwerk van een vooraanstaande openbare onderzoeksuniversiteit in het Verenigd Koninkrijk, een groot productie- en handelsbedrijf in China en in China gevestigde kantoren van een Japans bedrijf in de engineering- en productiesector. ESET heeft ook waargenomen dat de aanvallers proberen om systemen opnieuw te compromitteren als de toegang verloren gaat.

NSPX30 is een implant met meerdere fasen dat verschillende componenten bevat, zoals een dropper, een installer, loaders, een orchestrator en een backdoor. De laatste twee componenten hebben hun eigen set plugins die spionagemogelijkheden implementeren voor verschillende toepassingen, zoals Skype, Telegram, Tencent QQ en WeChat. Het is ook in staat om zichzelf in verschillende Chinese antimalware-oplossingen te nestelen. Met behulp van ESET-telemetrie heeft ESET Research vastgesteld dat machines worden gecompromitteerd wanneer legitieme software probeert updates te downloaden van legitieme servers via het (onversleutelde) HTTP-protocol. Gekaapte software-updates zijn onder andere die voor populaire Chinese software, zoals Tencent QQ, Sogou Pinyin en WPS Office. Het hoofddoel van de backdoor is om te communiceren met de controller en verzamelde gegevens te stelen; de backdoor is in staat om screenshots te maken, keylogging uit te voeren en verschillende soorten informatie te verzamelen.

Het vermogen van de aanvallers om zich op die manier in het systeem te nestelen en informatie te onderscheppen, stelt hen ook in staat om hun echte, kwaadaardige infrastructuur te anonimiseren, aangezien de orchestrator en de backdoor contact leggen met legitieme netwerken, die eigendom zijn van Baidu om nieuwe componenten te downloaden of verzamelde informatie te stelen. ESET is van mening dat het schadelijke maar legitiem ogende verkeer dat door NSPX30 wordt gegenereerd, wordt doorgestuurd naar de echte infrastructuur van de aanvallers door het onbekende interceptiemechanisme dat ook adversary-in-the-middle-aanvallen uitvoert.

"Hoe de aanvallers precies in staat zijn om NSPX30 als kwaadaardige updates af te leveren, is ons nog onbekend, omdat we de tool nog moeten ontdekken waarmee de aanvallers hun doelwitten in eerste instantie kunnen compromitteren", zegt ESET-onderzoeker Facundo Muñoz, die NSPX30 en Blackwood ontdekte. "Op basis van onze eigen ervaring met Chinese dreigingsactoren die deze capaciteiten vertonen en recent onderzoek naar routerimplants die worden toegeschreven aan een andere Chinese groep, MustangPanda, veronderstellen we echter dat de aanvallers een netwerkimplant inzetten binnen de netwerken van de slachtoffers, mogelijk op kwetsbare netwerkapparaten, zoals routers of gateways", legt Muñoz uit.

Voor meer technische informatie over de nieuwe Chinese APT-groep Blackwood en zijn nieuwste NSPX30-implantaat, kunt u de blogpost "NSPX30: A sophisticated AitM-enabled implantate evolving since 2005" lezen. Zorg ervoor dat u ESET Research volgt op Twitter (tegenwoordig bekend als X) voor het laatste nieuws van ESET Research.

Geografische spreiding van Blackwood-slachtoffers

Over ESET

Al meer dan 3 decennia ontwikkelt ESET® toonaangevende IT-beveiligingssoftware en -diensten om bedrijven, kritieke infrastructuur en consumenten wereldwijd te beschermen tegen steeds complexere digitale bedreigingen. Inmiddels is ESET uitgegroeid tot het grootste IT-security bedrijf uit de Europese Unie met oplossingen variërend van endpoint en mobile security, tot encryptie en tweefactorauthenticatie. ESET beschermt en monitort 24/7 op de achtergrond en werkt beveiliging in real-time bij om gebruikers veilig te houden en bedrijven zonder onderbreking te laten werken. Evoluerende bedreigingen vereisen een evoluerend IT-beveiligingsbedrijf dat veilig gebruik van technologie mogelijk maakt. Dit wordt ondersteund door ESETs R&D centra wereldwijd, die zich inzetten voor onze gezamenlijke toekomst. Ga voor meer informatie naar www.eset.com/nl of volg ons op LinkedIn, Facebook, Instagram en X (voorheen Twitter).