Threat Intelligence rapports et flux

Obtenez des renseignements uniques, des défenses plus solides

Renseignements sur les menaces fournis par les experts de renommée mondiale d'ESET. Obtenez une perspective unique sur le paysage des menaces et améliorez votre posture de cybersécurité.

Get unique insights

ESET recueille des renseignements sur les menaces à partir d'un éventail unique de sources et possède une expérience inégalée sur le terrain qui vous aide à combattre les attaques de cybersécurité de plus en plus sophistiquées.

Stay ahead of adversaries

ESET suit l'argent, en surveillant spécifiquement les endroits où nous avons détecté des groupes APT qui ciblent les entreprises occidentales : Russie, Chine, Corée du Nord, Iran. Vous serez les premiers informés des nouvelles menaces.

Make crucial decisions, faster

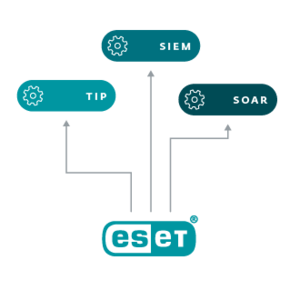

Anticipez les menaces et prenez des décisions plus rapides et plus judicieuses grâce aux rapports complets d'ESET et aux flux d'informations. Réduisez votre exposition aux menaces actuelles, prévenues par des experts.

Improve your security posture

Informé par les flux de renseignements ESET, améliorez vos capacités de chasse aux menaces et de remédiation, bloquez les APT et les ransomwares, et améliorez votre architecture de cybersécurité.

Automate threat investigation

La technologie ESET recherche les menaces en permanence, à travers plusieurs couches, du pré-démarrage à l'état de repos. Bénéficiez de la télémétrie sur tous les pays où ESET détecte des menaces émergentes.

Access unparalleled expertise

ESET a investi dans la constitution de la meilleure équipe de cybersécurité au monde, et de 13 centres de R&D dans le monde. Nous utilisons l'apprentissage automatique pour aider à automatiser les décisions, mais notre personnel reste derrière l'évaluation des menaces.