Vzhledem k většímu důrazu na bezpečnost operačních systémů používání rootkitů několik let klesalo. Vývojáři malware, obzvláště skupiny zaměřené na špionáž, tak hledali nové nenápadné cesty, jak se dostat do systémů.

Nedávno naši výzkumníci zkoumali sofistikovaný backdoor, který používá nechvalně známá skupina Turla (známá také jako Snake). Zmíněný backdoor – přezdívaný LightNeuron – se přinejmenším od roku 2014 zaměřuje na servery využívající systém Microsoft Exchange. Prozatím žádný z dostupných vzorků nedokládá, že by existovala i varianta malware určená pro operační systém Linux.

Malware odposlouchával diplomaty

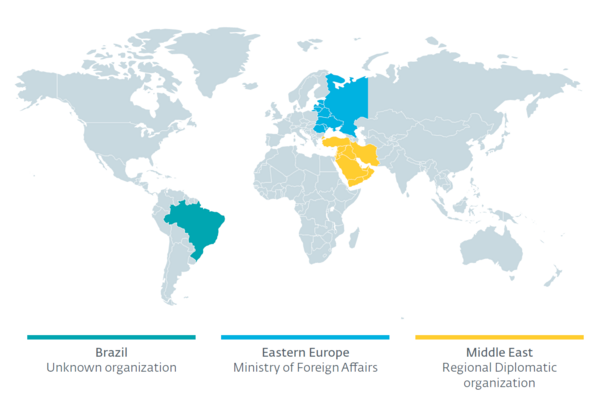

Celkem jsme identifikovali tři skupiny obětí, ve všech případech se jednalo o organizace. V zemích východní Evropy malware mířil na ministerstva zahraničí, na blízkém východě na diplomaty. Právě tyto oběti odpovídají dalším aktivitám skupiny Turla, které výzkumný tým ESET analyzoval v minulosti.

Dále jsme backdoor zachytili v Brazílii, kde se ale oběť nepodařilo prokazatelně určit. Brazilský vzorek někdo nahrál do skeneru VirusTotal.

Napojení na skupinu Turla

Na základě zjištění jsme přesvědčeni, že LightNeuron vytvořila skupina Turla. Dokazují to například tyto nálezy:

- PowerShell skript na kompromitovaném serveru obsahoval malware, který byl již dřív přiřazen k Turle. Tento skript byl spuštěn 44 minut předtím, než PowerShell nainstaloval program LightNeuron. Oba zmíněné skripty byly uloženy na C:\windows\system32.

- Skript, který nainstaloval LightNeuron, se jmenoval msinp.ps1, což působí jako typické názvosloví, které Turla používá.

- Na jiném kompromitovaném serveru LightNeuron nainstaloval další program na vzdálenou správu (IntelliAdmin), program použil packer, který využívá pouze Turla.

- Každý útok LightNeuron doprovázelo ve stejné síti několik dalších malwarů od Turly.

- E-mailová adresa použitá útočníky byla registrovaná u společnosti GMX a vydávala se za legitimní adresu zaměstnance organizace, na kterou útok cílil. Stejný provider byl použitý pro dřívější útok na Outlook.

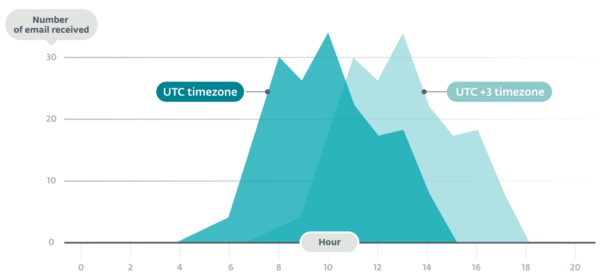

V rámci analýzy se našemu týmu analytiků podařilo vystopovat část aktivity útočníka. Přesněji dokázali jsme zmapovat pracovní dobu útočníků podle toho, kdy napadený Exchange server přijímal pokyny k backdooru.

Čas odpovídá typickému pracovnímu dnu (od 9:00 do 17:00) v časové zóně UTM+3. Dále jsme zjistili, že od 28. prosince 2018 do 14. ledna 2019 nebyli útočníci aktivní, zatím co předtím a poté posílali několik e-mailů se zakódovanými pokyny denně. Ve zmíněném období slaví ortodoxní pravoslavní křesťané Vánoce. Samo o sobě časové ohraničení přesvědčivé není, ovšem zajímavě to koreluje s ostatními poznatky.

Jak LightNeuron funguje?

LightNeuron, je podle našich informací, první malware, který se zaměřuje na e-mailové servery Microsoft Exchange. Používá dosud nevídanou techniku: využívá transportního agenta. V architektuře poštovního serveru pracuje na stejné úrovni důvěryhodnosti jako bezpečnostní produkty, například spamové filtry.

Využitím přístupů transportního agenta může malware číst a modifikovat zprávy, které projdou přes server, psát vlastní zprávy, zablokovat jakýkoli e-mail, takže jej původní adresát nikdy neobdrží.

Útočníci ovládali servery pomocí kódovaných zpráv

K ovládání backdooru útočníci v podstatě používali e-maily. Příkazy byly skryté pomocí steganografie v přílohách. Steganografie je disciplína, která se zabývá utajením informace, která jsou součástí nějaké zprávy. V praxi by mohlo jít o šifru v dopise, v případě LightNeuron jde o kód v PDF a JPG souborech.

Útočníci tak pouze museli odeslat e-mail, který obsahoval v příloze speciálně vytvořený PDF či JPG obrázek na adresu cílové organizace.

Jakmile je e-mail rozpoznán jako příkazový, je příkaz okamžitě proveden a Exchange server zprávu zablokuje (tedy nedoručí adresátovi). Takto je zaručeno, že malware nikdo neobjeví. I kdyby adresát e-mail viděl, patrně by jej požadoval za legitimní.

LightNeuron se chrání před čištěním serveru

Vyčištění napadaného serveru není vůbec lehké. Pouhé odstranění zasažených souborů s příkazy povede pouze k poruše. Server nebude odesílat a přijímat e-maily vůbec.

V případě podezření na napadení LightNeuronem je první řadě potřeba vypnout transportního agenta. Pokud byl váš server mezi napadenými, doporučujeme si nejdříve prostudovat naši závěrečnou zprávu.

V posledních letech ESET publikovat řadu článků či studií, které popisovaly aktivity skupiny Turla, včetně útoku Man-in-the-middle proti adobe.com nebo sofistikovaného malware proti Outlooku. Nicméně se zdá, že LightNeuron je nejnovější a nejpokročilejší v arzenálu Turly.

LightNeuron umožňuje, díky využití dříve neviditelného mechanismu transportního agenta Microsoft Exchange, svým operátorům zůstat pod radarem měsíce nebo roky. To jim bohužel umožňuje filtrovat citlivé dokumenty a ovládat další lokální stroje prostřednictvím mechanismu C&C, který je velmi těžké detekovat a blokovat.