Extended Detection and Response (EDR)

ESET Inspect

ESET Inspect bietet eine herausragende Bedrohungs- und Systemtransparenz, die es Ihnen ermöglicht, eine schnelle und tiefgreifende Ursachenanalyse durchzuführen und sofort auf Vorfälle zu reagieren.

In Verbindung mit der bewährten Präventionsleistung von ESET PROTECT PLATFORM ist ESET Inspect eine in der Cloud bereitgestellte XDR-Lösung, die es Ihnen ermöglicht, u.a. auf Folgendes zu reagieren:

- APTs

- Dateilose Angriffen

- Zero Days

- Ransomware

- Verletzungen interner Sicherheitsrichtlinien

Alle Features

Öffentliche API

ESET Inspect verfügt über eine API, die eine unkomplizierte Integration mit Tools wie SIEM, SOAR, Ticketing-Tools und vielen anderen ermöglicht.

Plattformübergreifende Sicherheit

ESET Inspect läuft auf Windows- und macOS-Rechnern und ist so auch für heterogene Netzwerkumgebungen geeignet.

Einfacher & sicherer Fernzugriff

Die Reaktion auf Vorfälle und die Security Services können nur einwandfrei funktionieren, wenn eine stabile Remote-Verbindung besteht. Das gilt für die Verbindung mit der Konsole gleichermaßen wie für die Verbindung mit den Endgeräten. Bei ESET Inspect funktioniert die Remote-Verbindung nahezu in Echtzeit und unter Anwendung maximaler Sicherheitsmaßnahmen, ohne dass Tools von Drittanbietern erforderlich sind.

Threat Hunting

Im ESET Enterprise Inspector gelistete Elemente lassen sich entlang verschiedenster Optionen filtern, darunter Popularität, Reputation, Signatur, Verhalten oder Kontextinformationen. So lassen sich selbst APTs und Targeted Attacks ganz einfach und automatisiert abwehren. Auch eine nachträgliche Analyse vergangener Bedrohungen lässt sich mithilfe der entsprechenden Regelsets unkompliziert durchführen.

Malware-Isolation mit nur einem Klick

Dank umfangreicher Regeln für den Netzwerkzugriff verhindern Sie, dass sich erfolgreich eingedrungene Malware lateral ausbreitet. Betroffene Rechner und Geräte lassen sich mit nur einem Klick in der ESET Enterprise Inspector-Konsole vom Rest des Netzwerks isolieren und bei Bedarf ebenso einfach wieder anbinden.

Offene Architektur und Integrationen

Die verhaltens- und reputationsbasierte Erkennung durch den ESET Enterprise Inspector ist bewusst transparent gehalten. So können Security-Teams die angewendeten Regeln per XML bearbeiten oder neue Regeln erstellen, um die Erkennung genauestens an die Bedarfe im Unternehmen anzupassen. Inklusive SIEM-Integrationen.

MITRE ATT&CK™

Alle als schädlich identifizierten Samples werden beim MITRE ATT&CK™ (Adversarial Tactics, Techniques, and Common Knowledge)-Framework eingereicht, auf dessen umfangreiche Datenback zu weltweiten Bedrohungen aller Art Sie mit nur einem Klick zugreifen können.

Offene Architektur und Integrationen

Die verhaltens- und reputationsbasierte Erkennung durch den ESET Enterprise Inspector ist bewusst transparent gehalten. So können Security-Teams die angewendeten Regeln per XML bearbeiten oder neue Regeln erstellen, um die Erkennung genauestens an die Bedarfe im Unternehmen anzupassen. Inklusive SIEM-Integrationen.

Erkennung von auffälligem Verhalten

Dank der Reputationsdatenbank von ESET LiveGrid® erkennt ESET Enterprise Inspector sofort, ob das Verhalten einer ausgeführten Datei sicher oder verdächtig ist. Hierfür werden nicht nur einfache Malware- oder Signatur-Erkennungsmechanismen genutzt, sondern Regelsets angewendet, die durch das tatsächliche Verhalten des Samples getriggert werden. Dabei wird auch anhand vorher definierter Gruppen von Rechnern entschieden, ob eine Aktion auf dem jeweiligen Rechner verdächtig ist oder nicht.

Einhaltung von Sicherheitsrichtlinien

Mit dem ESET Enterprise Inspector lässt sich festlegen, welche Arten von Elementen – neben bekannter Malware – ebenfalls automatisch an der Ausführung gehindert werden sollen, da sie Sicherheitsrichtlinien des Unternehmens verletzen (z.B. Torrent-Anwendungen, nicht autorisierte Cloud-Speicher und Ähnliches).

Tagging-Möglichkeiten

ESET Enterprise Inspector bietet die Möglichkeit, Tags für den schnelleren Zugriff auf Rechner, Alarme, Ausnahmen, Aufgaben, ausführbare Dateien, Prozesse und Skripte zu vergeben. Diese Tags sind für alle EEI-Nutzer verfügbar und können – einmal erstellt – innerhalb weniger Sekunden zugewiesen werden.

Priorisierung

Über ein Punktesystem werden Sicherheitsvorfälle entsprechend ihrer Schwere und Wichtigkeit priorisiert, sodass Admins sofort wissen, welcher Vorfall als erstes bearbeitet werden muss.

Indikatoren für Malware-Aktivität

Mehr als 30 verschiedene Indikatoren für Malware-Aktivitäten sind vorkonfiguriert, darunter bestimmte Hashes sowie Änderungen von Registry-Einträgen, an Dateien oder Netzwerkverbindungen.

Lokale Datenbank

Erfasst Daten zu ausgeführten Modulen, Zeitpunkt der Ausführung, ausführendem Benutzer, Verweildauer im Netzwerk sowie betroffenen Geräten und speichert sie lokal, damit die Daten nicht in falsche Hände geraten.

Automatische Vorfallserfassung

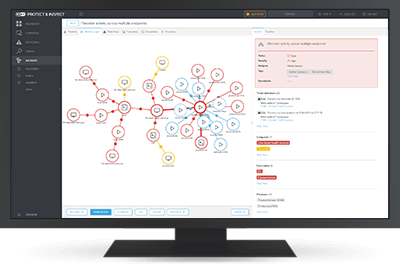

Verschaffen Sie sich einen schnellen Überblick über Ihr Netzwerk dank automatisch erstellter Vorfälle. ESET Inspect korreliert riesige Datenmengen, um Ereignisse zu finden und sie zu umfassenden Vorfällen zusammenzustellen. Hierdurch haben Admins einen besseren Überblick und können noch schneller auf Gefahren reagieren.Unterstützt wird dies durch eine intuitive, ansprechende Visualisierung.

Automatisierung nach Ihrem Bedarf

Konfigurieren Sie den Detail- und Automatisierungsgrad von ESET Inspect ganz nach Ihrem Bedarf. Wählen Sie bei der Ersteinrichtung den gewünschten Interaktionsgrad sowie die Art und Menge der zu speichernden Daten aus. Im Lernmodus wird die Umgebung Ihres Unternehmens anschließend analysiert und bei Bedarf werden Ihnen Einstellungen vorschlagen.

Reputationssystem

Mithilfe von ESETs Reputationssystem lassen sich bekannte saubere Anwendungen herausfiltern, was die Wahrscheinlichkeit von Fehlalarmen verringert. Dadurch bleibt dem IT-Team mehr Zeit für die Bearbeitung von potenziell gefährlichen Vorfällen.

Interaktive Verhaltensanalysen

Verdächtige Dateien können für eine tiefergehende Analyse an die cloudbasierte Sandbox ESET LiveGuard® Advanced gesendet werden. Innerhalb weniger Augenblicke erhalten Sie einen interaktiven Bericht über das Verhalten der Datei, Systemänderungen, API-Aufrufe usw. und können bei Bedarf alles blockieren.

Flexibles Deployment

Entscheiden Sie selbst, wie Sie Ihr EDR-Tool verwalten und einsetzen möchten: ESET Inspect kann cloudbasiert oder über Ihre eigenen Server vor Ort (On-Premises) ausgeführt werden, sodass Sie das Setup entsprechend Ihrer finanziellen Ressourcen und Hardware-Kapazitäten auswählen können.