V květnu 2017 WannaCryptor (známý také jako WannaCry či WCrypt) překvapil celý svět včetně České republiky, byť jsme byli až na 52. pozici v seznamu zasažených zemí.

Jeho masivní rozšíření umožnil exploit EternalBlue. Zranitelnost se skrývala v operačních systémech Microsoft v implementaci protokolu Server Message Block využívající port 445. Ten se využívá mimo jiné pro přenos dokumentů k tisku ve firemních sítích. Útočníci během útoku skenují internet a hledají zranitelné SMB porty, následně spustí exploitovací kód proti všem nalezeným zranitelným zařízením. Pokud exploit uspěje, útočník spustí libovolný payload, v tomto případě ransomware WannaCryptor.D.

Situace v roce 2020? Statisíce zranitelných zařízení

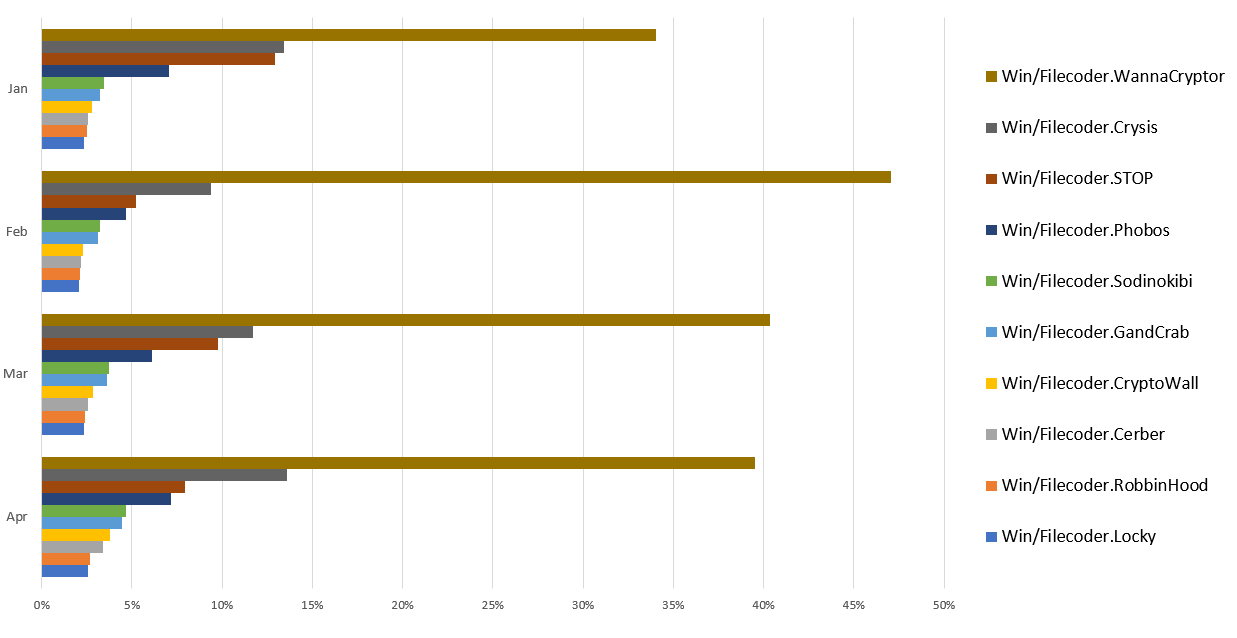

I tři roky od celosvětové epidemie je Wannacry stále výraznou hrozbou. Podle naší telemetrie v prvním kvartálu letošního roku stál za 40,5 % detekcí ransomware, a to přesto, že v dubnu jeho výskyt o necelé procento klesl. I to je na pováženou, protože společnost Microsoft se o exploitu dozvěděla a opravila příslušnou zranitelnost ještě před rozšířením ransomware WannaCry.

Navzdory všem snahám ale zranitelnost stále v některých systémech zůstává. Letos podle našich dat patří mezi nejvíce zasažené země Turecko, Thajsko a Indonésie.

10 nejdetekovanějších rodin ransomware podle % detekcí, leden až duben 2020

Zaměřme se na exploit, který usnadnil celou krizi: EternalBlue. Pokusy o zneužití této zranitelnosti byly na začátku roku 2020 na ústupu, nicméně ke konci března vystoupal v detekcích na polovinu svého maxima z roku 2019. Ačkoli čísla mohou vypadat dobře, skutečností je, že EternalBlue zůstává rizikem pro stovky tisíc zařízení denně.

Podle portálu Shodan je na světě okolo milionu zařízení s OS Windows s protokolem SMBv1 vystaveným do internetu. Kolik z nich je ve skutečnosti zranitelných (a tudíž nejsou zazáplatované) můžeme jen spekulovat.

Počet zranitelných zařízení k 4. květnu 2020 | Zdroj: Shodan

V porovnání s minulým rokem došlo k přeuspořádání zemí, kde se nachází většina postižených zařízení. Zatímco Spojené státy stále vedou s 360 000 zranitelnými zařízeními, na druhém místě Rusko předstihlo Japonsko. Zajímavostí je Jihoafrická republika na čtvrtém místě. Ta se loni ani neumístila v desítce nejohroženějších zemí.

EternalBlue je v očích veřejnosti nejčastěji spojovaný s WannaCryptorem navzdory tomu, že je využíván při dalších útocích. Jako příklad můžeme jmenovat Diskcoder.C (Petya, NotPetya a ExPetya) nebo BadRabbit.

WannaCry bylo možné zastavit, patch byl dostupný skoro dva měsíce

Dnes můžeme říct, že rozšíření by se dalo zabránit v prvopočátcích, pokud by všichni uživatelé po celém světě včas podnikli nezbytné kroky. Příslušný patch vydal Microsoft jako součást typického balíčku „Patch Tuesday“ celých 59 dní před začátkem globální epidemie.

Navíc první verzi protokolu SMBv1 – která je přes 30 let stará a obsahovala zranitelnost – sám Microsoft označil za zastaralou už v roce 2013. Dokonce i pokud nebyla aktualizace nainstalovaná, mohly infekci WannaCryptorem zabránit základní bezpečnostní konfigurace.

Přesto všechno vidíme, jak se stále opakují stejné scénáře. V minulém roce experti na kybernetickou bezpečnost varovali před zranitelností BlueKeep. Ta využívá chyby v protokolu připojení ke vzdálené ploše (Remote Desktop Protocol, neboli RDP). Základním doporučením pro firmy bylo co nejrychleji systém aktualizovat. První útoky na oslabené RDP se objevily o několik měsíců později. Na přelomu roku vydal ESET vlastní nástroj pro kontrolu, zda je konkrétní počítač s OS Windows vystaven této zranitelnosti. V lednu bylo v České republice 16 000 takových počítačů.

Hlavním problémem je fakt, že mnoho lidí podceňuje význam aktualizací hned po jejich vydání, což patří mezi základy bezpečnostních postupů. Přitom aktualizované systémy spolu s vícevrstvým bezpečnostním softwarem představují nejjednodušší nástroje pro obranu před ransomwarem a dalšími kybernetickými hrozbami.