Nejběžnější hrozbou je dlouhodobě spam. Aktuálně se tímto kanálem šíří přes 90 % malware, z velké části se jedná o masové kampaně. Ty jsou pro útočníky poměrně levné na výrobu a mohou je efektivně recyklovat.

V loňském roce jsme se setkali i s lokalizovanými kampaněmi v češtině, ty šířily zejména password stealery kradoucí především přihlašovací údaje uložené ve webových prohlížečích.

Nemáte čas na čtení? Zásadní informace pro vás shrnul náš expert Václav Zubr:

Moderní phishing napodobuje cloud

Regionální zaměření se útočníkům často vyplácí. Čeští uživatelé jsou vůči anglicky psaným podvodům z velké části imunní. Uživatelé jsou také lépe informovaní a dokážou přesněji rozpoznat škodlivou přílohu.

Česky psaný hromadný e-mail s novou neokoukanou tématikou zvyšuje pravděpodobnost otevření přílohy až na 8 %. Zatímco přílohu generických e-mailů v angličtině u nás otevírají přibližně dva uživatelé ze sta.

Lokalizace e-mailu zvyšuje open rate infikované přílohy až na 8 %.

Výrazným trendem, který podle našich dat narůstá poslední tři roky, jsou phishingové e-maily, které se maskují za zprávy z cloudových služeb. Tyto phishingové hrozby cílí především na firmy. Útočníci využívají trendu, kdy stále více společností migruje infrastrukturu do cloudu. Nejčastěji se lze setkat s phishingovými e-maily, které imitují služby společnosti Microsoft nebo Google.

Aktuální riziko: služby vystavené do internetu

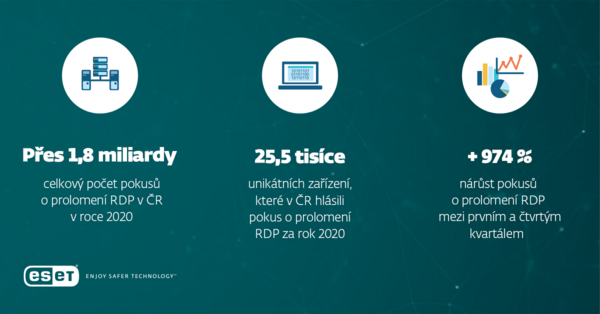

Desetina incidentů vzniká prostřednictvím jiného kanálu, než je e-mail. V loňském roce se jednalo z velké části o útoky na služby vystavené do internetu. Výrazný nárůst útoků na tyto služby nastal s přechodem firem na práci na dálku během pandemie.

Vloni jsme detekovali především pokusy o prolomení protokolu RDP. Nárůst útoků byl tak masivní, že lze říct — kdo měl slabě zabezpečené RDP, byl už pravděpodobně kompromitovaný. V tomto roce očekáváme stabilizaci, protože řada firem už si incidentem prošla a tyto slabá místa jsou tak již opravená.

Mezi standardní zranitelné služby, kterým by měli administrátoři věnovat zvýšenou pozornost patří také FTP, poštovní či webové servery nebo VPN. Riziko u těchto služeb představuje především nevhodná konfigurace nebo chybějící aktualizace.

Útočit lze v podstatě na jakoukoli aplikaci vystavenou do internetu.

Pokračujícím trendem v roce 2021 budou také útoky na dodavatele služeb, které jsou prostřednictvím internetu propojené s dobře zabezpečenými firemními sítěmi. Jako příklad můžeme uvést úspěšné napadení společnosti SolarWinds.

Útočníci vytěží z napadené sítě maximum

Očekáváme, že i nadále se útočníci budou pokoušet o vytěžení dat z napadených subjektů. Stále více skupin útočníků se snaží podrobně zmapovat síť oběti, exfiltrovat zajímavá data a teprve poté přejít k zašifrování důležitých dat a znefunkčnit klíčové systémy. Takto ukradená data prodávají na dark netu nebo je využívají k doxingu.

Při těchto human-operated útocích je zpravidla vektorem útoku služba zranitelná z internetu. Jde o dobře organizované skupiny. Penetrační ručně vedený útok na jednu společnost sice trvá delší dobu, někdy až týdny, ale návratnost je mnohem vyšší než v případě rozšířených spamových kampaní za využití generického malware.

Cenu za dešifrování stále častěji stanovují útočníci ručně a pohybuje se mezi vyššími stovkami tisíc a až jednotkami milionu korun.

Kryptoměny se těžit příliš nebudou

Cryptojacking byl v minulých letech mezi útočníky populární. Nicméně nyní jsou nároky na těžbu bitcoinů (i dalších měn) vyšší a proto se coin minery méně vyplácí. Útoky na kryptoměny reagují na vývoj na burze, a to se zhruba měsíčním zpožděním. Očekáváme větší objem krádeží virtuálních měn za využití phishingu nebo crypto stealerů nejen na platformě Windows, ale i Android. Typickým příkladem jsou falešné investiční stránky, se kterými se nyní ve větší míře v Česku setkáváme.

Nejlepší obranou jsou informovaní uživatelé

Prvním krokem by mělo být ochránit nejběžnější vektory — tedy e-maily a obecně počínání uživatele. Masové spamy se zaměřují na domácí uživatele a SMB sektor. Tyto uživatelské skupiny bývají totiž méně chráněné a také méně vzdělané v oblasti kybernetické bezpečnosti. Stále platí, že uživatel je nejzranitelnější prvek v celém zabezpečení.

Díky tomu, že většina útoků zůstane i nadále necílených, je poměrně snadné firemní sítě ochránit.

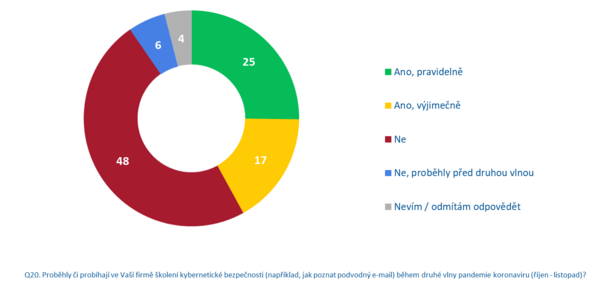

Podle našeho listopadového průzkumu s Medianem se pravidelně vzdělává v oblasti bezpečnosti jen 25 % zaměstnanců, téměř polovina pak žádným kurzem neprošla. Což je při práci v domácích podmínkách vážné riziko.

Dalším krokem, je implementace sandboxu na poštovní server. Spolehlivý sandbox odhalí i ty e-mailové hrozby, které uživatel nemá prakticky šanci rozpoznat.

Systém do sandboxu posílá veškeré soubory, které mohou představovat hrozbu. Jedná se o spustitelné soubory, skripty, případně i dokumenty s aktivním obsahem. Naše řešení analyzuje soubory na výkonných serverech v Bratislavě a výsledky vrací v řádu několika málo minut. Potenciální hrozby automaticky blokuje a naopak čisté vzorky zpřístupní uživatelům.

Obrovskou výhodou sandboxu EDTD je její plná automatizace, možnost odhalení i zero-day hrozby a ochrana pacienta nula.

Sandbox ESET Dynamic Threat Defense je vhodný i pro malé a střední firmy.

Prověřte služby vystavené do internetu

Druhým zmíněným vektorem byly služby vystavené do internetu. Často se setkáváme s tím, že firmy si zranitelných míst nejsou vůbec vědomy. Vynikajícím pomocníkem je proto software, který monitoruje síť.

Pro SMB sektor doporučujeme ESET Vulnerability Assessment. Jedná se o internetovou službu, která v pravidelných intervalech testuje definovaná zařízení na různé zranitelnosti. Po tomto auditu obdržíte zprávu, která obsahuje popis jednotlivých zjištění, ohodnocení závažnosti a návody na odstranění bezpečnostních nedostatků.

Pokud se malware skrývá v legitimní aplikaci, je jeho odhalení velmi složité. Dobrým pomocníkem pro ochranu před tzv. supply chain attacks je EDR systém. Pokud je vaše síť propojená s nějakým dodavatelským subjektem, řiďte se konceptem zero trust, nastavte důsledná pravidla pro autentizaci, ideálně s druhým faktorem ověření, a zaveďte bezpečností monitoring celé infrastruktury.

Přečtěte si také: