Spyware, který se pokouší odcizit hesla uložená v prohlížečích, jsou dlouhodobě nejvážnější hrozbou pro české uživatele. V květnu, červnu a červenci tohoto roku jsme dokonce zachytili kampaně cílené specificky na Česko. Podívali jsme se detailně na to, jak útočníci obchodují s ukradenými daty a se svým škodlivým kódem.

Od ransomwaru ke spywaru

Svět malwaru se stále mění. Zatímco před pěti lety jsme naše zákazníky chránili nejčastěji před obávaným ransomwarem, od podzimu roku 2017 byly již nejdetekovanějším škodlivým kódem různé coin minery. Kyberzločinci byli stejně jako zbytek světa fascinování prudkým růstem cen virtuálních měn, a proto se z ransomwaru rychle přeorientovali na jednodušší a výnosnější business – těžbu a krádeže Bitcoinů, Litecoinů, Darkcoinů, Etherea nebo Monera.

Pokušení útočníků těžit všude, kde se dalo, vedlo dokonce k tomu, že jsme tento druh škodlivého kódu zaznamenali i na mobilních zařízeních, IoT prvcích nebo chytrých televizích. Nic však neroste do nebe, ani cena digitálních měn. A tak po obřím propadu hodnoty kryptoměn na začátku roku 2018 došlo i k výraznému propadu našich detekcí těchto škodlivých programů. Útočníkům se vývoj přestal tolik vyplácet, a tak se začali znovu porozhlížet po novém výdělečnějším druhu businessu.

Postupně se začal profilovat nový trend – spyware. Nešlo však jako dříve o skryté odesílání přehledu o navštívených webových stránkách či soupisu nainstalovaných programů. Nebo změnu domovské stránky, případně vyhledávače.

Hesla mají na dark webu obrovskou cenu: Přihlašovací údaje do internet bankingu stojí 1500 Kč, k Facebooku 1 700 Kč a k Gmailu až 3 500 Kč.

Tentokrát jdou hackeři po přihlašovacích údajích. A berou vše, na co narazí. Jejich tzv. stealery kradou loginy a hesla z hudebních aplikací jako Spotify nebo iTunes. Herních platforem Steam, Origin, Discord, či firemních Outlooků, VPN aplikací nebo FTP klientů sloužících pro přenos dat. A nejen to, začali se ve velkém zaměřovat na krádeže přihlašovacích údajů uložených ve webových prohlížečích.

Důvod je nasnadě. Tato snadno získaná data lze dobře zpeněžit na černém trhu. Přihlašovací údaje k internetovému bankovnictví lze na dark webu prodat i za 1 500 Kč, hacknutý účet na Facebooku za 1 700 Kč. Účet na Gmailu, pomocí kterého se lze obnovením hesel zmocnit mnoha dalších účtů, za 3 500 Kč.

Spy.Agent.AES

Od začátku roku jsme u našich uživatelů zablokovali již statisíce pokusů o krádeže hesel. Tyto spywary dnes tvoří téměř polovinu veškerých našich detekcí v České republice. Přičemž za třetinou všech těchto útoků je MSIL/Spy.Agent.AES (též známý jako Agent Tesla). Ten je jedním z mála, který se šíří prostřednictvím česky psaných podvodných e-mailů tvářících se většinou jako legitimní zpráva z internetového obchodu, s nevinně vypadající přílohou jako je Informace_o_platbě.exe. Útočníci v tomto případě výjimečně nepoužívají žádný dropper, po spuštění souboru v příloze se rovnou nainstaluje Spy.Agent.AES.

Vývoj tohoto trojského koně, jenž je prodávaný přes své oficiální stránky, sledujeme od roku 2014.

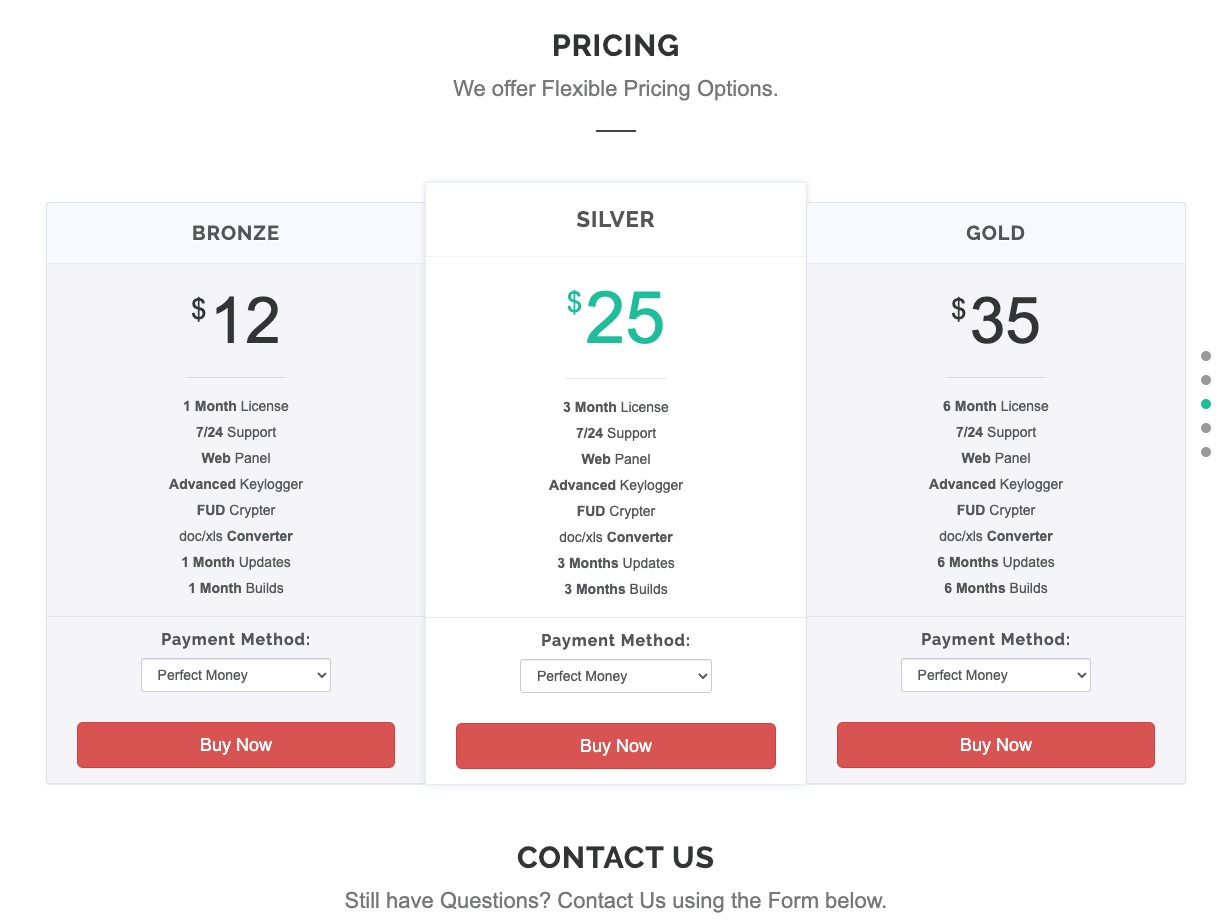

Možnosti nákupu předplatného Spy.Agent.AES.

Od svého počátku slouží jako backdoor. Po otevření se zkopíruje do %appdata% nebo %temp% a pro pravidelné spouštění po startu systému si vytvoří několik záznamů v Run registrovém klíči, nebo se nakopíruje do složky Po spuštění. Následně sesbírá základní data o napadeném zařízení – včetně informací o hardwaru, uživatelského jména oběti, lokalitě nebo názvu používaného anti-malware produktu – a notifikuje svoji instalaci zasláním těchto dat na C&C server útočníků.

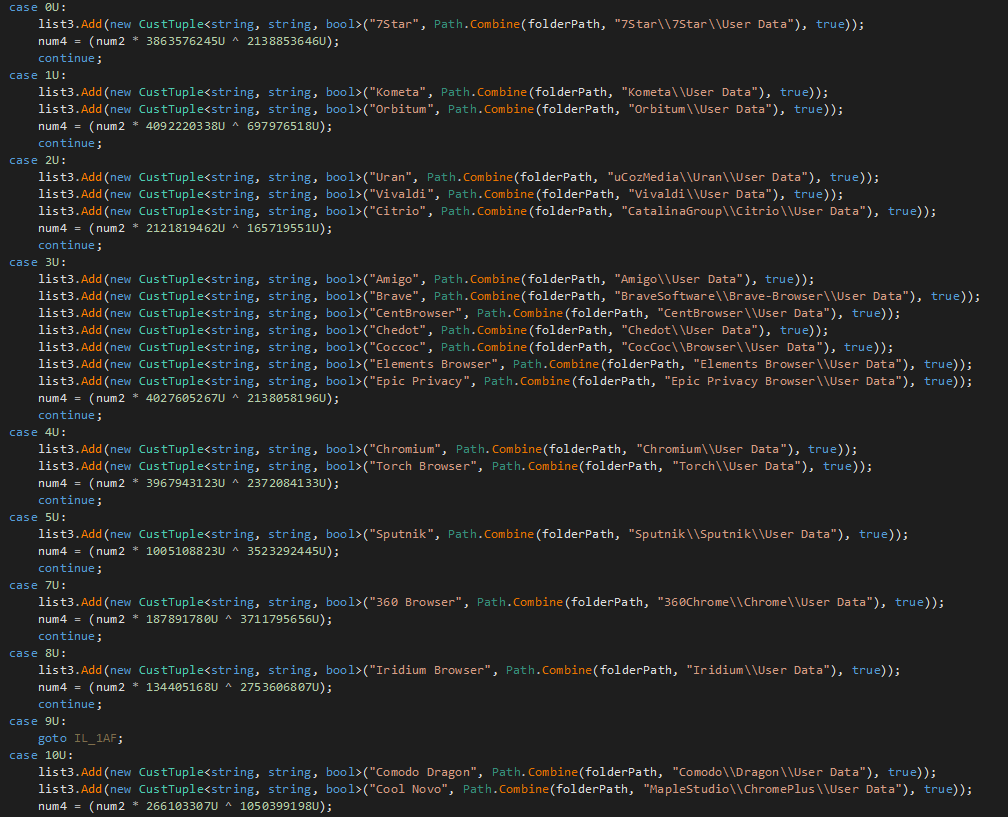

První verze sbíraly přihlašovací údaje z několika nejrozšířenějších prohlížečů a FTP klientů (FileZilla, WinSCP). Po letech vývoje však dokáže tento spyware odcizit přihlašovací údaje z více než šedesáti programů. Mezi další arzenál tohoto spywaru patří schopnost získávat data ze systémové schránky (Ctrl + C), pořizovat snímky obrazovky, zaznamenávat stisky kláves, nahrávat videa webkamerou oběti nebo nejnověji krást přihlašovací údaje k Wi-Fi.

Vzhledem k dalším funkcím typickým pro backdoor, včetně aktualizace sám sebe, lze jeho zachytávací schopnosti dále rozšířit nebo použít pro spuštění zcela jiného typu malwaru.

Část aplikací, na které se útočníci zaměřují.

Získaná data Spy.Agent.AES před exfiltrací zašifruje algoritmem 3DES a odešle v příloze e-mailu, pomocí FTP nebo POST metodou HTTP protokolu. Konkrétní metodu si volí každý kupec samostatně. Z našich dat ale vidíme, že nejoblíbenější variantou je e-mail.

Dumpování dat ze správců hesel

Ale jak je vůbec možné ukrást hesla v zašifrovaném úložišti prohlížečů včetně Google Chrome známého častými aktualizacemi implementujícími nové bezpečnostní technologie? Například v únoru s verzí 80 uvolnil Google aktualizovanou verzi, která přidává AES-256 šifrování cookies a hesel. Citlivá data uložená v SQLite databázi v profilu uživatele jsou nejdříve zašifrována pomocí algoritmu AES a klíč je poté šifrován funkcí CrypProtectData DPAPI zabudované v operačním systému.

Přesto programátorům stealeru KPot trvalo pouhé 4 dny, než začali za zvýšenou cenu 90 $ prodávat aktualizovanou verzi svého spywaru podporující nový Google Chrome.

Vítězí pohodlí uživatele: jakmile se přihlásí ke Windows účtu, hesla z Google Chrome jsou dostupná v čitelné podobě.

Tvůrci webových prohlížečů totiž předpokládají, že jsou zařízení a účty uživatelů dobře zabezpečené. Vítězí tak jednoduchost z pohledu zákazníka před bezpečností. K provádění šifrování totiž Chrome používá ono API Windows, díky kterému jsou šifrovaná data dešifrována pouze prostřednictvím uživatelského účtu Windows používaného k šifrování „master“ hesla v Chrome. Protože je tedy v zásadě hlavní heslo k uloženým datům prohlížeče heslo k účtu Windows, prohlížeč automaticky dešifruje data uživatele přihlášeného ke svému Windows účtu.

Toto řešení poskytuje trvalý přístup k hlavnímu heslu, které však není exkluzivní pouze pro Chrome. Může jej tak zneužít a přistoupit k citlivým datům prohlížeče i jakýkoli malware.

Tato implementace zabezpečení je tedy ochranou především v situacích, kdy uživatel není přihlášen ke svému Windows účtu. Například, když je notebook odcizen nebo je k počítači přihlášený jiný uživatel. Případně, kdyby útočník jednoduše vykopíroval databázi prohlížeče a zkoušel se k heslům dostat z jiného počítače.

Tento typ útoku funguje dobře na systémech Windows, ale není možné jej jednoduše zreplikovat na počítačích s macOS (Safari), kde se využívá systémová klíčenka s hesly. Pro každé její použití je totiž nutné explicitní schválení přístupu ideálně otiskem prstu, hodinkami nebo při nejhorším zadáním hesla. Speciálně navržený Apple Security čip se po provedení akce také okamžitě postará o zpětné zašifrování.

Trochu bezpečnější jsou i Linuxové distribuce. Nejen že nejsou tak častým cílem kyberzločinců, ale ve výchozím stavu zpravidla používají prohlížeč Firefox umožňující nastavení nezávislého hlavního hesla nutného zadávat při každé manipulaci s hesly.

Stejně jako různí správci hesel třetích stran. Ty také vyžadují pro přístup k citlivým datům uživatele zadání „master“ hesla a po určitém čase dochází k jejich automatickému zamknutí – zašifrování. Za předpokladu, že si uživatel nezmění nastavení a komfortně neprodlouží dobu, po jakou hlavní heslo zadávat nemusí a správce hesel nezůstane nezašifrovaný.

Nejbezpečnější jsou prozatím klíčenky třetích stran. Mimo jiné proto, že útočníci jim doposud nevěnují pozornost.

Jinak poskytuje ukládání hesel v klíčenkách 3. stran vyšší míru zabezpečení. A to i vzhledem k tomu, že se tvůrci malwaru (prozatím) nesoustředí na krádeže dat z nepřeberného množství různých správců hesel, ale na krádeže hesel z několika nejrozšířenějších prohlížečů, které využívá každý.

Plusové body mají samostatní správci hesel i za to, že obsahují mnoho chytrých dodatečných funkcí, kterými webové prohlížeče nedisponují.

Na závěr pár jednoduchých doporučení

- Používejte velmi silné heslo k Windows účtu a unikátní hesla pro každou službu.

- Vyhněte se ukládání hesel do prohlížečů a používejte správce hesel 3. strany.

- Všude, kde je to možné, používejte dvoufaktorové ověřování.

- Chraňte se před škodlivými programy kvalitním anti-malware produktem a obezřetným používáním internetu.

- Používejte šifrování celého disku (FDE).