Útočníci využívají řadu technik, jak získat data, finance nebo přístupy do sítě. Krom oblíbeného sociálního inženýrství také hledají cesty, jak uniknout detekci bezpečnostním řešením. Naše bezpečnostní produkty pro firmy a domácnosti obsahují funkci HIPS neboli Host-based Intrusion Prevention System. Funkce navíc využívá strojové učení k detekci dosud neznámých útoků.

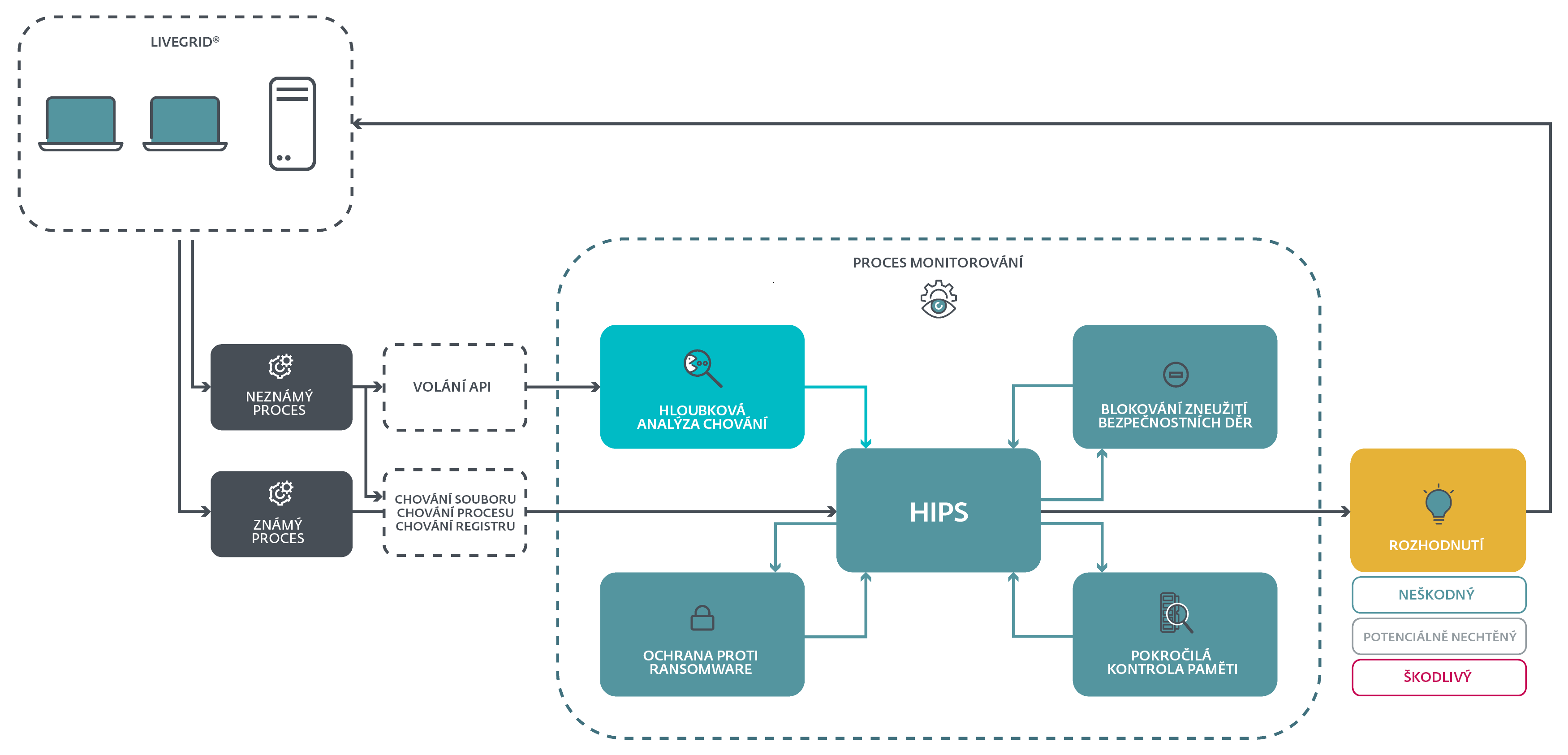

Útočníci přicházejí neustále s novými metodami, jak zabezpečení systémů obejít. Proto je nutné neustále vyvíjet také další a dokonalejší vrstvy ochrany. V našich produktech od verze 12 přibyla v HIPSu vrstva - Hloubková analýza chování, která umožňuje podrobněji prověřovat podezřelé chování spuštěných procesů. Pokud analýza nějaký takový objeví, ale není jasné, zda je skutečně škodlivý, provedou další komponenty HIPS detailnější analýzu. Následně se určí, zda je proces neškodný, potenciálně nechtěný nebo škodlivý.

Jak detekce probíhá:

Ukázka procesu detekce

Díky tomuto procesu lze pomocí řešení ESET provádět podrobnější monitorování podezřelého chování v zařízení. Pokročilí uživatelé mohou sami vytvořit vlastní whitelist legitimních procesů nebo blacklist těch nechtěných.

Jak funguje detekční systém HIPS?

HIPS je detekční technologie, kterou využíváme ke kontrole procesů, chování souborů a registrů. Detekce se pak řídí předpřipravenými pravidly a heuristikou, která vychází z naší 30leté zkušenosti s odhalováním malware. Administrátoři si mohou nastavit i vlastní doplňková pravidla, která jsou nadřazená pravidlům výchozím.

Spouštění podezřelých procesů provádí HIPS v zabezpečeném sandboxu, aby nemohla být jakkoli ohrožena další data či síť.

Celý systém HIPS obsahuje celkem 4 detekční moduly:

Pokročilá kontrola paměti – skenuje paměť a vyhledává šifrovací a obfuskační řetězce

Blokování zneužití bezpečnostních děr (Exploit Blocker) – vyhledává anomálie, které by mohly zneužívat zranitelnost v operačním systému či aplikaci

Ochrana proti ransomware – posuzuje všechny spouštěné aplikace podle behaviorální a reputační heuristiky

Hloubková analýza chování – monitoruje dosud neznámé procesy

Zajímají vás detaily? Přečtěte si celou studii v angličtině (PDF).