Potenciálně mohou nalezené slabiny vést až k plnému přístupu k centrále, připojeným zařízením i datům, která obsahují, neautorizovanému RCE (remote code execution) a man-in-the-middle útoku (MitM). Většina těchto jednotek se využívá v domácnostech a malých firmách, nicméně kvůli práci z domova může představovat problém i pro korporace.

Všechna naše odhalení jsme ohlásili výrobcům. Tým Fibaro s námi mimořádně vstřícně spolupracoval, většinu zranitelností dokázal opravit během dnů. Zbylí výrobci – eQ-3 a Elko – postupovali podle standardních procesů a chyby opravili do 90 dnů. Některé chyby v zařízeních Elko mohou u starších verzí zařízení přetrvávat s ohledem na možnosti jejich kompatibility.

Většina chyb, kterým se budeme v tomto článku věnovat, byla opravena již v roce 2018. Se zveřejněním jsme ale otáleli, protože jsme se soustředili na jiné, výrazně vážnější a stále aktivní zranitelnosti a nechtěli jsme uživatele vystavit jakémukoliv zbytečnému riziku. Uživatelům dotčených zařízení doporučujeme zkontrolovat, zda mají nainstalované nejnovější aktualizace.

Fibaro Home Center (HC) Lite

Domácí centrála Fibaro Home Center (HC) Lite, kterou náš tým testoval

Fibaro Home Center Lite je domácí automatický kontroler. Je navržený ke správě širokého spektra připojených chytrých zařízení. Mimo jiné slibuje výrobce jednoduché nastavení a konfiguraci, user-friendly webové rozhraní, kompatibilitu s velkým množstvím senzorů, zařízení, IP kamer a s asistenty Google Home a Amazon Alexa.

V rámci testování (verze firmware 4.170) našel náš tým vážné zranitelnosti, které mohly otevřít dveře útočníkům. Jedna kombinace chyb dokonce umožnila útočníkovi vytvořit SSH backdoor a následně získat nad zařízením kontrolu.

Dále jsme objevili tyto zranitelnosti:

TLS připojení bylo náchylné k útokům MitM (kvůli chybějící validaci certifikátu), což útočníkům umožňovalo:

- Injektovat příkaz

- Získat přístup administrátora, a to použitím brute force na krátké heslo uložené v souboru /etc/shadow ve firmware zařízení.

Pevně nakódovaný salt hesla (využíván v rámci SQlite databáze, která slouží k ukládání uživatelských jmen a hesel) byla snadno přístupná přes webové rozhraní. To umožňovalo útočníkům hesla změnit nebo vytvořit nová.

Z požadavku směřovaného na meteorologickou API službu zařízení mohl útočník získat přesnou GPS polohu odeslanou prostřednictvím nešifrované http komunikace.

Homematic Central Control Unit (CCU2)

Domácí centrála Homematic Central Control Unit (CCU2), kterou náš tým testoval

Homematic CCU2 vyrábí firma eQ-3 jako centrální element chytrých domácností. Nabízí celou řadu možností ovládání, monitorování a konfiguraci pro ostatní zařízení Homematic v instalaci. Podle portálu Shodan jsou v Evropě tisíce těchto centrálních jednotek přístupných z internetu.

Homematic CCU2 (verze firmware 2.31.25) vykazoval během našeho testování vážné bezpečnostní slabiny. Nejvážnějším byl fakt, že útočník byl schopen bez autentizace spustit kód na dálku (remote code execution nebo RCE). Tato zranitelnost může mít vážné důsledky: umožní útočníkovi získat plnou kontrolu nad centrální jednotkou a potenciálně i nad připojenými zařízeními. Takovou úroveň kontroly bylo možné získat zneužitím velkého počtu shell příkazů.

Zranitelnost se nacházela v CGI (Common Gateway Interface) skriptu, který řeší odhlašování z webového rozhraní jednotky Homematic CCU2. Vstupy pro parametr session ID ($sid) nebyly kontrolované, což umožňovalo útočníkovi injektovat škodlivý kód a spustit libovolný shell příkaz s root oprávněním (administrátor). Protože odhlašovací skript nekontroloval, že zpracovává požadavek z aktuálně přihlášené relace, útočník mohl vytvořit neomezený počet těchto požadavků, aniž by se musel kdykoli do zařízení přihlásit.

Takto mohl útočník vytvořit exploit, který dokáže:

Nastavit nové administrátorské heslo

Povolit SSH (pokud bylo vypnuté

Spustit SSH daemon

Naše zjištění jsme ohlásili eQ-3 na začátku roku 2018. Odpovídající patch byl vydán v červenci 2018. Celou časovou osu ohlášení chyb a oprav najdete na konci článku.

eLAN-RF-003

Centrální jednotku eLAN-RF-003 vyrábí česká firma ELKO EP. Stejně jako předchozí typy umožní uživateli kontrolovat široké spektrum systémů, jako je osvětlení, ohřev vody, topení, chytré zámky, okenice a další. Vše se ovládá pomocí aplikace, kterou si uživatel nainstaluje na smartphone, chytré hodinky, tablet či chytrou televizi.

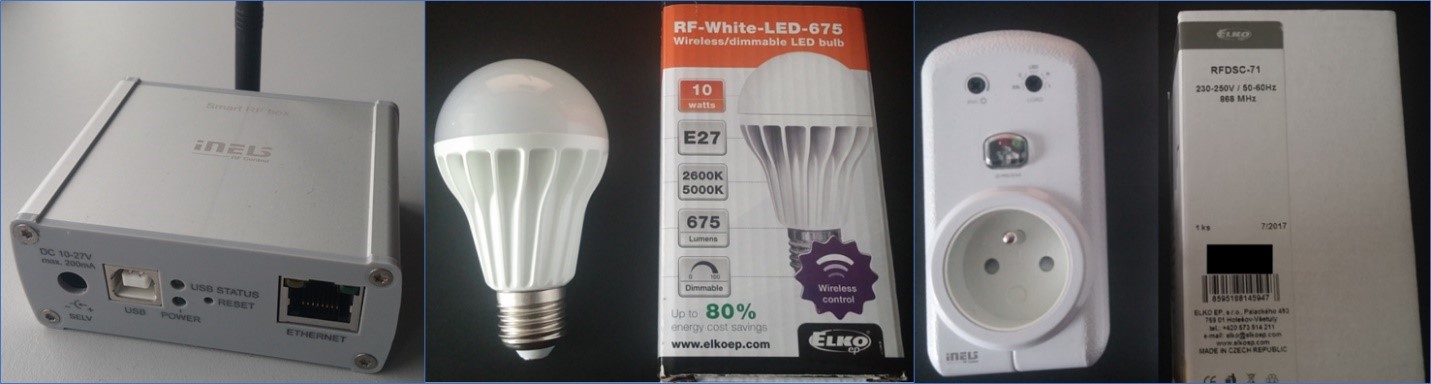

Náš tým testoval toto zařízení (verze firmware 2.9.079) spolu se dvěma připojenými zařízeními od stejného výrobce – LED žárovkou RF-White-LED-675 a stmívanou zásuvkou RFDSC-71.

Testovaná jednotka ELKO a připojená zařízení

Výsledky testů ukázaly, že připojení zařízení k internetu nebo dokonce jeho provoz v LAN může být pro uživatele potenciálně nebezpečné kvůli řadě kritických zranitelností:

- Komunikace webového grafického rozhraní pro RF-003 používá jen http protokol, implementace HTTPS chybí.

- Jednotka využívá neadekvátní autentizaci, je možné provádět všechny příkazy bez vyžádání přihlášení. Zařízení také nepoužívá session cookies, takže nemá žádné mechanismy pro ověření, zda byl uživatel přihlášený korektně.

- Je možné přinutit jednotku, aby prozradila citlivá data, jako hesla nebo parametry konfigurace.

- Připojená zařízení jsou náchylná k nahrávání a opakování (record and replay) útoků.

Všechny nalezené zranitelnosti jsme ohlásili výrobci, ten vydal částečné záplaty v rámci standardní 90denní lhůty. Dvě z uvedených zranitelností (nešifrovaná komunikace webového rozhraní a nezabezpečená radiová komunikace) se podle dostupných informací jeví jako nezaplátované - minimálně pro námi testovanou starší generaci zařízení.

Výrobce argumentuje náročností změny protokolu a s tím spojenými problémy s kompatibilitou hardware. Dodává také, že odchycení rádiové komunikace není jednoduchá záležitost, na kterou nezkušený uživatel nemá dostatek vědomostí, aby ji nedokázal zreplikovat.

Pokud by se ovšem zranitelnosti podobné těm, které jsme našli v zařízeních my, objevily v rámci infrastruktury cíle zájmu, útočník by je určitě byl schopný zneužít.

Je možné, že uvedené zranitelnosti výrobce v rámci novějších generací produktů opravil. Ty ale nebyly předmětem našeho testování.

Závěr

ESET testoval domácí centrální jednotky dostupné v České republice. Testování ukázala, že tři centrální IoT jednotky obsahují vážné zranitelnosti. Detailnější popisy zranitelností, včetně ukázek nedostatků v kódu, najdete na WeLiveSecurity.com.

Většina odhalených chyb výrobci opravili, nicméně některé chyby se mohou stále v zařízeních, obzvláště ve starších generacích, vyskytovat. Nemalá zodpovědnost tak leží na samotných zákaznících a uživatelích jednotek. Doporučujeme proto u vašich jednotek zkontrolovat aktualizace.

Je zřejmé, že zranitelnosti se mohou objevit i v kvalitních jednotkách od renomovaných výrobců. Od těch laciných se liší především snahou zranitelnosti odstranit. Právě vůle výrobce pracovat i na aktualizacích by měla být zásadním kritériem pro výběr jakéhokoliv chytrého zařízení do domácnosti či firemního provozu.

Kompletní časová osa

| datum | proces |

| 2017 | ESET zahajuje výzkum tří IoT domácích centrálních jednotek: Fibaro Home Center Lite, Homematic CCU2 a eLAN-RF-003. |

| 6. února 2018 | ESET ohlašuje všechny nalezené zranitelnosti společnosti ELKO EP, výrobci jednotky eLAN-RF-003 – verze firmware 2.9.079 |

| 2. března 2018 | ESET ohlásil zranitelnost RCE eQ-3, výrobci jednotky Homematic CCU2 – verze firmware 2.31.25 |

| 4. května 2018 | ELKO EP vydává patch s opravou některých nahlášených zranitelnosti, ale 2 problémy zůstávají: nešifrovaná komunikace s webovým rozhraním a zranitelnost RF komunikace. – verze firmware 3.0.038 |

| 3. července 2018 | eQ-3 vydává aktualizaci s opravnou RCE zranitelnosti v jednotce Homematic CCU2 – verze firmware 2.35.16 |

| 21. srpna 2018 | ESET ohlašuje všechny nalezené zranitelnosti společnosti Fibaro, výrobci jednotky Fibaro Home Center Lite – verze firmware 4.170 |

| 30. srpna 2018 | Fibaro vydává aktualizaci s opravou většiny nahlášených zranitelností v jednotce Fibaro Home Center Lite, s výjimkou natvrdo nakódovaných řetězců, které se nezměnily a stále vytvářejí hash SHA-1 hesla – beta verze firmware 4.504 |