Představujeme další rodinu bankovního malware z Latinské Ameriky, Mispadu, kterou objevil a popsal náš pražský tým analytiků. Mispadu se šíří pomocí metody zvané malvertising – tedy zneužití reklam k šíření malware. Konkrétně se jednalo o falešné kupony do fastfoodu McDonald’s.

Malware se kromě útoků na bankovní aplikace pokoušel získat osobní údaje a šířil v Brazílii škodlivé rozšíření do prohlížeče Google Chrome, které sbíralo údaje o platebních kartách a kompromitovalo platební platformu Boleto.

Charakteristika Mispadu

Mispadu je psán v jazyce Delphi, který je pro oblast Latinské Ameriky typický. Stejně jako další latinskoamerický bankovní malware se pokouší z uživatelů manipulací vymámit citlivé informace.

Samotný malware obsahuje také funkcionalitu backdooru, která dokáže simulovat pohyb myši a údery klávesnice, zachytit údery na klávesnici nebo pořizovat snímky obrazovky, a v neposlední řadě také sama sebe aktualizovat.

Mispadu sbírá následující informace:

- Verze operačního systému

- Název počítače

- ID jazykové sady

- Přítomnost aplikace Diebold Warsaw GAS Tecnologia (rozšířená brazilská aplikace pro ochranu přístupu do internetového bankovnictví)

- Instalované bankovní aplikace

- Instalované bezpečnostní produkty

Mispadu využívá unikátní šifrovací algoritmus k obfuskaci řetězců a obsahuje také další potenciálně nechtěné aplikace. Malware je zneužívá, aby získal uložené přihlašovací údaje z prohlížečů a e-mailových klientů.

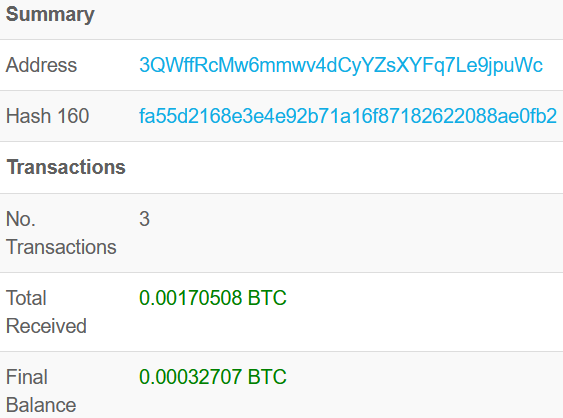

Mispadu monitoruje obsah clipboardu a pokouší se nahradit potenciální číslo bitcoinové peněženky za čísla útočníka (podobně jako Casbaneiro). Nicméně podle závěrů našich analytiků se toto útočníkům moc nedařilo.

Zůstatek bitcoinové peneženky útočníků

Metody distribuce

Operátoři k šíření svého malware využívali dvě metody: spam a malvertising. Spamové kampaně nejsou ničím výjimečné. V Brazílii měly působit dojmem doručovací společnosti a odkazovaly na sledování zásilky, v Mexiku se pak jednalo o podvodné faktury.

Reklamy na „Unhappy meal“

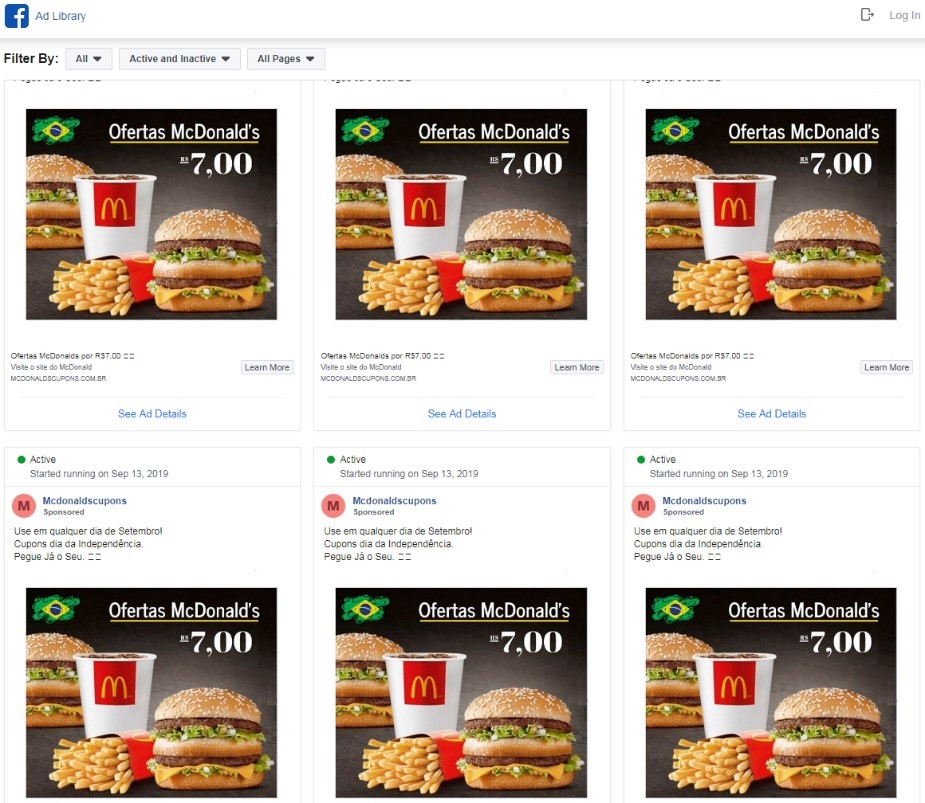

Útočníci umístili na Facebook placené reklamní příspěvky, které nabízeli falešné kupony na slevu do řetězce McDonald’s.

Ukázka podvodných inzerátů z Facebooku. Text opakuje fráze jako „Získejte svůj kupón“, „Využijte celé září“ a podobně.

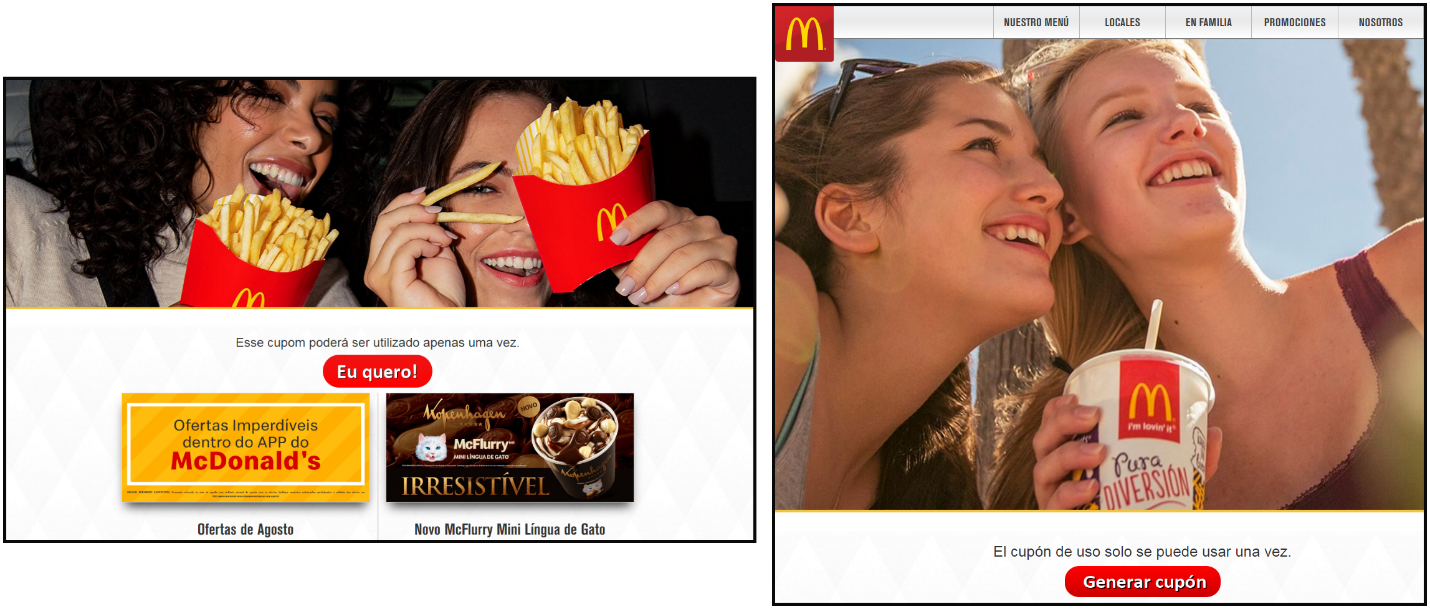

Po kliknutí na inzerát se uživatel dostal na některou z webových stránek, kde si bylo možné stáhnout fiktivní kupon. Jakmile uživatel kliknul na tlačítko „Vygenerovat kupón“, stáhl si do počítače malware ve formě instalačního MSI balíčku zabaleného do ZIP archivu.

Ukázky podvodných stránek: vlevo brazilská, vpravo mexická. Tlačítko vyzývá uživatele k vygenerování kupónu.

Operátoři Mispadu vytvořili dvě verze svého trojského koně pro obě cílové země – Brazílii a Mexiko. Logika útoku je ale ve všech případech stejná.

Když potenciální oběť spustila instalační MSI balíček, spustili se tři na sebe navazující VBS skripty:

- První skript (unpacker) dešifroval a spustil druhý skript.

- Druhý skript (downloader) stáhne třetí skript a spustí jej.

- Třetí skript (loader) je komplikovanější. V prvním kroku si skript ověří lokalizaci oběti a ověří, že zařízení pochází ze zamýšlené země (tedy Brazílie či Mexika). Dokáže také detekovat virtuální prostředí. Pokud zařízení neodpovídá požadavkům, script se ukončí. V opačném případě loader nastaví potřebnou konfiguraci, stáhne samotného trojského koně Mispadu a spustí jej.

Nakonec loader zajistí perzistenci pomocí vytvoření zástupce ve %STARTUP% složce.

Falešná ochrana pro Google Chrome

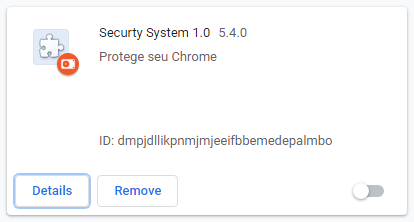

Náš tým zaznamenal škodlivé rozšíření pro prohlížeč Google Chrome, které bylo distribuováno spolu s trojským koněm Mispadu v Brazílii. Rozšíření pojmenované „Securty System 1.0“ v popisu proklamovalo, že pomůže uživateli „ochránit jeho Chrome“. Skládalo se ze tří škodlivých komponent psaných v jazyce Javascript.

Škodlivé rozšíření pro Google Chrome.

Komponenta 1: Manipulace s okny

Tato jednoduchá komponenta má jedinou funkci: vytvoří nové okno prohlížeče Chrome a zavře všechny ostatní. Tato komponenta nebyla ve všech analyzovaných vzorcích, takže věříme, že je stále v testovací fázi.

Komponenta 2: Krádež kreditních karet

Tato komponenta obsahuje seznam webových stránek. Na těchto stránkách vyhledává formuláře s poli jako text, email, heslo, bezpečnostní kód z platební karty, tzv. CVV, nebo jejich varianty. Jakmile uživatel taková pole vyplní, odešle malware jejich obsah útočníkovi. Zjevným cílem této komponenty tedy bylo odcizení informací o platebních kartách obětí.

Komponenta 3: Krádež bankovních dat

Tato komponenta je nejpokročilejší. Pomocí tzv. DGA (domain generation algorithm) vygeneruje dva řetězce na základě aktuálního dne a měsíce. Tyto řetězce pak využije k vytvoření URL v GitHubu ve tvaru raw.githubusercontent[.]com/%FIRST_STRING%/w/master/%SECOND_STRING%.

I tato komponenta obsahuje seznam webových stránek. Pokud oběť některou z nich navštíví, komponenta spustí škodlivý Javascript navržený pro danou stránku, který získá právě z této URL.

Krom toho se tato komponenta pokouší kompromitovat populární brazilský platební systém Boleto. Ten se stává terčem útoků opakovaně. Tato platforma využívá mechanizmus podobný našim složenkám, kdy každá z nich obsahuje unikátní identifikátor a čárový kód. Malware nahrazoval tyto údaje tak, aby platba přišla na účet útočníka.

Závěr

Mispadu je rozhodně jedním z pokročilejších bankovních trojanů z Latinské Ameriky, který náš tým analyzoval. Důmyslným využitím malvertising kampaní a kompromitací platební platformy Boleto ukazují jeho autoři svůj záměr rozšířit své pole působnosti za hranice bankovních aplikací.