Wat is Kr00k?

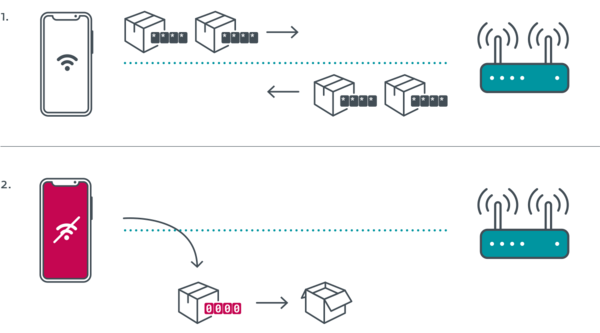

Kr00k – formeel bekend als CVE-2019-15126 – is een kwetsbaarheid in Broadcom- en Cypress-Wi-Fi-chips die ongeautoriseerde ontsleuteling van WPA2-versleuteld verkeer toestaat.

Wie wordt er getroffen?

Deze kwetsbaarheid treft alle ongepatchte apparaten met Wi-Fi-chips van Broadcom en Cypress. Dit zijn op dit moment de meest gebruikte Wi-Fi-chips in apparaten gemaakt door bekende fabrikanten, waaronder Amazon (Echo, Kindle), Apple (iPhone, iPad, MacBook), Google (Nexus), Samsung (Galaxy). Tevens worden de chips gebruikt in apparaten van vele andere merken.

Wi-Fi-toegangspunten en -routers worden ook getroffen door Kr00k, waardoor zelfs de omgeving van een gepatcht apparaat kwetsbaar is. Voor de patch beschikbaar was, waren meer dan een miljard apparaten in totaal getroffen door deze kwetsbaarheid.

Welke Fi-Fi-chips precies waren kwetsbaar?

ESET heeft een aantal populaire apparaten met ingebouwde Wi-Fi-chips van Broadcom en Cypress getest en bevestigd dat zij kwetsbaar zijn voor Kr00k. We hebben ook enkele apparaten van Wi-Fi-chips van andere fabrikanten, waaronder Qualcomm, Realtek, Ralink en Mediatek, en geconstateerd dat daar de kwetsbaarheid zichzelf niet voordeed. Uiteraard hebben we niet elke mogelijke Wi-Fi-chip van elke fabrikant getest, ondanks dat wij ons dus niet bewust zijn van andere kwetsbare chips, kunnen wij deze mogelijkheid niet uitsluiten.

Hoe weet ik of ik nog steeds kwetsbaar ben voor Kr00k?

Zorg ervoor dat je alle Wi-Fi-apparaten, waaronder telefoons, tablets, laptops en Wi-Fi-toegangspunten en -routers, geüpdatet zijn en op de laatste versie van het besturingssysteem, de software en/of firmware draait. Volgens onze informatie zijn voor apparaten van grote fabrikanten inmiddels patches beschikbaar gesteld.

Om na te gaan of jouw apparaten met getroffen chips zijn gepatcht - of dat jouw apparaat überhaupt gebruikmaakt van de kwetsbare chips - kun je het beste bij de fabrikant van het apparaat terecht.

Ik ben een fabrikant. Zijn mijn apparaten gepatcht?

Je kunt het beste bij de chip-fabrikant je vragen stellen over de Kr00k-kwetsbaarheid.

Samen met de Wi-Fi Alliance werkt ESET aan de ontwikkeling van de aanvullende tools die organisaties kunnen helpen kwetsbare apparaten in hun infrastructuur te identificeren.

Wat is de huidige patchingstatus van Kr00k?

Omdat de kwetsbaarheid Wi-Fi-chips treft in apparaten die door meerdere leveranciers gemaakt worden, zijn bij het patchingproces zowel de chip-fabrikanten (Broadcom en Cypress) als de fabrikanten van de apparaten nodig. ESET heeft de geïdentificeerde kwetsbaarheid bekendgemaakt aan Broadcom en Cypress, die vervolgens heeft gepubliceerd voor de individuele apparatuur-fabrikanten.

Daarnaast, om volledigheid van onze responsible disclosure te optimaliseren, heeft ESET samengewerkt met ICASI om er voor te zorgen dat alle mogelijk getroffen fabrikanten op de hoogte zijn van Kr00k.

Gepubliceerde patches:

Al hebben we, door het grote aantal, geen volledig overzicht van wanneer al deze leveranciers vervolgens software-updates gepubliceerd hebben, zijn we bekend met de volgende updates:

Adviezen van leveranciers:

Apple iOS 13.2 and iPadOS 13.2 – 28 oktober 2019

Apple macOS Security Update 2019-001, and Security Update 2019-006 – 29 oktober 2019

Apple macOS Security Update 2019-002, Security Update 2019-007 – 10 december 2019

Aruba Security Advisory ARUBA-PSA-2020-003 – 28 februari 2020

Asus Security Advisory – 18 maart 2020

Cisco Security Advisory 20200226 – 27 februari 2020

Crestron Security Advisory AM-100-101 – 9 maart 2020

D-Link Security Bulletin - Kr00k ESET – 9 maart 2020

Huawei Security Notice 20200228-01 – 28 februari 2020

Microchip Security Advisory – 4 maart 2020

Mist Security Advisory – Kr00k Attack & FAQ – 27 februari 2020

Samsung Mobile Security Post – 27 februari 2020

Thomas Krenn Security Advisory for Kr00k – 27 februari 2020

Zebra Security Alert – 2 maart 2020

Vragen over het patchen van apparaten van andere fabrikanten kunnen het best gesteld worden aan de respectievelijke fabrikanten.

Waar kan ik meer informatie vinden?

Voor meer informatie over de Kr00k-kwetsbaarheid, kun je ESETs whitepaper over Kr00k lezen op WeLiveSecurity.com. ESET-onderzoekers hebben de resultaten van dit onderzoek gepresenteerd op RSA 2020.

Extra informatie

Wacht, wat? Kan iemand inbreken in mijn versleutelde draadloze netwerkverkeer?

Ja, dat is het geval als uw apparaat nog niet is gepatcht. Gelukkig zijn er enkele aspecten die de impact van de bug beperken:

- Ten eerste is het een kwetsbaarheid met betrekking tot de versleuteling op de draadloze LAN (Wi-Fi) -laag. Het heeft niets te maken met TLS - de versleuteling die uw online bankieren, e-mail en elke website die voorzien is van HTTPS beveiligt. Met andere woorden, een succesvolle aanval die Kr00k exploiteert, verlaagt uw beveiliging een stap in de richting van wat u zou hebben op een openbaar WiFi-netwerk.

- Ten tweede, omdat het alleen met WiFi te maken heeft, moet de aanvaller zich dicht bij uw WiFi-signaal bevinden. (Maar hoeft uw WiFi-wachtwoord niet te weten!)

Hoe makkelijk/moeilijk is het om Kr00k te exploiteren?

Het afluisteren van de communicatie van een ongepatcht apparaat is voor de meeste black-hat hackers eenvoudig genoeg.

Heeft Kr00k invloed of mijn WiFi-wachtwoord? Moet ik het wijzigen?

Kr00k is op geen enkele manier gebonden aan uw Wi-Fi-wachtwoord, daarom heeft de kwetsbaarheid geen invloed op de beveiliging en het wijzigen ervan belemmert niet het vermogen van de aanvallers die het beveiligingslek proberen te misbruiken.

Welke WiFi beveiligingsprotocollen zijn kwetsbaar? (WEP, WPA, WPA2, WPA3)?

Ons onderzoek is gericht op het meest gebruikte protocol - WPA2 with CCMP. De verouderde en onveilige WEP, WPA-TKIP, en de nieuwe WPA3-protocollen waren niet de focus van ons onderzoek.

Heeft Kr00k alleen invloed op client-apparaten of ook op toegangspunten?

Helaas beïnvloedt Kr00k ook toegangspunten, wat betekent dat zelfs communicatie tussen gepatchte client-apparaten en dergelijke kwetsbare toegangspunten kunnen worden onderschept.

Wie heeft de kwetsbaarheid ontdekt?

ESET Experimental Research and Detection Team, met de meest prominente ESET security researcher Miloš Čermák.