Ještě v květnu pracovalo z domovů 15 % zaměstnanců, ovšem prakticky polovina z nich pracovala po většinu času z domovů už před pandemií. Dalších 12 % se vrátilo do kanceláří. Vyplývá to z průzkumu, který jsme realizovali v květnu s agenturou Median.

Třetina dotazovaných uvádí, že během nejhoršího období pandemie nepracovala – častěji takto odpovídaly ženy. Předpokládáme, že se jednalo především o matky, které pečovaly o děti během uzavírky škol. Velká část respondentů (41 %) pak říká, že práci na dálku jejich profese neumožňuje.

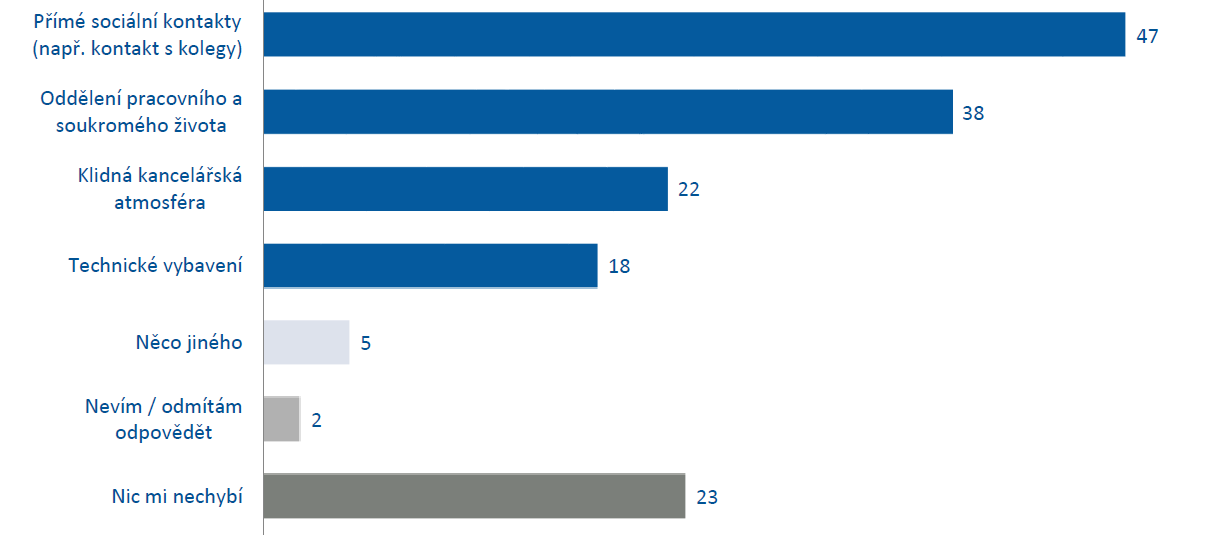

V domácím prostředí pak lidem nejvíce chyběl nedostatek osobního kontaktu (47 %), prostor se soustředit (22 %), ale také adekvátní technické vybavení (18 %).

Jaké aspekty chyběly lidem při práci z domova?

Co lidem nejvíce chybělo během práce z domova | Zdroj: ESET a Median

I přes některé výhrady by si Češi rádi zachovali práci z domovů. Jen třetina upřednostňuje úplný návrat do kanceláře. Polovina by si ráda flexibilně zvolila, případně by preferovala jeden den práce z domova. Desetina by dala přednost homeoffice po celý pracovní týden.

Třetina firem neposkytla zaměstnancům pokyny pro práci na dálku

Výhodu měly firmy, které nějakou formu práce na dálku nabízely a měly tak lépe připravenou infrastrukturu. Ty, které dosud homeoffice nezavedly, zastihla situace nepřipravené. Narychlo tak musely řešit, jak zajistit přístup k firemním datům a jejich zabezpečení.

Domácí sítě zpravidla neodpovídají přísným standardům zabezpečením firem. Jak nastavit zabezpečení při práci z domovů, se dočtete více v článku na ESET blogu.

Optimálním základem je vybavit zaměstnance firemní technikou, která má firemní bezpečnostní software a garantuje tak stejný standard, jako při práci z kanceláře. Neméně důležité je poučit kolegy, v čem se práce na dálku liší a jak s neznámými funkcemi pracovat.

Takovou podporu ovšem nabídlo jen 39 % firem, naopak 23 % firem neposkytlo lidem domů ani techniku ani nepředaly pokyny pro práci. Ostatní firmy zajistily techniku či pokyny jen částečně: 7 % zaměstnanců dostalo alespoň část technického vybavení bez pokynů, 19 % obdrželo částečně pokyny i techniku nutnou pro práci.

Z hlediska bezpečnosti lze považovat jednání firem za potenciálně rizikové.

Nejčastější chyba: veřejná RDP

Bohužel rychlá a snadná řešení nejsou vždy ta správná. Shrnuli jsme několik výrazných chyb, se kterými jsme se setkávali.

Ke správě dat na firemním serveru na dálku využívají některé firmy RDP (Remote Desktop Protocol). Problém je otevření portu 3389 do internetu, který administrátor nezabezpečí. Bohužel tuto technologii využívají také administrátoři, kteří neumějí správně nastavit VPN. Přitom VPN je výrazně bezpečnější, obzvláště pokud si ji ještě pojistíte pomocí dvoufaktorové autentizace.

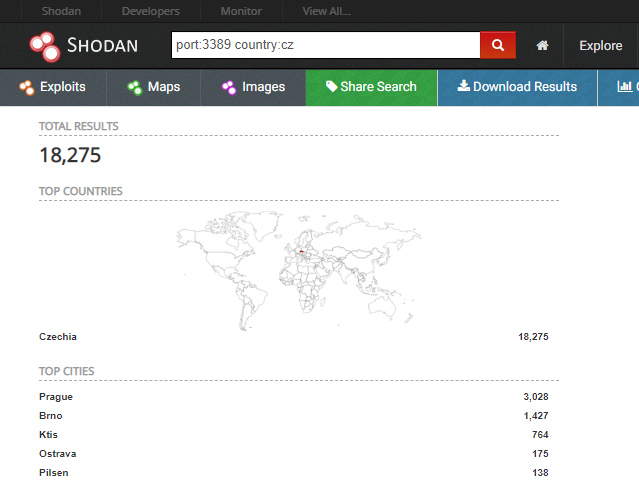

Podle portálu Shodan bylo v ČR v prvním týdnu pandemie otevřeno 14 300 takových portů. Dnes je to přes 18 tisíc.

Počet otevřených portu 3389 v České republice k 17. červnu 2020 | Zdroj: Shodan

Zranitelných zařízení je ale pravděpodobně více. Port 3389 je nejběžnější: Nejčastěji jde o Windows Server s otevřeným vzdáleným přístupem. Zranitelné mohou být ale i další. Otevřený port 25 představuje s největší pravděpodobností mailserver. V případě otevřených portů 21, 22, 80 a 443 máte patrně co do činění s linuxovým webserverem.

Útočníci mají řadu nástrojů, jak takovéto zranitelné body identifikovat a začnou na ně útočit. Důsledky? Pokud útočník zabezpečení konkrétního zařízení prolomí, může do zařízení nainstalovat backdoor, zapojit pomocí trojského koně zařízení do botnetu nebo si stáhnout vybraná data. Chytrý útočník po sobě smaže logy, a vy budete jen těžko zjišťovat, kdy, odkud a kdo útočil.

Jak nastavit RDP?

V první řadě doporučujeme omezit přístup k RDP z internetu. Operační systém Windows umožňuje nastavit RDP přístupy v rámci lokální sítě. Zvažte také specifikace, kdo může RDP využívat (ve výchozím nastavení má tato práva každý Administrátor).

Můžete také změnit číselné označení portu, a tím trochu zkomplikovat práci útočníkům, kteří podle portu vyhledávají možné cíle.

Neméně důležité je zaměřit se na pravidla pro používání hesel. Doporučujeme používat delší fráze s čísly i speciálními znaky, na které je každý slovníkový útok krátký. Sílu hesla, právě proti nejběžnějším typům útoků je možné vyzkoušet na stránce: https://howsecureismypassword.net. Ani na tuto stránku ale nedoporučujeme zadávat přesné heslo, použijte spíše jeho variaci. Dbejte také na to, aby bylo možné heslo napsat jednoduše na každé klávesnici, tedy bez ohledu na to, zda je nastavena anglická či česká.

Vynikajícím obranným prvkem pro firmy i soukromé uživatele je vícefaktorové ověřování. Například řešení ESET Secure Authentication generuje ve své aplikaci číselný kód pro ověření.

Za důležité také považujeme omezit počet neplatných přihlášení. Pokud by vaše RDP čelilo slovníkovému útoku, tak se po určitém počtu pokusů zařízení uzamkne. V operačním systému Windows najdete toto nastavení pod položkou „Místní zásady zabezpečení“.