Český výzkumný tým se rozhodl rozklíčovat kampaně, které útočí na bankovní aplikace v Latinské Americe. Celkově jsme objevili deset rodin malware. Postupně vám je představíme.

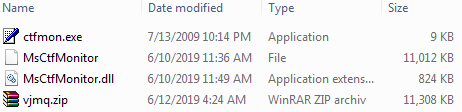

První rodinou je Amavaldo. Tato rodina je stále aktivní – poslední známá verze (10.7) byla zkompilovaná 10. června 2019. Jde o typického zástupce modulárního malwaru, skládá se ze tří komponent:

- legitimní aplikace

- injektor

- zašifrovaný bankovní trojský kůň

Injektor je pečlivě pojmenovaný jako <NAME>.dll, kdy <NAME> je název používaný legitimní aplikací. Injektor nejprve vstoupí do wmplayer.exe nebo iexplore.exe, následně vyhledá samotný malware pojmenovaný <NAME> (bez přípony), rozšifruje jej a spustí.

Typické znaky Amavaldo

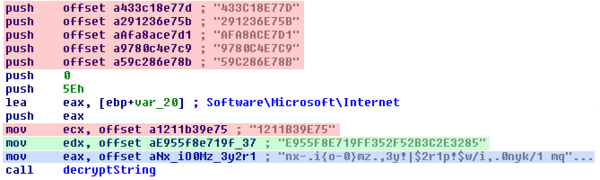

Krom modulární struktury je dalším poznávacím znakem způsob práce s řetězci. V obrázku níže jsou vyznačeny různé řetězce. Takováto práce s řetězci využívá přímo trojský kůň. Kód obsahuje klíč (zelená), šifrovaná data (modrá) a také nadbytečné řádky (červená), které nejsou nijak využité.

Útočníci pomocí malware nejprve získávají následující informace o oběti:

- identifikace počítače a operačního systému,

- nainstalovaný druh bankovní ochrany.

Novější verze komunikují prostřednictvím SecureBridge, což je knihovna v Delphi, která poskytuje SSH/SSL připojení.

Stejně jako řada dalších trojských koní Amavaldo podporuje několik backdoorových příkazů, například je schopen:

- získat snímek obrazovky,

- zachytit fotografie oběti pomocí webkamery,

- uložit stisknuté klávesy,

- stáhnout a spustit další software,

- zakázat přístupu zařízení k některým webovým stránkám bank,

- simulovat činnosti myši a klávesnice,

- automaticky se aktualizovat.

Amavaldo používá k infiltraci zařízení oběti promyšlenou techniku, která je podobná chování Windows UAC. Jakmile malware zaznamená okno elektronického bankovnictví, vytvoří snímek obrazovky a nastaví ho jako pozadí novému celoobrazovkovému oknu, které vše překryje. Následně zablokuje plochu počítače a některé klávesové příkazy a zobrazí falešné okno, kterého se oběť jen těžko zbavuje.

Když jsme na malware narazili poprvé, cílil výhradně na brazilské banky. V dubnu 2019 ale rozšířil svůj záběr i na Mexiko. Podle naší analýzy se útočníci nyní více zaměřují na Mexiko, přestože i nadále operuje v Brazílii.

Jak se Amavaldo šířil v Brazílii

Níže popsanou postup šíření Amavaldo jsme v Brazílii zaznamenali poprvé v lednu 2019. Vývojáři malware použili k distribuci technologie MSI, Visual Basic Script (VBS), XSL a PowerShell.

Celý proces má čtyři fáze. Nejprve se spustí MSI installer, který se tváří, jako by instaloval Adobe Acrobat Reader DC. Využívá dvě legitimní aplikace, které kontrolují připojení k internetu a detekují virtuální prostředí. Jakmile je instalátor spuštěn, využije přibalený VBS. Ten po rozbalení spustí druhou fázi, která zneužije WMIC.exe (součást Microsoft Windows) ke spuštění fáze třetí (XSL script). Ta obsahuje PowerShell script, který konečně stáhne archiv s komponenty Amavaldo. Aby detekční systémy neodhalily instalace, naplánuje si instalaci jako úlohu s názvem „GoogleBol“.

V archivu se stáhnou dva druhy malware. Jeden z nich libcurl[.dll] neslouží k provedení útoku Amavaldo, ale automaticky generuje velké množství e-mailových adres pomocí platformy BOL. K těmto adresám se vytvoří i hesla a jejich seznam se pošle útočníkům. Věříme, že tímto krokem si útočníci připravovali pole pro novou spamovou kampaň.

Šíření Amawaldo v Mexiku

V Mexiku začínal distribuční řetězec podobným instalátorem MSI. S tím rozdílem, že obsahoval vložené soubory, které již slouží k přímému stažení. Instalace v tomto případě končila falešnou chybovou hláškou. Krátce po ní je stažen malware.

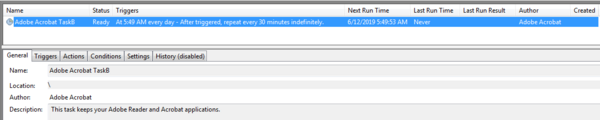

Aby se malware vyhnul detekci, naplánuje úlohu (podobně jako v případě distribuce v Brazílii) a pojmenuje jej „Adobe Acrobat TaskB“. Následně se stáhnou veškeré komponenty Amavaldo a spustí trojský kůň.

Myslíme si, že touto metodu a pomocí spamu se útočníci zaměřují na firmy. Soubory, které celý proces spustí, se jmenují „CurriculumVitae[…].msi“ nebo „FotosPost[...].msi“. Domníváme se, že takto podvodníci klamou uživatele, aby na odkaz v e-mailu klikli v domnění, že si tak stáhnou životopis nového uchazeče o zaměstnání. Jelikož soubor by měl být v PDF, jeví se instalace Adobe Acrobat Reader DC jako logický a legitimní krok.

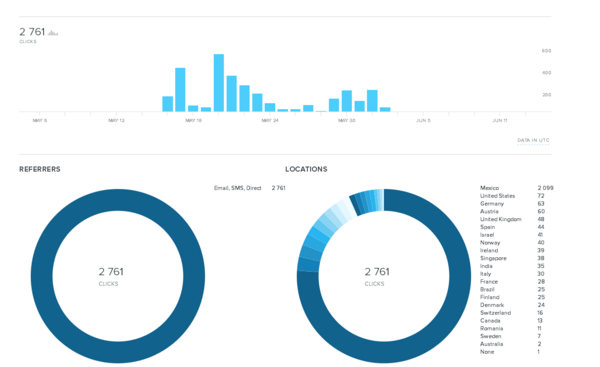

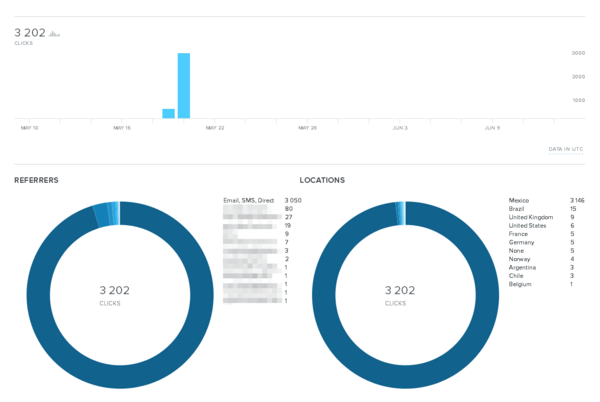

Tvůrci malware použili zkracovač URL bit.ly, můžeme tak dodatečně sledovat jejich kampaň. Ze statistiky je patrné, že Mexiko je pro útočníky velmi atraktivní region. Fakt, že jako zdroj je nejčastěji uváděn e-mail vypovídá o tom, že se malware šířil právě v rámci spamové kampaně.