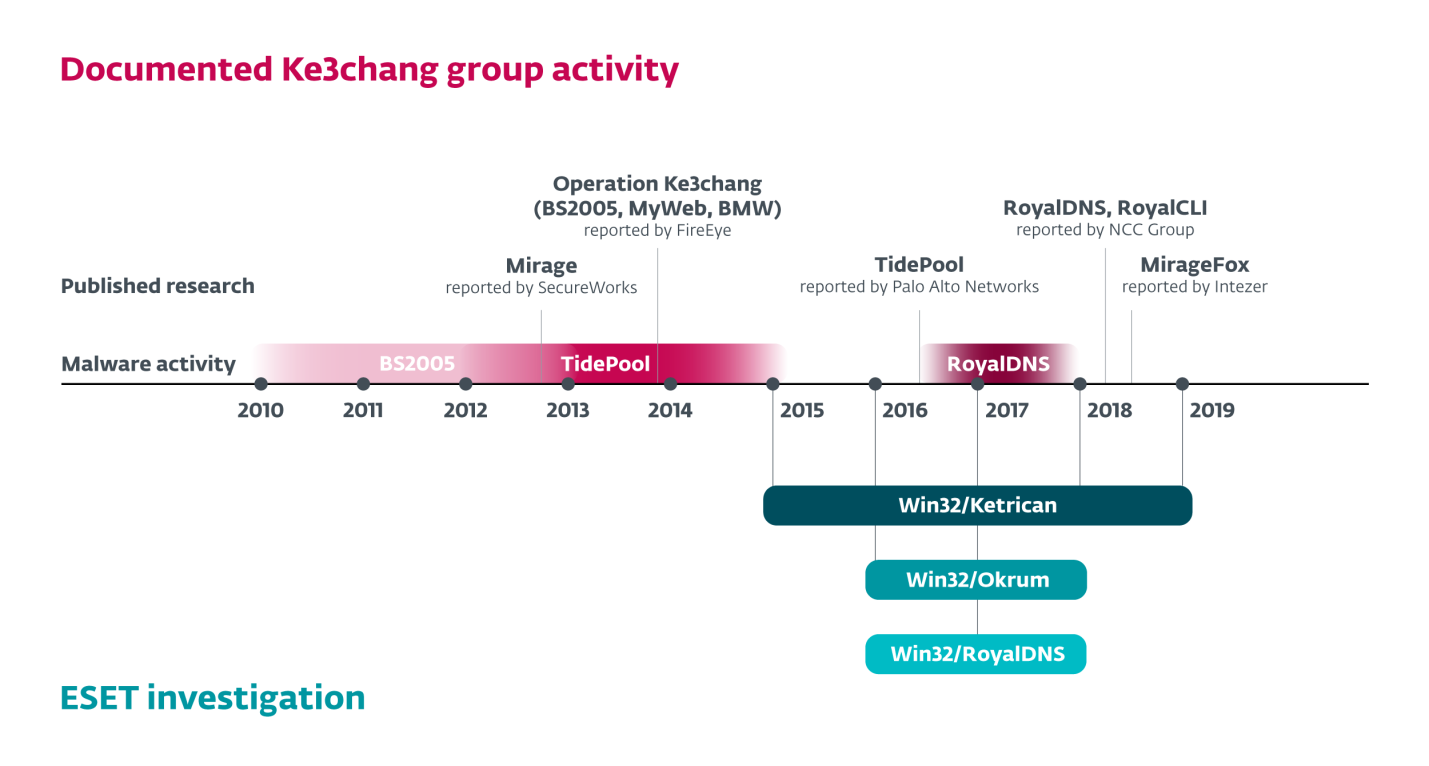

Skupina Ke3chang, známá také jako APT15, operuje podle dostupných informací z Číny. Aktivity této skupiny lze vystopovat až do roku 2010, kdy skupina podnikla kyberšpionážní útok zaměřený na diplomatické organizace v Evropě.

Naši analytici začali aktivity skupiny sledovat a objevili dosud nezdokumentovanou rodinu malware se silnými vazbami na Ke3chang. Stopy vedou k zadním vrátkům (backdoor) označovanými jako Okrum. Podle naší telemetrie byl Okrum poprvé detekován v prosinci 2016 a zaměřil se na diplomatické mise na Slovensku, v Belgii, Chile, Guatemale a Brazílii v průběhu roku 2017.

Další rodiny malware napojené na skupinu Ke3chang byly detekovány mezi lety 2015 a 2019. Tyto rodiny nesou označení Win32/Ketrican, případně se o nich mluví jako o backdoor Ketrican.

Jak se vyvíjel malware skupiny Ke3chang

2015: Ketrican

V roce 2015 jsme zachytili podezřelé aktivity v evropských zemích. Útočníci jevili zájem obzvláště o Slovensko. Velké množství vzorků jsme detekovali také v České republice, Chorvatsku a dalších zemích.

Naše technická analýza ukázala, že je těsně spjatý s backdoorem BC2005 z operace skupiny Ke3chang z roku 2010 a také s útoky na indické ambasády po celém světě (tento útok objevil tým Palo Alto Networks v roce 2016).

2016-2017: Okrum

Další, do té doby neznámý backdoor, jsme objevili na konci roku 2016 a pojmenovali jsme jej Okrum. Útočníci, kteří Okrum vytvořili, se zaměřovali na stejné cíle na Slovensku jako předchozí malware Ketrican v roce 2015.

2017: Ketrican a RoyalDNS

Zjistili jsme, že backdoor Okrum byl využit pro přípravu napadení zařízení malwarem Ketrican. Díky tomuto objevu jsme si začali spojovat dílčí nálezy. V roce 2017 byly ty samé subjekty napadeny znovu malwarem Okrum (a verzí Ketricanu z roku 2015). Tentokrát útočníci použili novou verzi malwaru RoyalDNS a Ketricanu.

2018: Ketrican

V roce 2018 jsme objevili novou verzi backdooru Ketrican s některými upgrady kódu.

2019: Ketrican

Skupina je nadále aktivní i v roce 2019. V březnu jsme odhalili novou verzi Ketricanu, který se vyvinul z verze z roku 2018. Operátoři využívali tento backdoor k útokům na stejné oběti jako v roce 2018.

Vývoj malware ukazuje, že se útočníci zaměřují na stejné cíle, jen mění nástroje. Obrázek níže ukazuje naše detekce i objevy jinými odborníky v kontextu dosavadních aktivit skupiny Ke3chang.

Proč spojujeme malware Okrum a skupinu Ke3chang

Výzkum ukazuje, že backdoory Ketrican, Okrum a RoyalDNS detekované našimi analytiky po roce 2015 jsou spojené se staršími zdokumentovanými aktivitami skupiny Ke3chang a mají mnoho společného jeden s druhým. Příkladem mohou být tyto spojitosti:

- Ketrican z let 2015, 2017, 2018 a 2019 se vyvinul z malwaru použitého v rámci Operace Ke3chang.

- RoyalDNS detekovaný v roce 2017 je podobný dříve zaznamenaným útokům.

- Okrum je spojený s backdoory Ketrican, přesněji byl použitý k spuštění malware Ketrican v roce 2017

- Okrum, Ketrican a RoyalDNS míří na stejné typy organizací. Některé subjekty napadené Okrumem byly také terčem kampaní jednoho z dalších typů backdooru

- Okrum má podobný modus operandi jako dříve zdokumentovaný malware skupiny Ke3chang

Distribuce a cíle útoků kampaně Okrum

Podle našich dat, Okrum byl zneužitý při útocích na diplomatické mise na Slovensku, v Belgii, Chile, Guatemale a Brazílii, nicméně nejvýrazněji se útočníci zajímaly o Slovensko.

Útočníci se pokoušeli skrýt komunikaci malware s řídícím serverem tak, že si registrovali zdánlivě legitimní domény. Například v případě vzorků ze Slovenska komunikoval malware z napadeného počítače s doménou, která měla vypadat jako mapový portál (support.slovakmaps[.]com).

Prozatím není jasné, jak útočníci Okrum distribuovali.

Jak Okrum fungoval?

Backdoor Okrum je dynamicky nalinkovaná knihovna. Skládá se ze dvou komponent. Během našeho šetření se často měnila implementace těchto komponent.

Každých několik měsíců tvůrci Okrum aktivně měnili spouštěč a instalátor komponent, aby se vyhnuli detekci. V době vydání článku jsme zaznamenali sedm různých spouštěčů a dvě verze instalátorů, přičemž jejich funkčnost zůstala stejná.

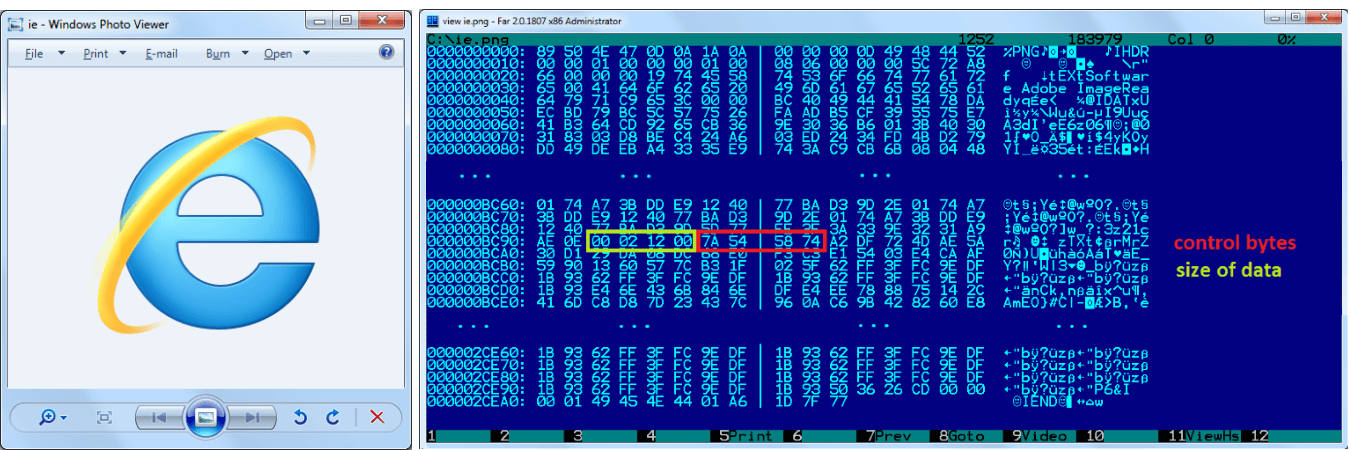

Samotný backdoor byl ukrytý v PNG souborech. Kdyby si uživatel takový obrázek otevřel, bez problémů by se zobrazil. Nicméně komponenta Okrum byla schopna lokalizovat šifrovaný soubor, který byl uživatelům skryt.. Tato steganografická technika slouží k tomu, aby útočníci nebyli odhaleni.

Pokud jde o funkčnost, Okrum je vybaven jen několika základními backdoorovými příkazy, jako je stahování či nahrávání souborů, spuštění souborů a příkazy v shell. Většina škodlivých aktivit tak musí zadávat útočníci manuálně, případně využít další nástroje. Takový způsob práce s malware je pro Ke3chang typický.

Odhalili jsme řadu nástrojů třetích stran, které skupina využívala, aby mohla Okrum ovládat – například keylogger, nástroje pro získávání hesel či sledování síťového provozu. Backdoor Ketrican z let 2015-2019 používal podobné utility. Můžeme si pouze domýšlet, proč skupina Ke3chang pracuje takto, tedy, že využívá kombinaci nástrojů třetích stran a vlastního backdooru , ačkoli by bylo jednodušší vyvinout vlastní Zřejmě se tak snaží skrýt před behaviorální detekcí.

Můžeme s jistotou říct, že vývojáři Okrumu se aktivně snažili vyhnout detekcím bezpečnostních programů. K tomu používali různé techniky, například zakódování škodlivých příkazů v legitimním souboru, časté změny implementace Využili rovněž několik způsobů, jak obejít emulaci a sandboxy.

Detailní informace o detekčních jménech či indikátorech kampaně najdete ve zprávě „Okrum and Ketrican: An overview of recent Ke3chang group activity“.