Reverzní inženýři by s námi jistě souhlasili, že se ve své práci často přiučí něco nového. Nicméně nepoštěstí se každý den, abyste se u analýzy malware naučili vařit speciality exotické kuchyně. Přesně to se nám ale stalo u rodiny malware nazvané Casbaneiro.

Bankovní malware, který si stahuje další payload

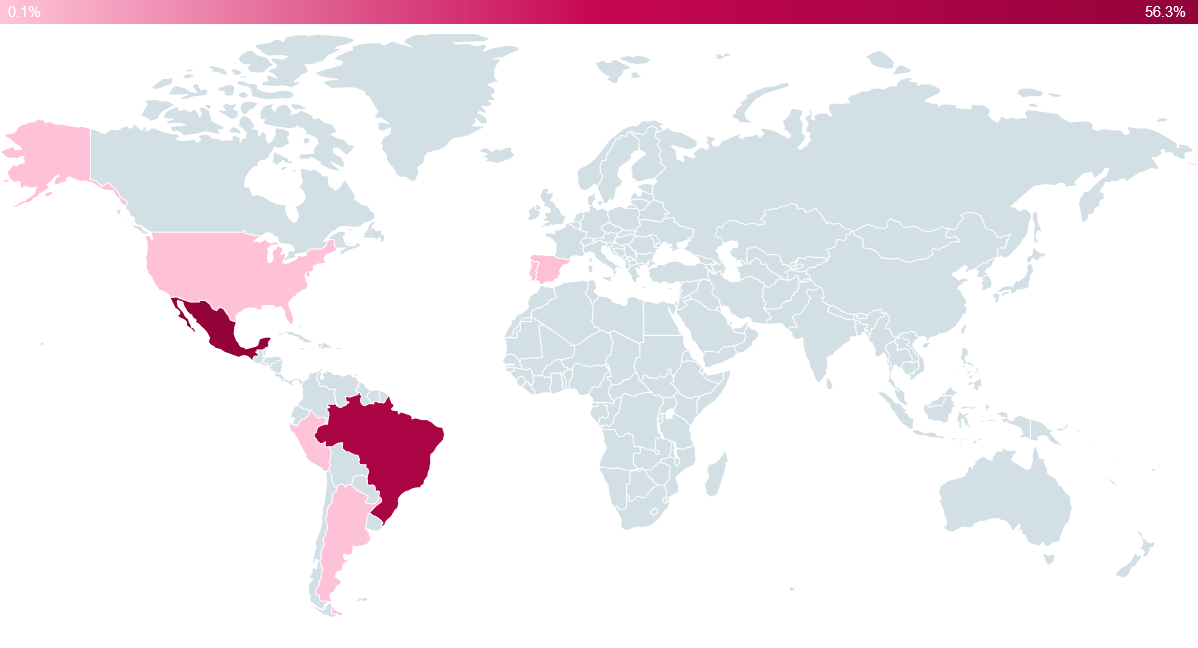

Casbaneiro, známý také jako Metamorfo, patří mezi další latinskoamerický bankovní malware, který odhalil a popsal náš český tým analytiků. Tento trojský kůň cílí na banky a služby spojené s kryptoměnami v Brazílii a Mexiku.

Přehled zemí, ve kterých jsme Casbaneiro detekovali

Používá metody sociálního inženýrství podobně jako malware Amavaldo, takže obdobně využívá falešná vyskakující okna. Ta mají přesvědčit potenciální oběť, aby zadala citlivé informace.

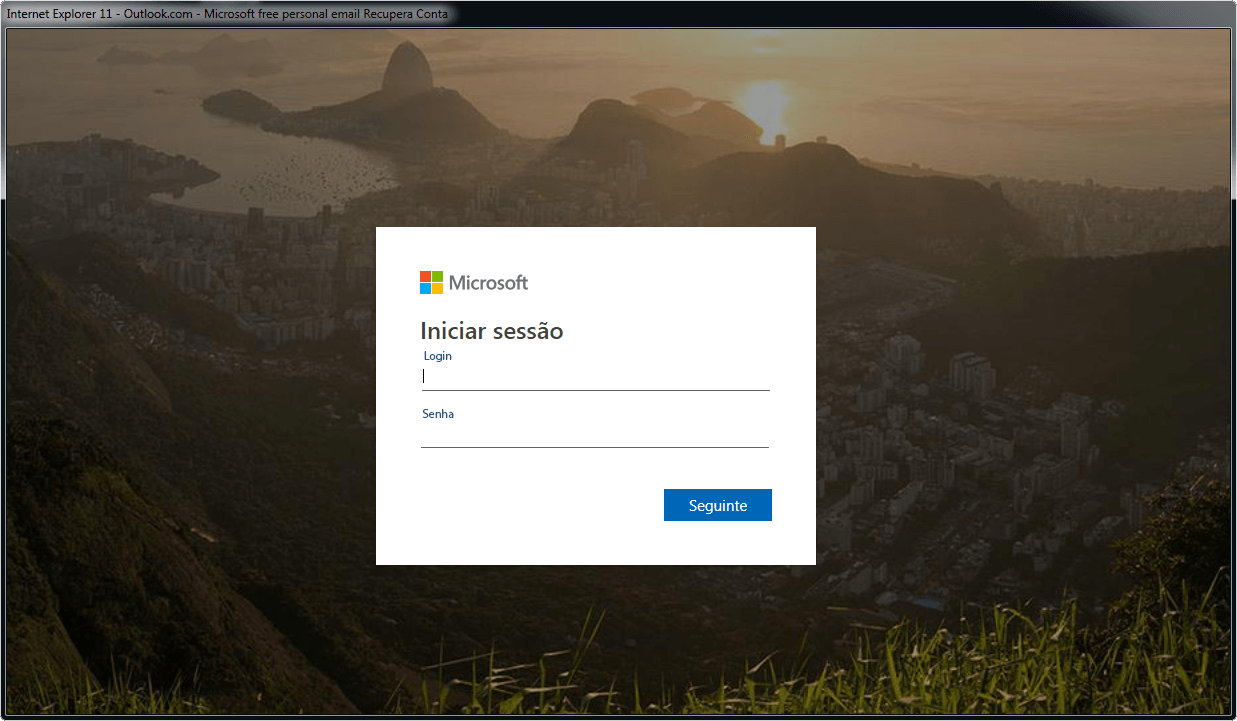

Funkce Casbaneiro jsou pro latinskoamerické bankovní trojany typické. Dokáže pořídit snímky obrazovky a odeslat je na C&C server, simulovat pohyb myši a akce na klávesnici, zaznamenat údery na klávesnici, stáhnout a nainstalovat vlastní aktualizace, omezit přístup na některé weby a stahovat další spustitelné soubory. Příkladem takového souboru byl i jednoduchý malware, který se snažil z obětí vymámit přístupové údaje ke službě Microsoft Outlook. Malware zobrazí falešnou přihlašovací stránku v portugalštině, která je k nerozeznání od té pravé. Pokud uživatel své údaje zadá, odešlou se útočníkovi.

Falešná přihlašovací stránka pro získání přístupových údajů k Outlooku.

O své oběti sbírá Casbaneiro následující informace:

- seznam nainstalovaných antivirových produktů,

- verze operačního systému,

- jméno uživatele a zařízení.

Dále pro útočníky ověří, zda je nainstalovaný některý z programů na ochranu přístupu do internetového bankovnictví nebo latinskoamerické bankovní aplikace. Mimo to používá několik šifrovacích algoritmů, každý algoritmus chrání jiný typ dat.

Podle našich závěrů existují přinejmenším čtyři různé varianty, které jsou si velmi podobné. Rodinu Casbaneiro lze identifikovat díky obrovské tabulce řetězců s několika stovkami záznamů. Zajímavé je, že malware celou tabulku vytvoří při každém přístupu k některému z řetězců v ní a následně ji celou opět smaže.

Podle všeho je rodina Casbaneiro úzce propojená s rodinou Amavaldo, obě rodiny používají také podobné metody obfuskace.

Jak se Casbaneiro šířil?

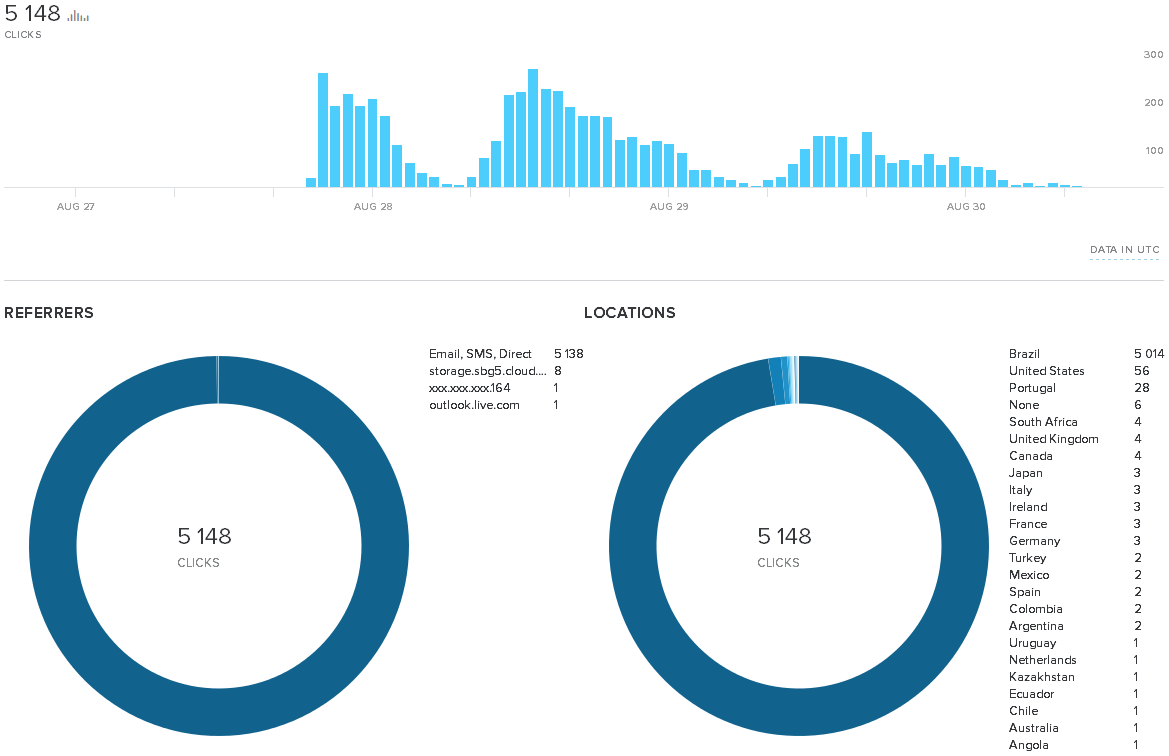

Náš tým věří, že na začátku distribučního řetězce jsou škodlivé e-maily. To potvrzuje i poslední kampaň, která se šířila na podzim 2019 a využívala zkracovač bit.ly.

Statistiky poslední kampaně na Bit.ly

Krom toho jsme zaznamenali ještě dvě další kampaně pro rozšíření malware. V prvním případě útočníci přesvědčili oběť, aby si stáhla a instalovala legitimně vypadající software, jako například Spotify, OneDrive či WhatsApp. Ve skutečnosti šlo ale o maskovaný malware a s očekávaným softwarem neměl společného nic kromě jména souboru.

Ve druhém případě si uživatel malware stáhl přibalený k nástroji Re-Loader, který slouží k aktivaci neoficiálních kopií Windows a Microsoft Office.

Serverová doména se skrývala na YouTube

Operátoři, kteří Casbaneiro vytvořili, si dali velmi záležet na skrytí doménových jmen C&C serverů. Díky tomu je ostatně malware tak zajímavý. Tady jsou některé metody, které tvůrci Casbaneira použili:

Nejjednodušší z použitých metod bylo využití služby Google Docs. Doména C&C serveru byla zašifrována a schována v dokumentu plném nicneříkajícího textu. Formát dokumentu se časem změnil a autoři zde ukládali i další konfigurační data.

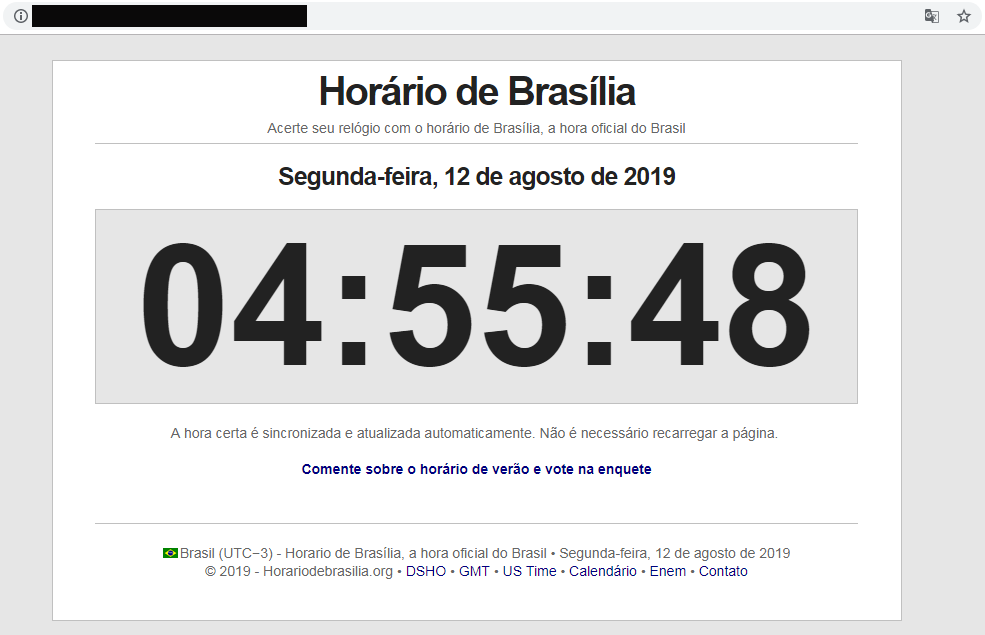

Pokročilejší postup spočíval ve vytvoření falešné webové stránky, která napodobovala legitimní web. Například jako tato, která ukazuje aktuální brazilský čas. Serverová doména byla skrytá v metadatech webu. Náš tým objevil přinejmenším tři obdobné falešné weby s různými URL.

Falešná stránka obsahující doménu kontrolního serveru - frontend.

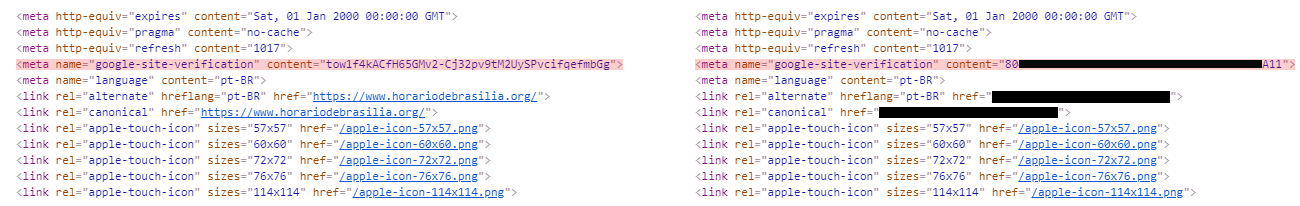

Metadata stránky: vlevo vidíte metada legitimní stránky, vpravo té podvodné. Adresa serveru se skrývá v tagu "google-site-verification"

Útočníci skrývali serverovou doménu kontrolního serveru i v legitimních stránkách, a to na YouTube. Tento přístup je tak neobvyklý, že jsme jej jmenovali už v nadpisu. Zaznamenali jsme dva různé kanály, které útočníci vytvořili – o vaření a o fotbalu.

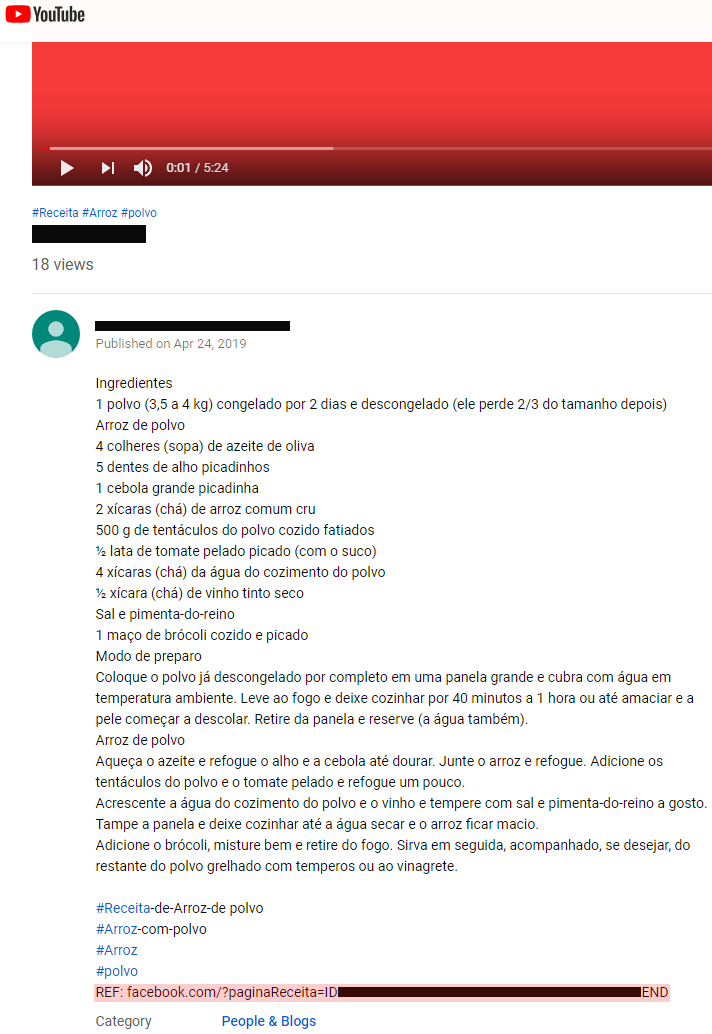

Adresa C&C serveru se skrývala v popisu videa, respektive na jeho konci ve falešném odkazu na Facebook nebo Instagram.

Jeden z falešných YouTube kanálů.

Popisek jednoho ze škodlivých videí, v červeně zvýrazněné části je zašifrovaná doména C&C serveru

Nebezpečné na této technice je, že kvůli nezvyklému kontextu vyvolává minimální podezření. Sledování YouTube není nic neobvyklého a nevýrazný odkaz lze snadno přehlédnout.

Casbaneiro je aktivní od roku 2018

Casbaneiro patří mezi nejsofistikovanější latinskoamerický bankovní malware, který jsme doposud analyzovali. Zaznamenali jsme řadu zajímavých metod na skrývání domény C&C serveru, z nichž nejpokročilejší byla zneužití popisků videí na YouTube.

Malware jsme začali aktivně sledovat již v druhé polovině roku 2018. Od té doby se neustále vyvíjí a objevuje se i v nejnovějších kampaních bankovních trojských koní v Latinské Americe.