CryptoLocker, trójsky kôň šifrujúci súbory

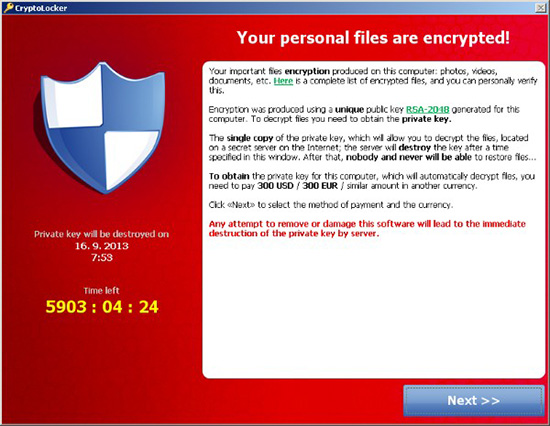

Jeho cieľom je zašifrovať súbory na napadnutom počítači a následne od jeho majiteľa žiadať výpalné za obsah týchto súborov.

Jeho cieľom je zašifrovať súbory na napadnutom počítači a následne od jeho majiteľa žiadať výpalné za obsah týchto súborov.

Používateľ má na zaplatenie výkupného sto hodín, ktorých odpočítavanie sa mu neustále pripomína na pracovnej ploche počítača.

Ak sa používateľ rozhodne výkupné nezaplatiť, o svoje dáta príde. CryptoLocker zaraďuje antivírusová spoločnosť ESET do pomerne početnej skupiny takzvaných Filecoderov – trójskych koní, ktorých obchodným modelom je pýtanie výpalného za odšifrovanie súborov na infikovaných zariadeniach.

Majitelia počítačov, ktorí sa chcú pred touto hrozbou a škodlivým kódom vo všeobecnosti chrániť, by mali používať aktualizovaný bezpečnostný softvér s platnou licenciou. Napríklad ESET Smart Security alebo ESET NOD32 Antivirus. Používateľom tiež odporúčame pravidelne zálohovať svoje údaje. Ak sa im z počítača stratia, či už kvôli škodlivému softvéru, ľudskej chybe alebo hardvérovej poruche, budú mať k dispozícii ich kópiu.

CryptoLocker detegujú antivírusové riešenia spoločnosti ESET ako Win32/Filecoder.BQ; jeho prvé výskyty boli pozorované už začiatkom septembra. Doterajší počet zaznamenaných prípadov na Slovensku a v Českej republike je velmi malý.

CryptoLocker požaduje od užívateľa zaplatenie výkupného prostredníctvom jednej zo služieb MoneyPak, Ukash, cashU alebo Bitcoin. Na šifrovanie súborov na lokálnych diskoch používa šifrovacie algoritmy AES a RSA. Tajný kľúč pre dešifrovanie je uložený na vzdialenom serveri útočníka. Tento trójsky kôň je schopný obojsmernej komunikácie so vzdialeným serverom (použitím http). Po spustení na infikovanom stroji sa nainštaluje na systém a zaistí si spustenie po každom spustení systému.

Nechránený používateľ sa mohol CryptoLockerom infikovať návštevou škodlivej stránky. Šíril sa taktiež prostredníctvom e-mailových príloh. Ak už bol počítač predtým infikovaný, iný trójsky kôň alebo backdoor mohol zabezpečiť stiahnutie CryptoLockera do takéhoto počítača. Stretli sme sa však aj s prípadmi, v ktorých útočník počítač infikoval manuálne cez skompromitované prístupové údaje Remote Desk protokolu.