Čo je Kr00k?

Kr00k, oficiálne známy ako CVE-2019-15126, je zraniteľnosť vo Wi-Fi čipoch spoločností Broadcom a Cypress, ktorá umožňuje neoprávnené dešifrovanie komunikácie šifrovanej pomocou protokolu WPA2.

Ktorých zariadení sa to týka?

Zraniteľnosť sa týka všetkých zariadení s neaktualizovanými Wi-Fi čipmi od spoločností Broadcom a Cypress FullMac. Ide o najrozšírenejšie Wi-Fi čipy používané v súčasných klientskych zariadeniach od známych výrobcov, ako sú Amazon (Echo, Kindle), Apple (iPhone, iPad, MacBook), Google (Nexus) či Samsung (Galaxy), ale aj v zariadeniach mnohých iných značiek.

Kr00k ovplyvňuje tiež prístupové body Wi-Fi a routery, čo spôsobuje, že aj prostredia s aktualizovanými klientskymi zariadeniami sú zraniteľné. Celkovo bola zraniteľnosť pred vydaním záplat prítomná vo viac ako miliarde zariadení.

Ktoré konkrétne Wi-Fi čipy boli zraniteľné?

ESET otestoval množstvo najpoužívanejších zariadení s Wi-Fi čipmi od spoločností Broadcom a Cypress a potvrdil u nich prítomnosť zraniteľnosti Kr00k. Otestovali sme aj zariadenia s Wi-Fi čipmi od iných výrobcov vrátane Qualcomm, Realtek, Ralink a Mediatek. V týchto prípadoch sa prítomnosť zraniteľnosti nepotvrdila. Je zrejmé, že sme nemohli otestovať všetky možné Wi-Fi čipy od každého výrobcu, takže aj keď nevieme o iných dotknutých čipoch, nemôžeme túto možnosť vylúčiť.

Ako zistím, či ma Kr00k stále ohrozuje?

Uistite sa, že ste na všetkých zariadeniach, ktoré sa dokážu pripojiť na Wi-Fi, aktualizovali operačný systém, softvér alebo firmvér na najnovšiu verziu. Týka sa to telefónov, tabletov, notebookov, prístupových bodov Wi-Fi aj routerov. Podľa našich informácií by už mali byť vydané záplaty pre zariadenia popredných výrobcov.

Ak chcete zistiť, či boli vydané záplaty pre vaše zariadenie s daným čipom alebo či vaše zariadenie vôbec používa tento čip, musíte sa obrátiť na výrobcu zariadenia.

Venujem sa výrobe zariadení. Boli pre moje produkty vydané záplaty?

O záplatách na zraniteľnosť Kr00k sa informujte priamo u výrobcu svojho čipu.

ESET spolupracuje aj s Wi-Fi Alliance na vývoji ďalších nástrojov, ktoré môžu organizáciám pomôcť identifikovať zraniteľné zariadenia v ich infraštruktúre.

Aký je súčasný stav vydávania záplat pre Kr00k?

Keďže sa táto zraniteľnosť týka Wi-Fi čipov používaných v zariadeniach rôznych značiek, proces vydávania záplat zahŕňa výrobcov čipov (Broadcom a Cypress) aj výrobcov zariadení. Spoločnosť ESET o zistenej zraniteľnosti zodpovedne informovala výrobcov čipov Broadcom a Cypress, ktorí následne vydali záplaty pre jednotlivých výrobcov zariadení.

Okrem toho ESET spolupracuje so združením ICASI s cieľom zabezpečiť, aby sa o zraniteľnosti Kr00k dozvedeli všetci výrobcovia zariadení, ktorých sa to môže týkať.

Vydané záplaty:

Hoci nemáme úplný prehľad o tom, kedy jednotliví výrobcovia vydali aktualizácie softvéru (vzhľadom na veľké množstvo), momentálne vieme o týchto:

Upozornenia od výrobcov:

Apple iOS 13.2 a iPadOS 13.2 (28. október 2019)

Apple macOS: bezpečnostné aktualizácie 2019-001 a 2019-006 (29. október 2019)

Apple macOS: bezpečnostné aktualizácie 2019-002 a 2019-007 (10. december 2019)

Aruba: bezpečnostné upozornenie ARUBA-PSA-2020-003 (28. február 2020)

Cisco: bezpečnostné upozornenie 20200226 (27. február 2020)

Huawei: bezpečnostné upozornenie 20200228-01 (28. február 2020)

Microchip: bezpečnostné upozornenie (4. marec 2020)

Mist: bezpečnostné upozornenie o zraniteľnosti Kr00k a časté otázky (27. február 2020)

Zebra: bezpečnostné upozornenie (2. marec 2020)

Otázky týkajúce sa záplat pre zariadenia iných výrobcov je potrebné adresovať príslušným výrobcom.

Kde nájdem viac informácií?

Viac o zraniteľnosti Kr00k si môžete prečítať v bielej knihe spoločnosti ESET, alebo na WeLiveSecurity.com. Výskumní pracovníci spoločnosti ESET predstavili výsledky výskumu aj na konferencii RSA 2020.

Ďalšie informácie

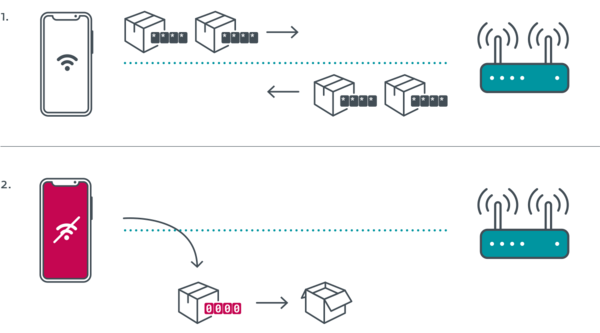

Čože? Niekto môže získať prístup k mojej šifrovanej bezdrôtovej sieťovej komunikácii?

Áno, v prípade, že na vašom zariadení ešte neboli nainštalované potrebné záplaty. Našťastie existuje niekoľko aspektov, vďaka ktorým je vplyv chyby len obmedzený:

- Po prvé, táto zraniteľnosť sa týka šifrovania na bezdrôtovej sieti LAN (Wi-Fi). Nemá nič spoločné so šifrovaním TLS, ktoré chráni vaše online bankovníctvo, e-mail a všetky webové stránky s predponou HTTPS. Inými slovami, úspešný útok využívajúci zraniteľnosť Kr00k zníži vašu bezpečnosť na úroveň zodpovedajúcu otvorenej sieti Wi-Fi.

- Po druhé, keďže je zraniteľnosť viazaná na Wi-Fi, útočník musí byť v dosahu vášho signálu. (Nemusí však poznať vaše heslo na Wi-Fi!)

Aké ľahké alebo ťažké je využiť zraniteľnosť Kr00k?

Odpočúvanie komunikácie na zariadení, na ktorom neboli nainštalované potrebné záplaty, je pre väčšinu hackerov hračkou.

Ovplyvňuje Kr00k moje heslo na Wi-Fi? Je potrebné ho zmeniť?

Kr00k sa nijako neviaže na vaše heslo na Wi-Fi, a preto neovplyvňuje jeho zabezpečenie. Zmena hesla zároveň nezabráni tomu, aby sa útočníci pokúsili zraniteľnosť zneužiť.

Ktorých bezdrôtových bezpečnostných protokolov sa to týka (WEP, WPA, WPA2, WPA3)?

Náš výskum sa zameral na najpoužívanejší protokol WPA2 s algoritmom CCMP. Zastarané a nezabezpečené protokoly WEP a WPA-TKIP, ako aj nový protokol WPA3 neboli predmetom výskumu.

Ovplyvňuje Kr00k iba klientske zariadenia alebo aj prístupové body?

Kr00k sa nanešťastie týka aj prístupových bodov, čo znamená, že zachytená môže byť aj komunikácia medzi aktualizovanými klientskymi zariadeniami a zraniteľnými prístupovými bodmi.

Kto zraniteľnosť objavil?

Tím ESET pre experimentálny výskum a detekciu, pričom najväčšiu zásluhu má Miloš Čermák, ktorý sa zameriava na bezpečnostný výskum.