Monitorovanie všetkých udalostí vo firemnej sieti znamená pracovať s množstvom dát. Akékoľvek pozorovateľné procesy – od prihlasovania po sťahovanie, spúšťanie skriptov, aktualizácie, zmeny konfigurácie a ďalšie, ktoré prebiehajú vo všetkých koncových zariadeniach, serveroch, routeroch, prepínačoch a ďalších častiach infraštruktúry vašej siete, môžu vytvárať protokoly udalostí, ktoré rýchlo prerastú do takmer nepredstaviteľného množstva údajov na spracovanie.

Množstvo udalostí má nevyhnutne negatívny vplyv na bezpečnosť vašej firmy. Zamestnanec vloží svoj súkromný USB kľúč, ktorý je napadnutý červom, do pracovného zariadenia a problém je na svete. Nastavili ste systémy tak, aby dokázali detegovať tieto udalosti? A čo spravíte, keď sa niečo také stane?

Nie každá nežiadúca udalosť si vyžaduje mobilizáciu celého tímu pre riešenie bezpečnostných incidentov. Veľkú úlohu pri správe zdrojov a času, ktoré majú pracovníci IT bezpečnosti k dispozícii, zohráva automatizovaná reakcia. Nebezpečenstvo vyplývajúce z nežiadúcej udalosti dokáže často odvrátiť jediný IT správca, ktorý ovláda základné nástroje v rámci svojho povolania.

Ak však váš bezpečnostný analytik zistí, že za každou jednou nežiadúcou udalosťou sa skrývajú zákernejšie vzorce a úmysly, alebo ak dôjde k nevysvetliteľnému zlyhaniu systému, pravdepodobne je bezpečnostný incident natoľko závažný, že si bude vyžadovať povolanie tímu pre riešenie počítačových bezpečnostných incidentov (CSIRT). S dobre premysleným plánom reakcie na bezpečnostné incidenty môže riadne vyškolený tím CSIRT skutočne zabrať a postaviť sa každému protivníkovi, ktorý napadne vašu sieť.

Štyri fázy reakcie na bezpečnostné incidenty

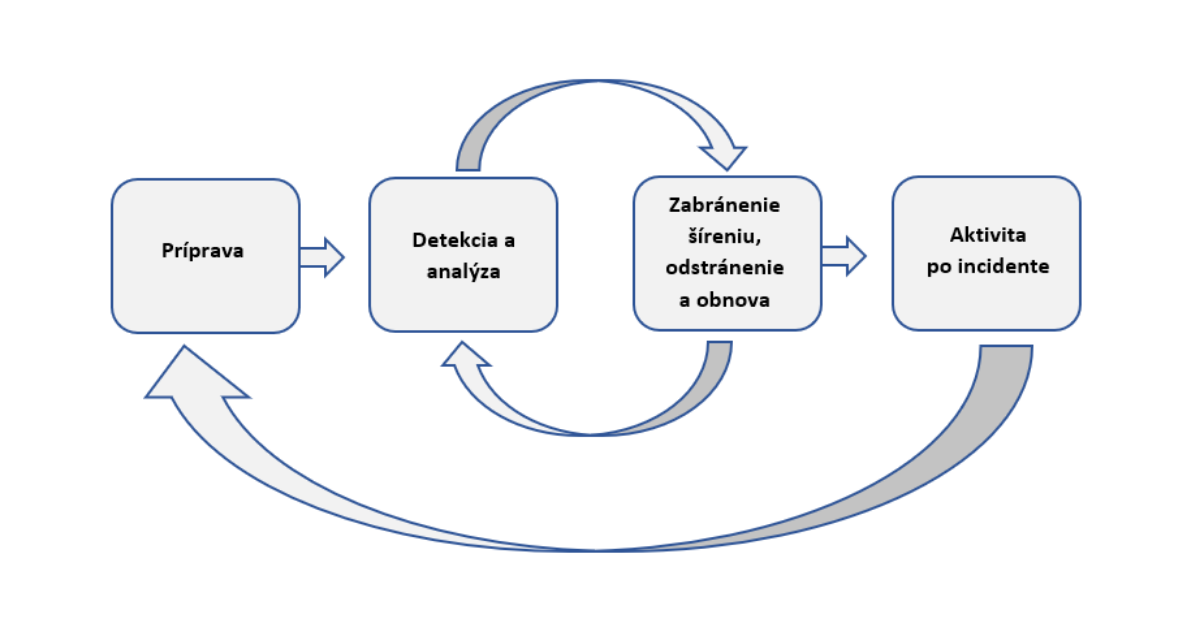

Dôležitý štandard, s ktorým môžete porovnať svoj plán reakcie na incidenty, bol uverejnený v publikácii amerického Národného inštitútu pre štandardy a technológie (NIST) s názvom Sprievodca riešením bezpečnostných počítačových incidentov (SP 800‑61). Táto príručka podrobne popisuje štyri fázy reakcie na bezpečnostné incidenty: príprava; detekcia a analýza; zabránenie šíreniu, odstránenie a obnova; aktivita po incidente.

Postupovanie podľa týchto štyroch krokov pri riešení bezpečnostných incidentov môže dopomôcť k úspešnému návratu k bežným obchodným aktivitám. Pozrime sa teda na to, čo zahŕňajú jednotlivé kroky.

Životný cyklus reakcie na bezpečnostné incidenty (Zdroj: NIST)

1. Príprava

V prvom rade je dôležité zaviesť náležité bezpečnostné kontroly, ktoré minimalizujú riziko, že k incidentu vôbec dôjde. Inými slovami, pri vytváraní a údržbe firemnej siete je potrebné brať ohľad predovšetkým na zabezpečenie.

To zahŕňa udržiavanie serverov, operačných systémov a aplikácií v aktuálnom stave, aby boli vhodne nakonfigurované a doplnené o ochranu pred malvérom. Váš sieťový obvod by mal byť tiež správne zabezpečený prostredníctvom firewallu a VPN. Nezabudnite ani na svoju Achillovu pätu – zdanlivo nevinných zamestnancov sediacich za pracovnými stolmi. Aj malé školenie môže prispieť k nižšiemu počtu bezpečnostných incidentov spôsobených nevhodným správaním zamestnancov.

Pri nastavovaní siete je dôležité zabezpečiť, aby ste mali k dispozícii všetky potrebné nástroje na monitorovanie a vytváranie protokolov, ktoré umožňujú zhromažďovanie a analýzu udalostí vo vašej sieti. Patria sem napríklad nástroje na vzdialené monitorovanie a správu (RMM), nástroje na správu bezpečnostných informácií a udalostí (SIEM), nástroje na automatizáciu zosúladenia zabezpečenia a následnú reakciu (SOAR), systémy zisťovania neoprávnených vniknutí (IDS) a systémy prevencie neoprávnených vniknutí (IPS), ako aj riešenia na detekciu a následnú reakciu na útoky na koncové zariadenia (EDR).

Organizácie, ktoré nie sú ochotné vystavovať sa hrozbám, napríklad banky a vládne orgány, využívajú rôzne informačné kanály o hrozbách, ako je ESET Threat Intelligence Services. Tie poskytujú indikátory preukazujúce narušenie zabezpečenia, ktoré by v prípade potreby mohli spustiť proces reakcie na bezpečnostný incident.

Rozhodnutie, ktoré nástroje na monitorovanie a vytváranie protokolov sú vhodné pre vašu sieť, bude mať obrovský vplyv na detekčné a analytické aktivity tímu CSIRT, ako aj na dostupné možnosti nápravy.

Vytvorenie tímu pre riešenie bezpečnostných incidentov

Ďalej vytvorte tím zodpovedný za riešenie bezpečnostných incidentov a neustále ho zaškoľujte. Menšie firmy budú s najväčšou pravdepodobnosťou potrebovať iba dočasný tím zložený zo súčasných IT správcov. Väčšie firmy budú mať permanentný tím CSIRT, ktorý si zvyčajne prizve ďalších IT správcov z firmy iba na výpomoc pri konkrétnych útokoch (napríklad správca databázy môže pomôcť analyzovať útok známy ako „SQL injection“).

Ďalšou alternatívou je využívať poskytovateľa spravovaných bezpečnostných služieb (MSSP), ktorý by sa riešením incidentov zaoberal, hoci táto možnosť môže byť nákladná. Ak ju zvažujete, mali by ste počítať s dlhším časom odozvy. Niektorí členovia tímu pre riešenie bezpečnostných incidentov možno budú musieť prísť fyzicky k vám, čo poskytuje hrozbám oveľa viac času na ďalšie ovplyvnenie vašej siete.

Čo je najdôležitejšie, každý tím CSIRT musí mať členov, ktorí rozumejú tomu, ako je sieť vybudovaná. V ideálnom prípade by mali mať skúsenosti s tým, čo je pre vás „normálne“ a čo neobvyklé.

Manažment musí tiež zohrávať aktívnu úlohu a poskytovať tímu CSIRT potrebné zdroje, finančné prostriedky a vedenie, aby mohol efektívne vykonávať svoju prácu. To znamená poskytovať nástroje, zariadenia a základné vybavenie, ktoré bude váš tím CSIRT potrebovať, ako aj prijímať náročné obchodné rozhodnutia, ktoré vyplynú z bezpečnostného incidentu.

Predstavte si napríklad, že CSIRT zistí, že firemný server e‑shopu bol napadnutý a je potrebné uviesť ho do režimu offline. Manažment musí rýchlo zvážiť vplyv odstávky alebo izolácie servera na firmu a oznámiť tímu CSIRT konečné rozhodnutie.

Dôležitú podporu pre CSIRT poskytujú aj ďalší zamestnanci a tímy v celej firme. Pracovníci IT podpory môžu pomôcť tak, že vypnú a vymenia servery, obnovia dáta zo zálohy a vyčistia ich podľa požiadaviek tímu CSIRT. Tímy právneho oddelenia a oddelenia vzťahov s verejnosťou sú zase dôležité pri riadení komunikácie o bezpečnostnom incidente s externými médiami, partnermi, zákazníkmi a/alebo orgánmi činnými v trestnom konaní.

2. Detekcia a analýza

V tejto fáze analytici z tímu pre riešenie bezpečnostných incidentov aplikujú svoje znalosti, skúsenosti a logické myslenie na rozmanité formy údajov zo všetkých monitorovacích nástrojov a protokolov, aby presne pochopili, čo sa v sieti deje a čo sa s tým dá robiť.

Úlohou analytika je nájsť súvis medzi udalosťami tak, aby dokázal spätne vytvoriť sled udalostí vedúcich k bezpečnostnému incidentu. Obzvlášť dôležité je vedieť identifikovať hlavnú príčinu, aby sa mohlo čo najskôr prejsť na tretiu fázu a zabrániť šíreniu hrozby.

Ako však znázorňuje schéma reakcie na bezpečnostné incidenty inštitútu NIST, druhá a tretia fáza sú cyklické, čo znamená, že tím zodpovedný za riešenie incidentov sa môže vrátiť späť do druhej fázy a vykonať ďalšiu analýzu hlavnej príčiny. V rámci cyklu sa teda môže stať, že nájdenie a analýza niektorých údajov v druhej fáze naznačí potrebu prijať v tretej fáze konkrétny krok na zmiernenie dôsledkov. Tento krok potom môže odhaliť ďalšie údaje vyžadujúce dodatočnú analýzu, ktorá vedie k ďalším zmierňujúcim opatreniam atď.

Aktivity v rámci druhej fázy výrazne podporujú riešenia na detekciu a následnú reakciu na útoky na koncové zariadenia, ako je napríklad ESET Enterprise Inspector, ktoré automaticky označujú príznakom podozrivé udalosti a ukladajú celé stromy procesov, aby ich tím pre riešenie bezpečnostných incidentov mohol ďalej preskúmať.

3. Zabránenie šírenia, odstránenie a obnova

V tretej fáze rozhoduje CSIRT o spôsobe zastavenia ďalšieho šírenia zachytených hrozieb. Je treba vypnúť server, izolovať koncové zariadenie alebo pozastaviť niektoré služby? Zvolená stratégia na zabránenie šírenia by mala brať do úvahy ďalšie potenciálne škody, zachovanie dôkazov a dobu trvania. Zvyčajne to znamená izoláciu napadnutých systémov, segmentáciu častí siete alebo umiestnenie príslušných zariadení do sandboxu (izolovaného priestoru).

Výhodou sandboxingu je, že umožňuje dodatočné monitorovanie hrozby, ako aj zhromažďovanie ďalších dôkazov. Hrozí však riziko, že napadnutý hostiteľ bude v sandboxe ešte viac poškodený.

Právny zástupca môže určiť, že tím CSIRT by mal zhromaždiť a zdokumentovať čo najviac dôkazov. V takom prípade je potrebné dôkladne zaznamenávať prenos dôkazov medzi osobami.

Keď sa podarí zabrániť šíreniu odhaleného malvéru, je potrebné odstrániť ho z napadnutých systémov. Možno bude nutné deaktivovať, zrušiť alebo resetovať používateľské účty. Je dôležité opraviť bezpečnostné zraniteľnosti, obnoviť systémy a súbory z bezpečných záloh, zmeniť heslá, sprísniť pravidlá firewallu atď.

Úplný návrat k bežným obchodným aktivitám môže v závislosti od bezpečnostného incidentu trvať mesiace. Z krátkodobého hľadiska by sa malo zaviesť zvýšené alebo presnejšie vytváranie protokolov a monitorovanie, aby IT správcovia mohli zabrániť opakovaniu rovnakého incidentu. Z dlhodobého hľadiska by prospeli ďalšie celkové zmeny v infraštruktúre, vďaka ktorým bude sieť bezpečnejšia.

4. Aktivita po incidente

Tím CSIRT by mal zdokumentovať a poskytnúť rekonštrukciu udalostí a časovú os. Pomáha to pochopiť hlavnú príčinu bezpečnostného incidentu a zistiť, ako zabrániť jeho opakovaniu alebo podobnému incidentu.

V tejto fáze by mali takisto všetky tímy preskúmať účinnosť použitých procesov a postupov, identifikovať nedostatky v komunikácii a spolupráci a hľadať možnosti, ako zefektívniť súčasný plán reakcie na incidenty.

Nakoniec musí manažment rozhodnúť o politike uchovávania dôkazov zhromaždených počas bezpečnostného incidentu. Nevymažte teda pevné disky bez predchádzajúcej konzultácie s právnym oddelením. Väčšina firiem v súlade s nariadeniami archivuje záznamy o incidentoch dva roky.

Chcete svoju súpravu nástrojov na riešenie bezpečnostných incidentov doplniť o produkt s účinnými vyšetrovacími schopnosťami? Získajte bezplatnú skúšobnú verziu ESET Enterprise Inspector.