Praha, 18. srpna 2021 – Analytici společnosti ESET varují před podvodnými zkracovači URL. Jejich prostřednictvím šíří útočníci škodlivý kód FakeAdBlocker, který vydávají za aplikaci k blokování reklam, ve skutečnosti ale z kontrolního serveru stahuje do infikovaného zařízení další rizikový obsah a malware, zejména pak nebezpečný bankovní trojský kůň Cerberus. FakeAdBlocker představuje riziko pro mobilní telefony s operačními systémy Android i iOS.

Podle telemetrických dat společnosti ESET byl FakeAdBlocker poprvé zachycen v září 2019. Mezi lednem a červencem 2021 si tuto hrozbu uživatelé do svých zařízení stáhli více než 150 000krát. Mezi nejvíce zasažené země patří Ukrajina, Kazachstán, Rusko, Vietnam, Indie, Mexiko a Spojené státy. V Česku analytici detekují řádově stovky případů instalací do telefonů s Androidem.

Na začátku složitého procesu infikace stojí podvodný zkracovač

Malware je posledním článkem poměrně dlouhého distribučního řetězce. Na jeho počátku je podvodný zkracovač URL adres, který útočníci vyvinuli s cílem okrást uživatele o co nejvíce finančních prostředků.

Nic netušící uživatel klikne na reklamu na internetu, v e-mailu či na sociální síti. Původní stránka, kam měl odkaz směřovat, mohla být dokonce i zcela neškodná. Podvodný zkracovač zobrazí uživateli škodlivý obsah nebo uživatele vyzve ke stažení malware. Reakce zkracovače se liší podle typu operačního systému, všechny scénáře ale vedou k obohacení útočníků.

V případě telefonu s iOS vede prokliknutí k zobrazení nevyžádaných reklam. Do zařízení se také automaticky stáhne ICS soubor a uživateli vyskočí na displeji výzva k přihlášení a pokud ji potvrdí, soubor se spustí a zahltí kalendář uživatele. Všechny události mají monetizační úlohu – jde buď o odkazy, jejichž prokliknutí je zpoplatněno, nebo například o odkazy na placené služby.

V případě telefonů s Androidem je distribuce malware FakeAdBlockeru podobná. Zařízení je buď zahlceno reklamou nebo je uživateli nabídnuta ke stažení aplikace adBLOCK app.apk. Jedná se ovšem o malware z neoficiálního zdroje, útočníci aplikaci propagují jako nástroj k blokování reklamy. Aplikaci, která se stáhne a nainstaluje, detekují experti jako Android/FakeAdBlocker.

„Zdá se, že mnoho uživatelů má tendenci stahovat aplikace pro Android mimo Google Play. To může, za pomoci agresivních reklam, vést ke stažení škodlivých aplikací, které jejich tvůrci zneužívají ke generování zisku,“ vysvětluje Lukáš Štefanko, analytik společnosti ESET, který Android/FakeAdBlocker zkoumal. Experti doporučují stahovat aplikace výhradně z Google Play či Apple Store, jelikož aplikace v nich jsou z hlediska bezpečnosti kontrolované správci obchodů.

Ve většině případů se zobrazují reklamy na obsah pro dospělé nebo takzvaný scareware, který má uživatele vyděsit, v tomto případě sdělením, že je zařízení infikované nebo má dojít k blokaci SIM karty.

Útočníci obětem zahltí kalendář reklamou

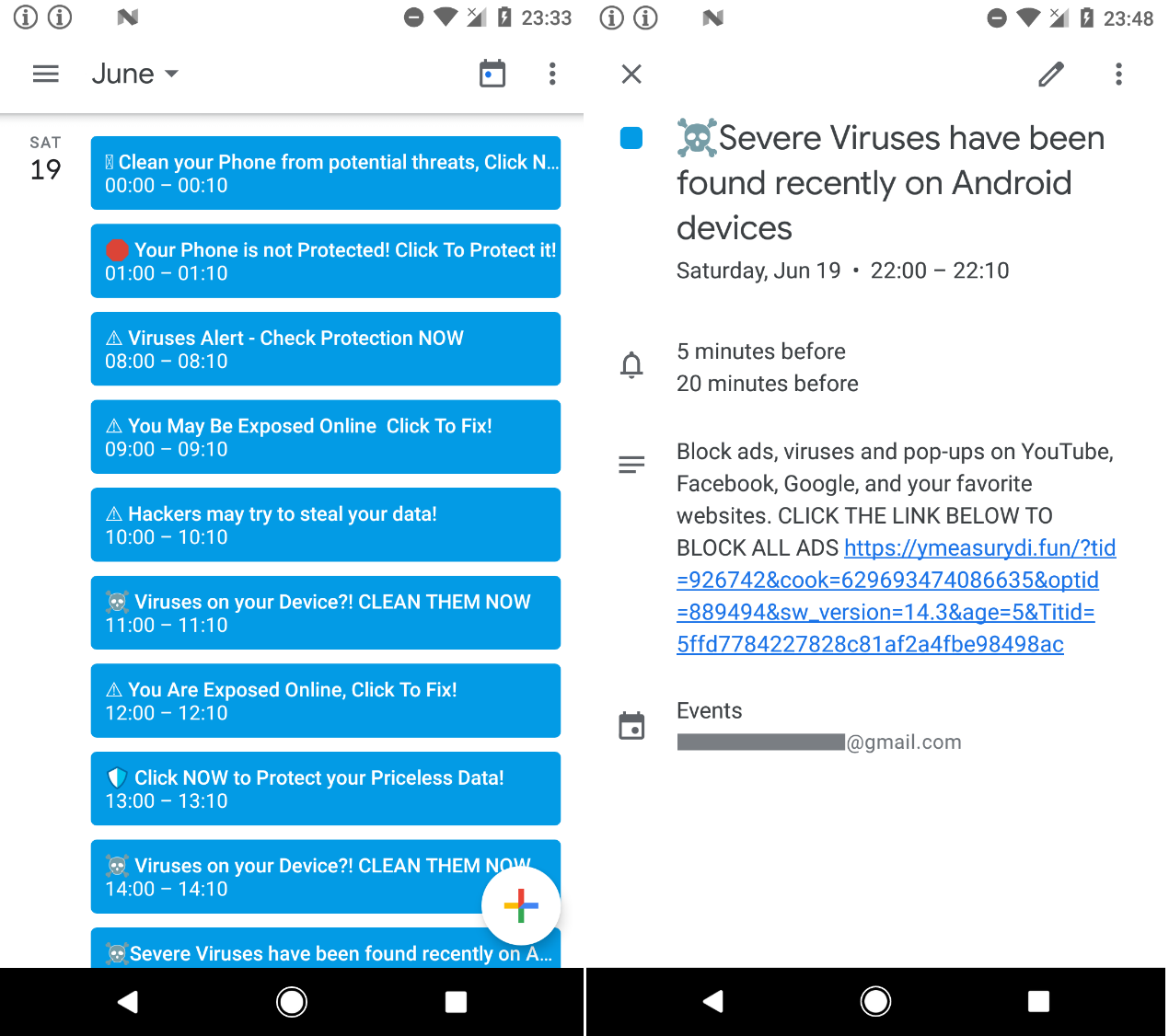

Bez ohledu na operační systém je součástí distribuce zahlcení kalendáře v infikovaném zařízení. Každá událost obsahuje nějaké urgentní sdělení a také odkaz na škodlivé webové stránky.

„V zařízení s Androidem naplánuje malware na každý den 18 událostí, každá trvá 10 minut,“ popisuje Štefanko. „Jejich názvy a popisy naznačují, že chytrý telefon oběti je infikován, data oběti jsou zveřejněna online nebo vypršela platnost antivirové aplikace. Každá událost obsahuje odkaz na stránky, které mají potvrdit obavy uživatele a zároveň mu mají nabídnout řešení v podobě pochybné aplikace.“

Pokud uživatel malware odinstaluje, tyto události zůstanou v kalendáři. Ruční odstranění událostí je možné, ale zdlouhavé. Obětem v tom mohou pomoci různé čistící aplikace z oficiálního obchodu. Ty často ale dokáží smazat jen minulé událost a je tam nutné přenastavit datum zařízení, případně smažou i legitimní události uživatele. Odstranění pozůstatků malware bývá podobně komplikované záměrně. Útočníci tímto zvyšují pravděpodobnost, že i dodatečně oběť přesvědčí ke stažení dalšího škodlivého kódu.

Malware uživatele děsí falešnými sděleními a stahuje další hrozby

Android/FakeAdBlocker obvykle po prvním spuštění skryje spouštěcí ikonu, čímž ztíží uživateli identifikaci jejího nestandardního chování. Reklamy, které zobrazí, nebo odkaz v událostech vedou k odběru zbytečných placených prémiových služeb, stahují další škodlivý kód nebo využívají zpoplatněné odkazy prostřednictvím zkracovačů URL. Ty jsou přitom pro distribuci škodlivých kódů nebo navedení oběti na web útočníka používány stále častěji.

„Když někdo klikne na infikovaný odkaz, zobrazí se reklama, která generuje příjmy pro útočníka, který vygeneroval zkrácenou URL. Problém je v tom, že některé z těchto služeb pro zkracování odkazů používají agresivní techniky, jako je scareware informující uživatele, že jejich zařízení jsou infikována nebezpečným malwarem,“ popisuje monetizační proces Štefanko.

Analytici identifikovali také stovky případů, kdy FakeAdBlocker stahoval a spouštěl další škodlivý kód, včetně bankovního trojského koně Cerberus. Zejména se tak dělo v Turecku, Polsku, Španělsku, Řecku a Itálii. S tímto trojským koněm se potýkají i uživatelé v České republice, byť se šíří jiným způsobem. Cílem Cerbera je okradení oběti, obsahuje funkce pro odcizení přihlašovacích údajů z legitimních webových stránek bank nebo pro obcházení dvoufázového ověření platby.

Jak rizikům předcházet?

Experti v souvislosti s takto komplexními distribučními schématy varují před zkracovači URL adres. Uživatel totiž není schopen předem určit, zda skutečně odkaz vede na korektní webovou stránku. Jelikož existuje i mnoho legitimních služeb pro zkrácení adresy, radí se vždy řídit důvěryhodností inzerce a stránek, kde inzerci zahlédli. Pokud si uživatel nemůže předem prověřit, kam odkaz vede, je na místě obezřetnost.

K instalaci malware do telefonu je potřeba aktivní interakce uživatele. V případě FakeAdBlocker si uživatel také stáhnul malware sám, stejně tak se sám přihlásil k placeným službám nebo odkliknul scareware. Prevenci napomohou aktualizace všech aplikací i operačního systému a také instalace bezpečnostního programu, který dokáže uživatele na rizika upozornit.

Podle bezpečnostních expertů společnosti ESET je také důležité, aby si každý uživatel byl vědom toho, že na internetu je řada podvodných reklam a útočníci jej chtějí napálit. Zkracovače URL adres použité pro zamaskování stránky, na kterou odkaz vede, jsou útočníky používány stále častěji. I proto byl tento příklad zahrnut do projektu Kybertest.cz, který společně vytvořili společnosti ESET, Česká bankovní asociace a Policie ČR.

Další technické detaily najdete v podrobné analýze v magazínu WeLiveSecurity.com.

O společnosti ESET

Společnost ESET již od roku 1987 vyvíjí bezpečnostní software pro domácí i firemní uživatele. Drží rekordní počet ocenění a díky jejím technologiím může více než miliarda uživatelů bezpečně objevovat možnosti internetu. Široké portfolio produktů ESET pokrývá všechny populární platformy, včetně mobilních, a poskytuje neustálou proaktivní ochranu při minimálních systémových nárocích.

ESET dlouhodobě investuje do vývoje. Jen v České republice nalezneme tři vývojová centra, a to v Praze, Jablonci nad Nisou a Brně. Společnost ESET má lokální zastoupení v Praze, celosvětovou centrálu v Bratislavě a disponuje rozsáhlou sítí partnerů ve více než 200 zemích světa.

Kontakt pro média:

Ondřej Šafář

Manažer PR a komunikace

ESET software spol. s r.o.

tel: +420 776 234 218

ondrej.safar@eset.cz

Tereza Malkusová

Obsahová editorka

ESET software spol. s r.o.

tel: +420 702 206 705

tereza.malkusova@eset.cz