Manažment slabín ako metrika (alebo ako čítať jeho výstupy)

DANIEL CHROMEK, ČLÁNOK UVEREJNENÝ V ČASOPISE INFOWARE, OKTÓBER 2011

Proces vyhľadávania a odstraňovania technických zraniteľností je opatrením na minimalizáciu dopadov zneužitia technických zraniteľností systémov informačných technológií („IT“). Z pohľadu prevádzky IT dáva detailný prehľad o výskyte verejne známych bezpečnostných zraniteľností na systémoch, ktoré spravuje prevádzka IT, spolu s návodom na ich odstránenie. V súčasnosti existuje množstvo nástrojov, riešení a služieb určených pre zisťovanie a ohodnocovanie zraniteľností (ďalej len „VA“ - Vulnerability Assessment), takže implementácia v ľubovoľnom prostredí je pomerne jednoduchou záležitosťou. Pri riadení informačnej bezpečnosti má implementácia VA nástroja a pravidelného reportovania z pohľadu revízie a merania stavu informačnej bezpečnosti nasledovné výhody.

Vývoj stavu bezpečnosti IT

Aj keď VA nemôže nahradiť penetračný test, poskytuje veľmi dobrý prehľad o stave bezpečnosti IT. Predpokladom na to je pravidelné testovanie systémov a zariadení IT. Jediný samostatný VA report dáva iba obmedzené možnosti vyvodenia záverov ohľadom fungovania procesov bezpečnosti a IT. Pokiaľ je zistené malé množstvo zraniteľností je predpoklad dobrého fungovania procesov konfiguračného manažmentu a aplikovania záplat. Zároveň ale veľké množstvo zraniteľností nemusí nutne znamenať, že tieto procesy nefungujú. Problémom môže byť napríklad duplikovanie zistení najmä v homogénnom prostredí IT. Na potvrdenie správnosti fungovania procesov IT bez ohľadu na to, či sú poskytované interne alebo outsourcingom, je preto vhodné využiť opakované skenovanie bezpečnostných zraniteľností, čo umožňuje aplikovať trendové metriky počítané z viacerých historických reportov a teda presnejší pohľad na fungovanie procesov.

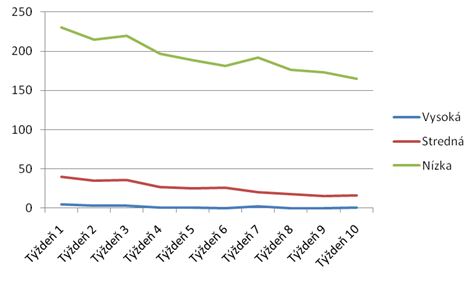

Trend celkového výskytu zraniteľností

Trend celkového výskytu bezpečnostných zraniteľností je jednoduchým prevedením niekoľkých čiastkových okamžitých stavov do grafickej podoby. Je samozrejme možné oprieť sa aj o postupnosť váhových súčtov avšak nie všetky VA nástroje umožňujú nastavenie váhovania a jeho sledovanie. Preto je jednoduchšie využiť grafickú reprezentáciu. Na základe vývoja hodnôt znázornených na grafe je možné jednoduchým spôsobom určiť, či IT zraniteľnosti odstraňuje alebo nie. Pri úvodných skenovaniach býva zväčša počet zistených zraniteľností vysoký, avšak postupným systematickým odstraňovaním zistených zraniteľností by mal počet výskytov klesať a na grafe by mal byť zaznamenaný klesajúci trend výskytu zraniteľností. Preto v počiatkoch môže mať graf podobu zbiehajúcich sa trendových línií alebo hyperbol ako je zobrazené na Obr. 1.

Obr. 1: Postupné eliminovanie zistených zraniteľností

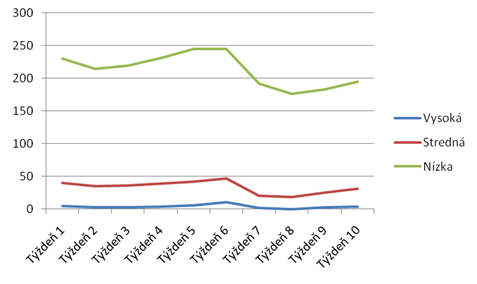

Benevolentný prístup k eliminácií zraniteľností alebo striktné zadefinovanie časových okien na aplikáciu bezpečnostných záplat sa prejaví výskytom periód stúpania a klesania počtu zraniteľností ako je zobrazené na Obr. 2. Pri ich pravidelnom opakovaní ide pravdepodobne o pravidelné časové oknách vyhradené na elimináciu hrozieb, pričom sa dá odsledovať účinnosť takéhoto procesu odstraňovania zraniteľností. Naopak nepravidelný výskyt obdobia eliminácie zraniteľností poukazuje na nefungujúce procesy a politiku konfiguračného manažmentu a aplikovania bezpečnostných záplat.

Cieľovým stavom je oscilácia hladín výskytu zraniteľností okolo požadovanej úrovne bezpečnosti, ktorá sa ale môže meniť v čase v dôsledku vývoja a zmien v prostredí IT.

Obr. 2: Výskyt období eliminácie a stagnácie

Trend opakujúcich sa zraniteľností

Výskyt zraniteľnosti poukazuje na stav bezpečnostiPreto je vhodné najmä pre závažné zraniteľnosti zisťovať:

- či boli naozaj odstránené – t.j. počet opakujúcich sa zraniteľností a

- ako rýchlo boli odstránené – t.j. obdobie medzi reportom, kedy bola zraniteľnosti zistená a reportom, v ktorom sa už daná zraniteľnosť nevyskytovala.

Tieto dva ukazovatele odhalia schopnosť IT efektívne reagovať na kritickú situáciu spojenú s výskytom závažnej zraniteľnosti. Prvý ukazovateľ stanovuje, či je IT schopné situáciu vyriešiť dodaným riešením alebo aplikovaním náhradného riešenia (workaroundu). Druhý ukazovateľ stanovuje ako rýchlo IT situáciu zvládlo. Na to, aby mohli byť tieto ukazovatele vyhodnotené, musí nástroj ponúkať možnosť zaradiť do trendového reportovania nie len pravidelné reporty, ale aj ad-hoc reporty, ktoré vykoná administrátor, aby si preveril úspešnosť odstránenia zraniteľnosti.

Zistenie okamžitého stavu bezpečnosti IT

Jednoduchou metrikou je aj váhová početnosť zistených zraniteľností, ktorá ukazuje úroveň bezpečnosti celého prostredia ako je ukázané v Tab. 1.

| Závažnosť zraniteľnosti | Kritické systémy | Dôležité systémy | Podporné systémy |

| Vysoká | 1 | 1 | 3 |

| Stredná | 13 | 17 | 28 |

| Nízka | 148 | 360 | 543 |

TAB. 1: PRÍKLAD VÁHOVANIA ZÁVAŽNOSTI ZRANITEĽNOSTÍ

Pokiaľ je vykonaná klasifikácia systémov z hľadiska ich významu pre organizáciu, môže byť početnosť obohatená o maticu kritickosti. Najmä výskyt závažnej zraniteľnosti na kritickom systéme môže mať významné dopady na procesy spoločnosti.

| Závažnosť zraniteľnosti | Kritické systémy | Dôležité systémy | Podporné systémy |

| Vysoká | 16 | 4 | 2 |

| Stredná | 4 | 2 | 1 |

| Nízka | 2 | 1 | 0 |

TAB. 2: PRÍKLAD MATICE KRITICKOSTI

Metrika váhovej početnosti vzniká spojením aktuálne zistených zraniteľností (Tab. 1) a stanovených váh (Tab. 2) ako je ukázané na obrázku Obr. 3.

| Závažnosť zraniteľnosti | Kritické systémy | Dôležité systémy | Podporné systémy | |

| Vysoká | 1*16 | 1*4 | 3*2 | => 796 |

| Stredná | 13*4 | 17*2 | 28*1 | |

| Nízka | 148*2 | 360*1 | 534*0 |

OBR. 3: APLIKOVANIE VÁHOVANIA NA ZISTENÉ ZRANITEĽNOSTI

Dôležitým prvkom pri hodnotení stavu je pravdepodobnosť zneužitia uvedenej zraniteľnosti, ktorá vyplýva z analýzy rizík. Pokiaľ je VA robené z internetu je pravdepodobnosť zneužitia vysoká, nakoľko uvedené zraniteľnosti sú zväčša aj s príslušnými „exploitami“ zverejnené a začlenené do automatických nástrojov prehľadávajúcich ciele na internete. Naopak pri expozícii zraniteľnosti len z interného prostredia vstupuje do výpočtu pravdepodobnosti vzdelanie a motivácia interných používateľov. Práve toto je dôvodom rozdelenia matice podľa jednotlivých sieťových segmentov – internet, IT LAN, používateľská LAN, LAN technicky zdatných používateľov atď. a vyhodnocovanie dopadu zvlášť. Všetky tieto faktory sa môžu prejaviť vo váhovaní zistených slabín. Po aplikácii uvedeného jednoduchého, alebo iného organizáciou zvoleného váhovania na zistené zraniteľnosti je možné dostať jediné číslo ako metriku zraniteľnosti IT systémov.

Faktory vplývajúce na vyhodnotenie metrík

Pri vyhodnocovaní reportov z VA a stanovení metrík založených na VA je potrebné uvedomiť si limity technológie a počítať s nimi.

Prvým obmedzením je existencia zraniteľnosti a jej relevantnosť pre prostredie IT. Aj technológie VA môžu dávať falošné pozitívne ako aj negatívne výsledky. Relevantnosť slabiny pre prostredie IT je možné overiť penetračným testom alebo priamo prevádzkou IT. Ideálne je, pokiaľ VA nástroj umožňuje rozlišovať v rámci reportovania relevantné zraniteľnosti a označené falošné poplachy.

Druhým obmedzením je, že nie všetky zraniteľnosti sa dajú odstrániť. Najmä „zraniteľnosti“ nízkej závažnosti ako napr. hostname, traceroute, otvorené sieťové porty a podone. Preto počet zraniteľností nikdy neklesne na nulu a je potrebné zadefinovať, aký je očakávaný a akceptovateľný stav výskytu zraniteľností.

Tretím obmedzením je interpretácia zraniteľností nástrojom VA. Aj zraniteľnosť označená ako nezávažná, môže znamenať porušenie bezpečnostnej politiky alebo môže byť bezpečnostne zaujímavá. Typickým prípadom sú zabudnuté „manažmentové“ porty otvorené do internetu alebo zistenie služieb na „prázdnych“ IP adresách. V takom prípade je vhodné, ak VA nástroj umožňuje manuálne zmeniť závažnosť zistenej zraniteľnosti, aby sa jej zahrnutím do reportovania neporušila konzistencia váhovania zraniteľností.

Záver

Riadenie bezpečnostných zraniteľností je pre riadiacich pracovníkov IT a bezpečnosti užitočným nástrojom na pravidelné získavanie informácií ostave bezpečnosti prostredia IT, kvalite procesov konfiguračného manažmentu a aplikácie záplat. Na tento účel môžu využiť metriky popísané vyššie, alebo si zvoliť vlastné na základe potrieb a možností VA nástroja, ktorý organizácia využíva. Každopádne využívanie VA nástroja zvyšuje úroveň bezpečnosti a znižuje riziko neželaného využitia zraniteľností na systémoch.